Безопасность базы данных – готовая курсовая работа по цене 500 руб

Выбери предмет

Технические

Авиационная и ракетно-космическая техника

Автоматизация технологических процессов

Автоматика и управление

Архитектура и строительство

Базы данных

Военное дело

Высшая математика

Геометрия

Гидравлика

Детали машин

Железнодорожный транспорт

Инженерные сети и оборудование

Информатика

Информационная безопасность

Информационные технологии

Материаловедение

Машиностроение

Металлургия

Метрология

Механика

Микропроцессорная техника

Начертательная геометрия

Пожарная безопасность

Приборостроение и оптотехника

Программирование

Процессы и аппараты

Сварка и сварочное производство

Сопротивление материалов

Текстильная промышленность

Теоретическая механика

Теория вероятностей

Теория игр

Теория машин и механизмов

Теплоэнергетика и теплотехника

Технологические машины и оборудование

Технология продовольственных продуктов и товаров

Транспортные средства

Физика

Черчение

Электроника, электротехника, радиотехника

Энергетическое машиностроение

Ядерные физика и технологии

Другое

Естественные

Агрохимия и агропочвоведение

Астрономия

Безопасность жизнедеятельности

Биология

Ветеринария

Водные биоресурсы и аквакультура

География

Геодезия

Геология

Естествознание

Землеустройство и кадастр

Медицина

Нефтегазовое дело

Садоводство

Фармация

Химия

Хирургия

Экология

Гуманитарные

Актерское мастерство

Английский язык

Библиотечно-информационная деятельность

Дизайн

Документоведение и архивоведение

Журналистика

Искусство

История

Китайский язык

Конфликтология

Краеведение

Криминалистика

Кулинария

Культурология

Литература

Логика

Международные отношения

Музыка

Немецкий язык

Парикмахерское искусство

Педагогика

Политология

Право и юриспруденция

Психология

Режиссура

Реклама и PR

Религия

Русский язык

Связи с общественностью

Социальная работа

Социология

Физическая культура

Философия

Французский язык

Этика

Языки (переводы)

Языкознание и филология

Экономические

Анализ хозяйственной деятельности

Антикризисное управление

Банковское дело

Бизнес-планирование

Бухгалтерский учет и аудит

Внешнеэкономическая деятельность

Гостиничное дело

Государственное и муниципальное управление

Деньги

Инвестиции

Инновационный менеджмент

Кредит

Логистика

Маркетинг

Менеджмент

Менеджмент организации

Микро-, макроэкономика

Налоги

Организационное развитие

Производственный маркетинг и менеджмент

Рынок ценных бумаг

Стандартизация

Статистика

Стратегический менеджмент

Страхование

Таможенное дело

Теория управления

Товароведение

Торговое дело

Туризм

Управление качеством

Управление персоналом

Управление проектами

Финансовый менеджмент

Финансы

Ценообразование и оценка бизнеса

Эконометрика

Экономика

Экономика предприятия

Экономика труда

Экономическая теория

Экономический анализ

EVIEWS

SPSS

STATA

Безопасность базы данных – Курсовая работа №37567

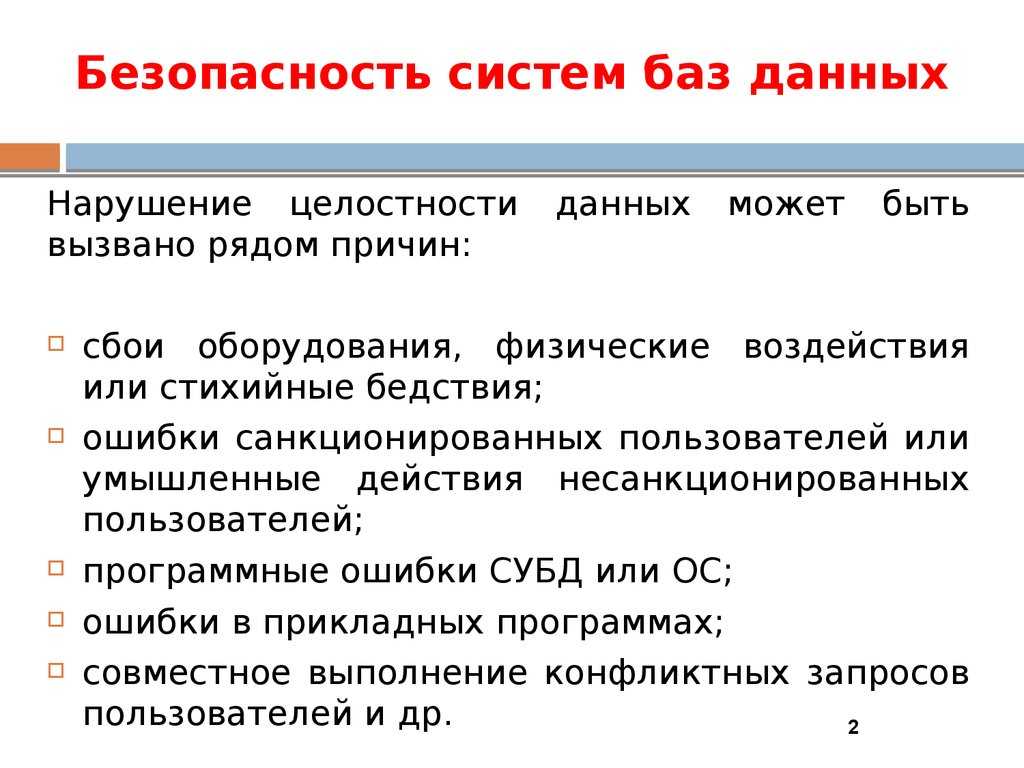

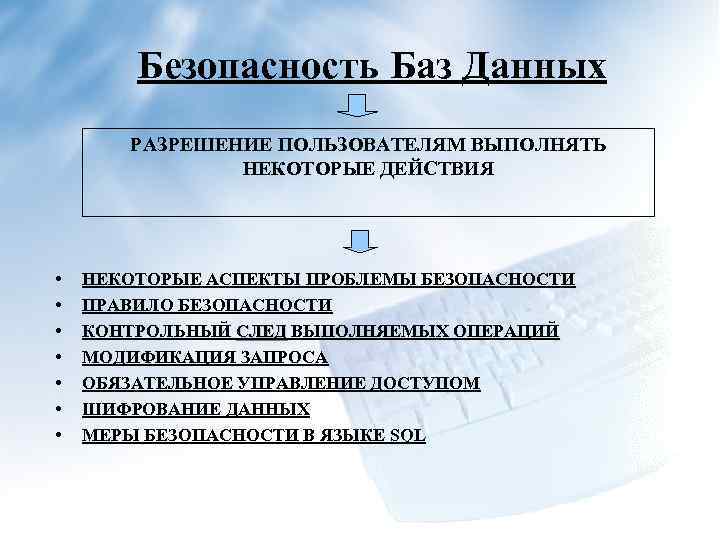

Политика безопасности определяется администратором данных. Однако решения защиты данных не должны быть ограничены только рамками СУБД. Абсолютная защита данных практически не реализуема, поэтому обычно довольствуются относительной защитой информации — гарантированно защищают ее на тот период времени, пока несанкционированный доступ к ней влечет какие-либо последствия. Разграничение доступа к данным также описывается в базе данных посредством ограничений, и информация об этом хранится в ее системном каталоге. Иногда дополнительная информация может быть запрошена из операционных систем, в окружении которых работают сервер баз данных и клиент, обращающийся к серверу баз данных.

Однако решения защиты данных не должны быть ограничены только рамками СУБД. Абсолютная защита данных практически не реализуема, поэтому обычно довольствуются относительной защитой информации — гарантированно защищают ее на тот период времени, пока несанкционированный доступ к ней влечет какие-либо последствия. Разграничение доступа к данным также описывается в базе данных посредством ограничений, и информация об этом хранится в ее системном каталоге. Иногда дополнительная информация может быть запрошена из операционных систем, в окружении которых работают сервер баз данных и клиент, обращающийся к серверу баз данных.

Цель работы рассмотреть базы данных и их защиту.

Для написания работы использовались труды таких авторов как, Титоренко В.А, Башмакова А. И, Петрова В.Н и других.

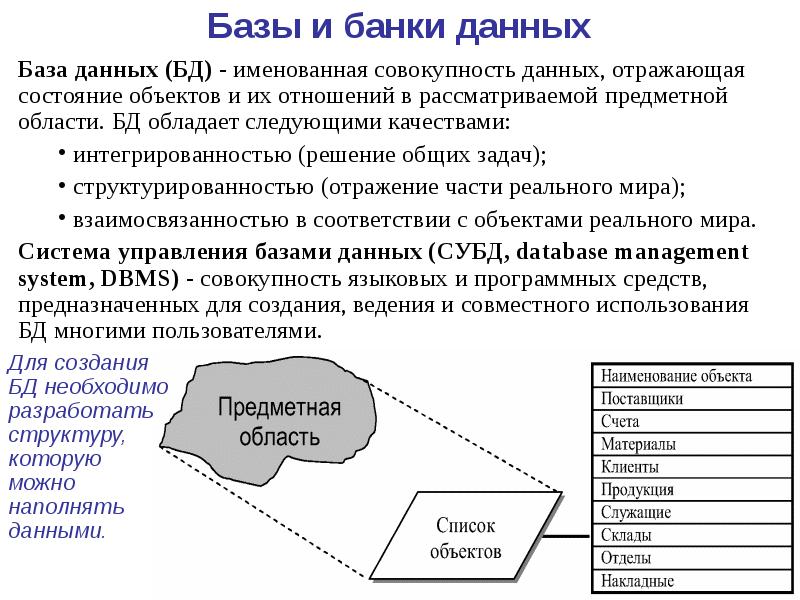

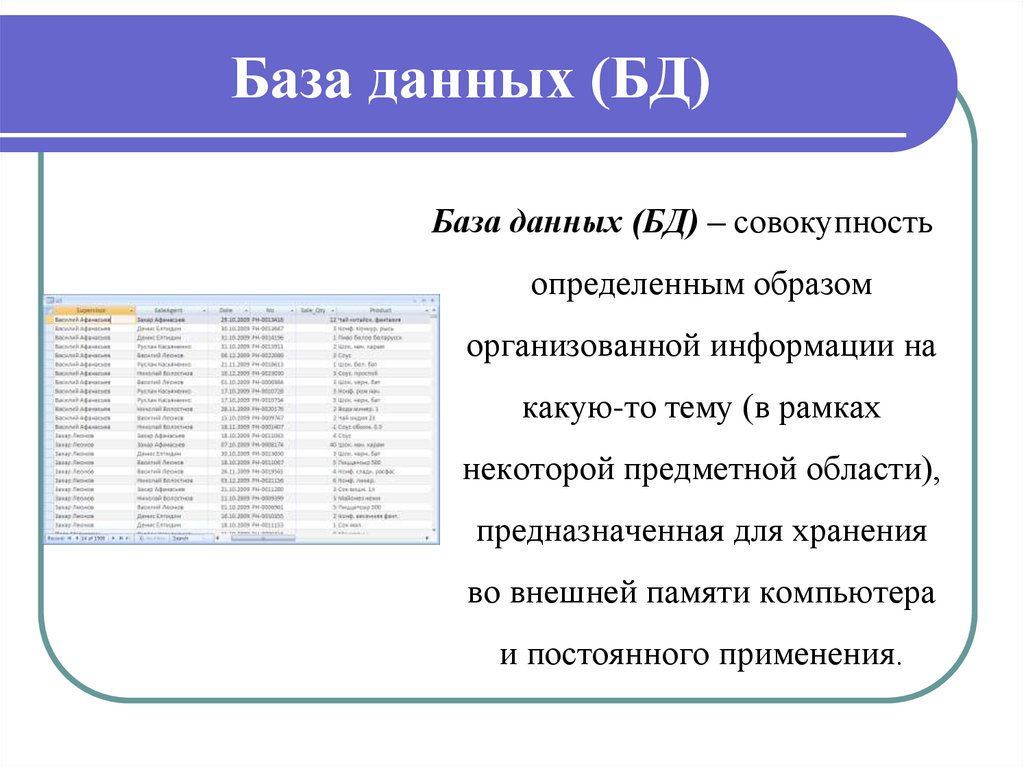

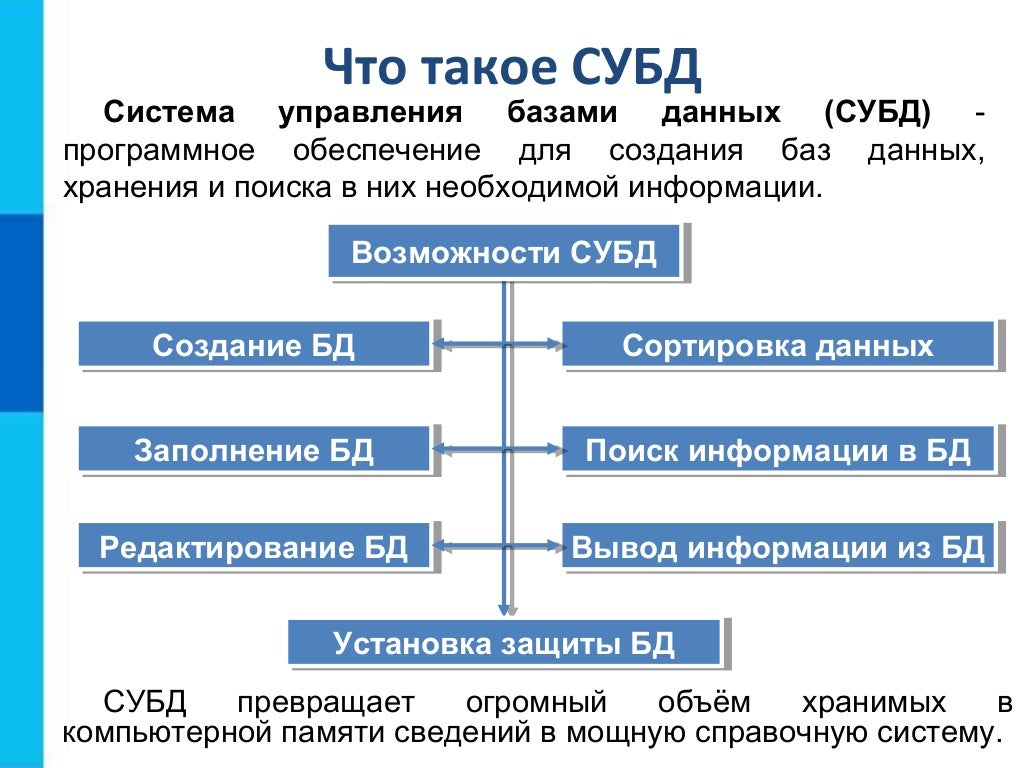

База данных – совокупность взаимосвязанных данных, которые можно использовать для большого числа приложений, быстро получать и модифицировать необходимую информацию.

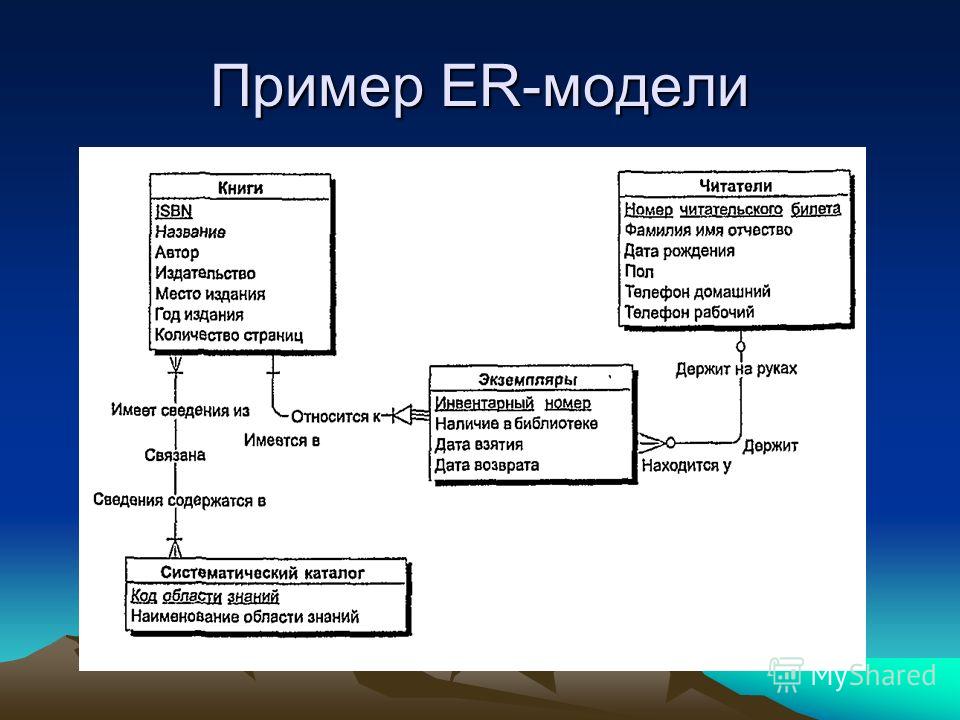

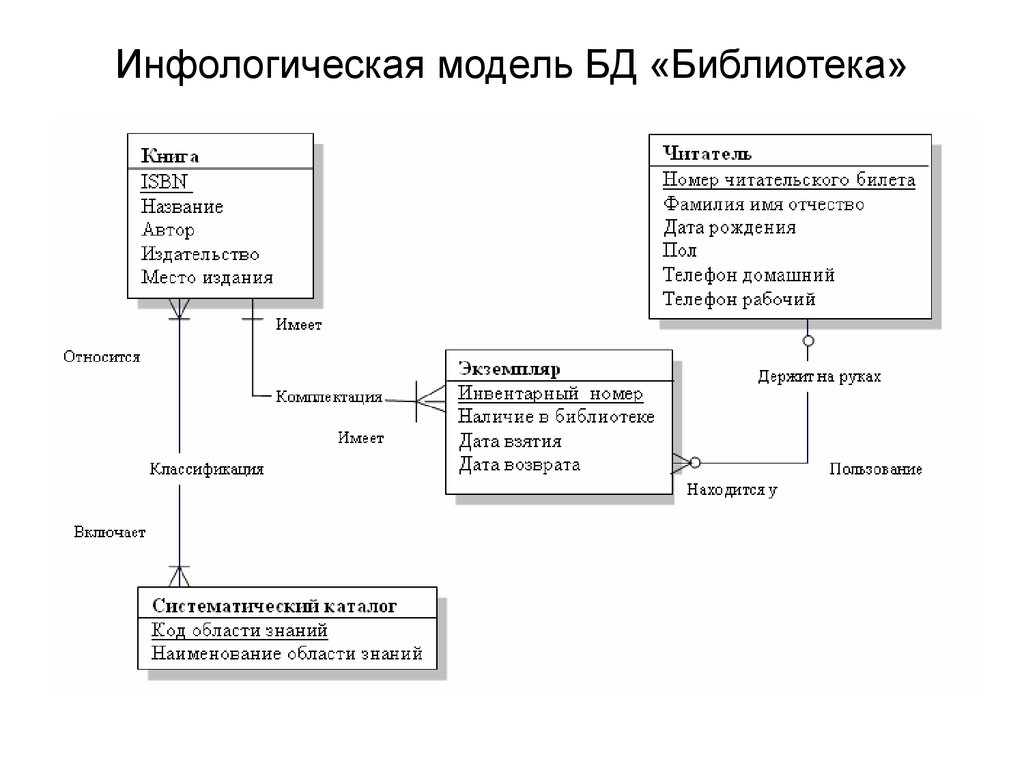

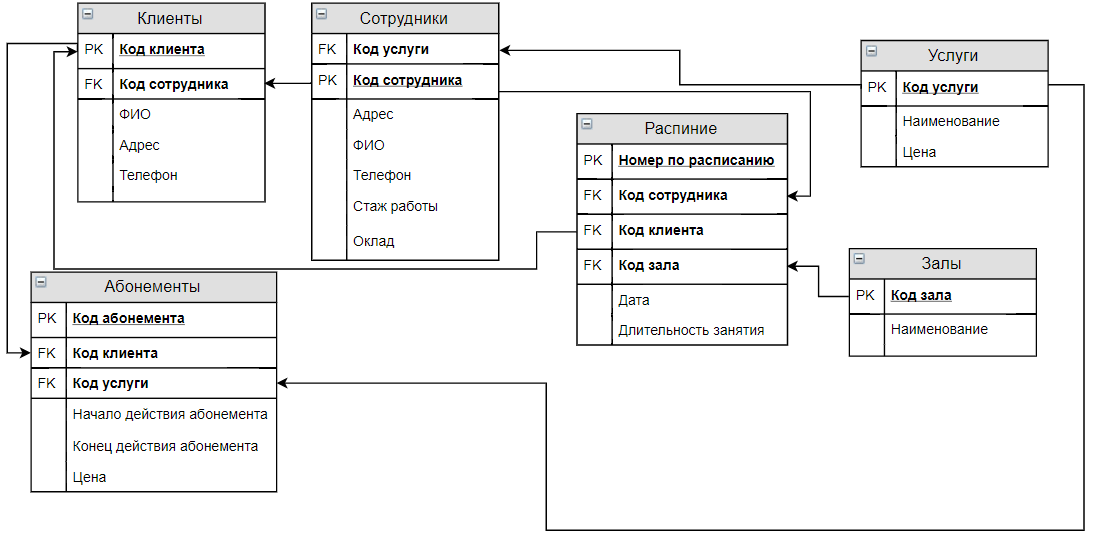

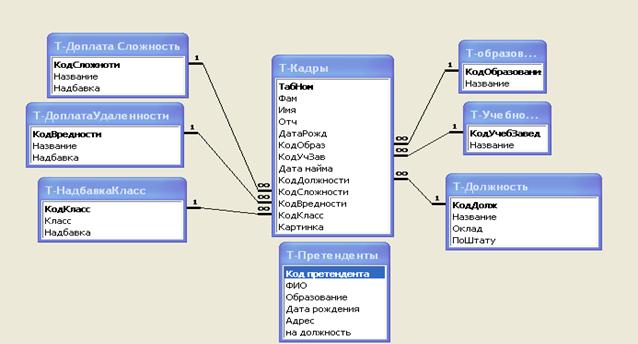

Модели базы данных базируются на современном подходе к обработке информации. Структура информации базы позволяет формировать логические записи их элементов и их взаимосвязи. Взаимосвязи могут быть: один к одному, один ко многои и многие ко многим.

Структура информации базы позволяет формировать логические записи их элементов и их взаимосвязи. Взаимосвязи могут быть: один к одному, один ко многои и многие ко многим.

Применение того или иного типа взаимосвязи определены тремя моделями базы данных: иерархической, сетевой, реляционной.

Иерархическая модель представлена в виде древовидного графа. Достоинство этой модели в том, что она позволяет описать структуру данных как на логическом, так и на физическом уровне. Ее недостаток – жесткая фиксированность взаимосвязи между элементами. В связи с этим любые изменения связей требуют изменения ее структуры. Кроме того, быстрота доступа достигнута за счет потери информационной гибкости, т.е. за один проход по древу невозможно получить информацию, расположенную по другой ветви связи. Данная модель реализует тип связи один ко многим.

Аксак, В. А. Общение в сети Интернет. Просто как дважды два [текст]. М.: Пресс, 2010. -246 с. – ISBN: 5-699-15251-2

Алексеев, Е. Р. Интернет от A до Z [текст]. М.: Пресс, 2010. – ISBN: 978-5-477-01133-9

Р. Интернет от A до Z [текст]. М.: Пресс, 2010. – ISBN: 978-5-477-01133-9

Богданов-Катьков, Н.В., Орлов, А.А., Гор, А.А. Полная энциклопедия Интернета [текст]. М.: АСТ, 2010. – 512 с. – ISBN: 978-5-226-00178-9

Брукшир, Дж. Информатика и вычислительная техника [текст]. 7-е изд. – СПб.: Питер, 2008. – 624 с. – ISBN: 978-5-94723-650-7

Гуда, А.Н. Бутакова, М.А. Нечитайло, Н.М. Информатика. Общий курс. 3-е изд [текст]. М.: К, 2010. – 514 с. – ISBN: 978-5-394-00187-1

Леонтьев, В. П. Большая энциклопедия компьютера и Интернета (Новая) [текст]. М.: Групп, 2009, – 586 с. – ISBN: 978-5-373-00082-6

Леонтьев, В. П. Новейшая энциклопедия Интернета 2010 [текст]. М.: ОлмаМедиаГрупп, 2010. – 468 с. – ISBN: 978-5-373-02877-6

Леонов, В. В. Skype. Бесплатные звонки через Интернет [текст]. М.: Эксмо, 2010. – 148 с. – ISBN: 978-5-699-32456-9

Нужна похожая работа?

Закажите авторскую работу по вашему заданию.

- Цены ниже рыночных

- Удобный личный кабинет

- Необходимый уровень антиплагиата

- Прямое общение с исполнителем вашей работы

- Бесплатные доработки и консультации

- Минимальные сроки выполнения

Мы уже помогли 24535 студентам

Узнайте стоимость

написания вашей работы

Тип работыТип работы не указанКурсовая работаРефератДокладДипломная работаЛабораторная работаСочинениеОтчет по практикеКонтрольная работаАвторефератАттестационная работаБиографияЗадача/ЗадачиИстория болезниДиссертацияКурс лекцийЛекцияМагистерская работаМетодические указанияМонографияНаучная статьяПрактическая работаСтатьяТворческая работаШпаргалкаТестСдача тестовШтудированиеЛекцииВКРЭссеСдача сессии

Средний балл наших работ

- 4.89 из 5

Безопасность базы данных для компании Шумер – 1616 слов

Введение

Компания Шумер является компанией электронной коммерции, и стремление работать 24 часа в сутки 7 дней в неделю возможно только путем синхронизации их операций с технологическими достижениями. Компания должна приступить к управлению взаимоотношениями с клиентами (CRM), чтобы увеличить время безотказной работы до 99%. Организация такой деятельности позволит Schumer Company получить желаемую отдачу от инвестиций в течение четырех лет, используя свой бюджет в размере 100 000 долларов. Необходимая последовательность SQL удобна для пользователя, обеспечивает быстрые операции внутри и за пределами организации и соответствует политикам безопасности.

Компания должна приступить к управлению взаимоотношениями с клиентами (CRM), чтобы увеличить время безотказной работы до 99%. Организация такой деятельности позволит Schumer Company получить желаемую отдачу от инвестиций в течение четырех лет, используя свой бюджет в размере 100 000 долларов. Необходимая последовательность SQL удобна для пользователя, обеспечивает быстрые операции внутри и за пределами организации и соответствует политикам безопасности.

Временная шкала

Веб-интерфейс должен позволять нескольким пользователям входить в систему и просматривать продукты компании Schumer. Несколько пользователей должны иметь узкий спектр мониторинга, чтобы сайт мог снизить вероятность простоя. Поэтому при использовании Oracle в качестве хоста с использованием IaaS веб-интерфейс должен иметь три основные области. Это; Обслуживание клиентов, операции и технологии. SQL позволяет веб-интерфейсу хранить, обрабатывать и извлекать данные из национальной базы данных.

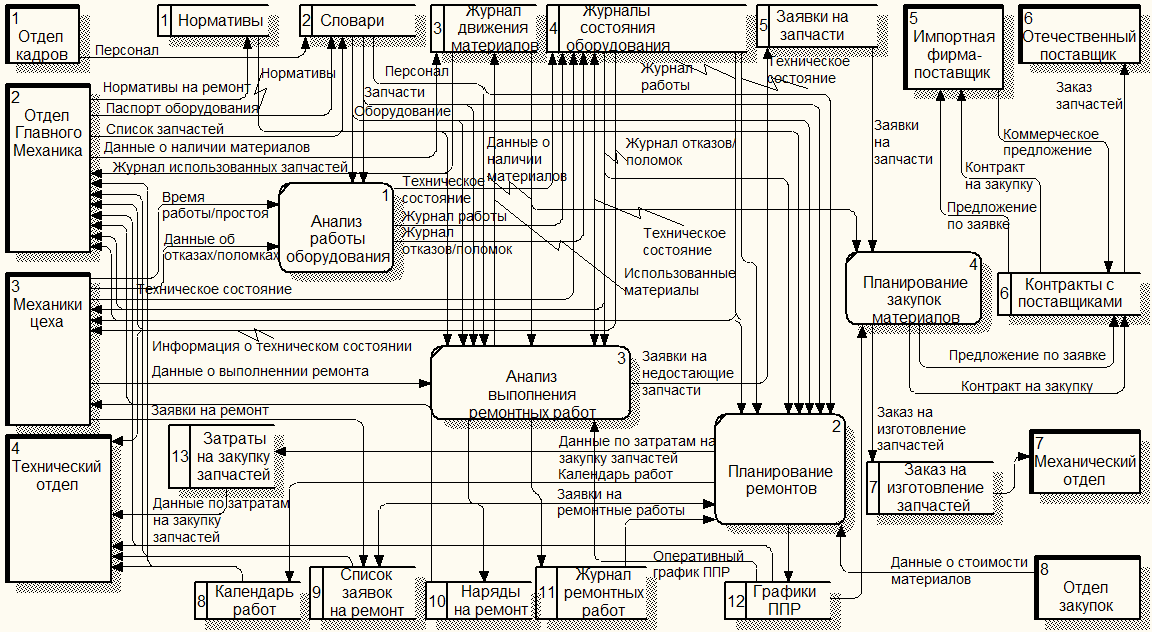

Концептуальная модель данных

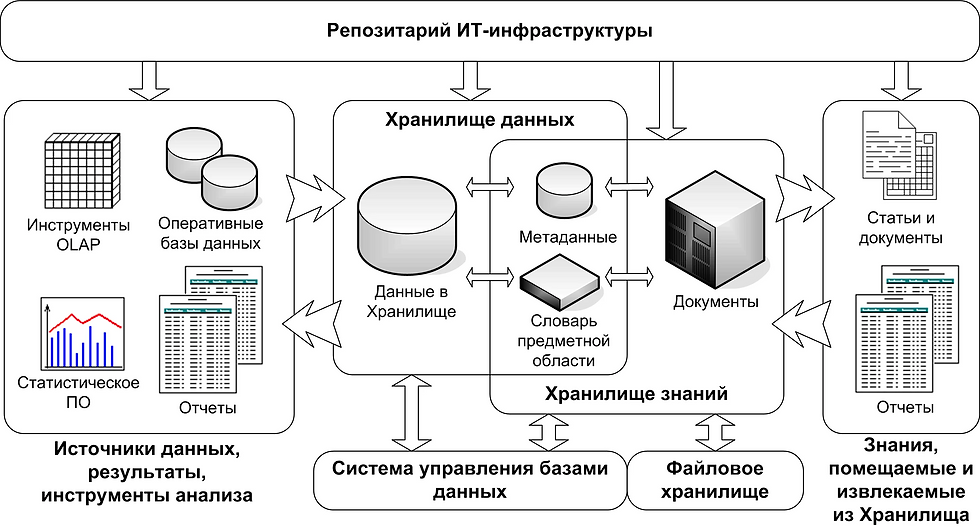

Компания Schumer Company Платформа клиентских данных Компания Schumer должна иметь серверы приложений и внутреннюю базу данных, соответствующим образом объединенные в сеть, чтобы ограничить нарушения безопасности и обслуживать клиентов, которые не готовы создавать учетную запись, но хотят, чтобы им поставлялись продукты компании. Заказы от клиентов должны быть направлены в отдел обслуживания клиентов с помощью уникального идентификатора, прежде чем они будут отправлены в отдел доставки. Заказы должны быть гибкими при отправке по почте, факсу, телефону или при подаче онлайн-заказов. Схема покупки может быть включена с использованием заказов по кредитным картам через арендованные машины, которые предоставляют компании, выпускающие кредитные карты. Клиенты, решившие использовать прямые депозиты в компанию Schumer, должны быть автоматизированы и иметь ясность, позволяющую им перейти в отдел процесса доставки. Концептуальная модель данных будет иметь рабочие станции, серверы, подключенные к облачным вычислениям, и сетевую основу, предоставленную Oracle, как показано на диаграмме ниже.

Заказы от клиентов должны быть направлены в отдел обслуживания клиентов с помощью уникального идентификатора, прежде чем они будут отправлены в отдел доставки. Заказы должны быть гибкими при отправке по почте, факсу, телефону или при подаче онлайн-заказов. Схема покупки может быть включена с использованием заказов по кредитным картам через арендованные машины, которые предоставляют компании, выпускающие кредитные карты. Клиенты, решившие использовать прямые депозиты в компанию Schumer, должны быть автоматизированы и иметь ясность, позволяющую им перейти в отдел процесса доставки. Концептуальная модель данных будет иметь рабочие станции, серверы, подключенные к облачным вычислениям, и сетевую основу, предоставленную Oracle, как показано на диаграмме ниже.

Логическая модель данных

План обеспечения безопасности при защите сети общего пользования

Первая линия защиты использует маршрутизатор Cisco 2600, который фильтрует пакеты и обеспечивает надежную защиту от проблем в сети общего пользования. Cisco IOS позволит платформе электронной коммерции Schumer Company иметь значительный трафик. Риски, связанные с общедоступными областями в веб-интерфейсе, будут подвергаться постоянному контролю каждый раз, когда клиент с учетной записью или не-пользователи входят на веб-сайт. Внутренняя сеть компании Schumer будет использовать частные IP-адреса, чтобы публичные IP-адреса могли находиться в общедоступном домене. Конфигурации IP имеют глобальное значение, поскольку содержание информации о маршрутизации будет отличать сотрудников компании от клиентов, заинтересованных в продуктах компании Schumer. Маршрутизаторы организации должны быть запрограммированы на определение частного адресного пространства и общего адресного пространства для фильтрации неподтвержденной маршрутной информации. Когда маршрутизатор обнаруживает матрицу отклонения, он может передать ее как ошибку протокола маршрутизации, относящуюся к категории входящей фильтрации или исходящей матрицы фильтрации.

Cisco IOS позволит платформе электронной коммерции Schumer Company иметь значительный трафик. Риски, связанные с общедоступными областями в веб-интерфейсе, будут подвергаться постоянному контролю каждый раз, когда клиент с учетной записью или не-пользователи входят на веб-сайт. Внутренняя сеть компании Schumer будет использовать частные IP-адреса, чтобы публичные IP-адреса могли находиться в общедоступном домене. Конфигурации IP имеют глобальное значение, поскольку содержание информации о маршрутизации будет отличать сотрудников компании от клиентов, заинтересованных в продуктах компании Schumer. Маршрутизаторы организации должны быть запрограммированы на определение частного адресного пространства и общего адресного пространства для фильтрации неподтвержденной маршрутной информации. Когда маршрутизатор обнаруживает матрицу отклонения, он может передать ее как ошибку протокола маршрутизации, относящуюся к категории входящей фильтрации или исходящей матрицы фильтрации.

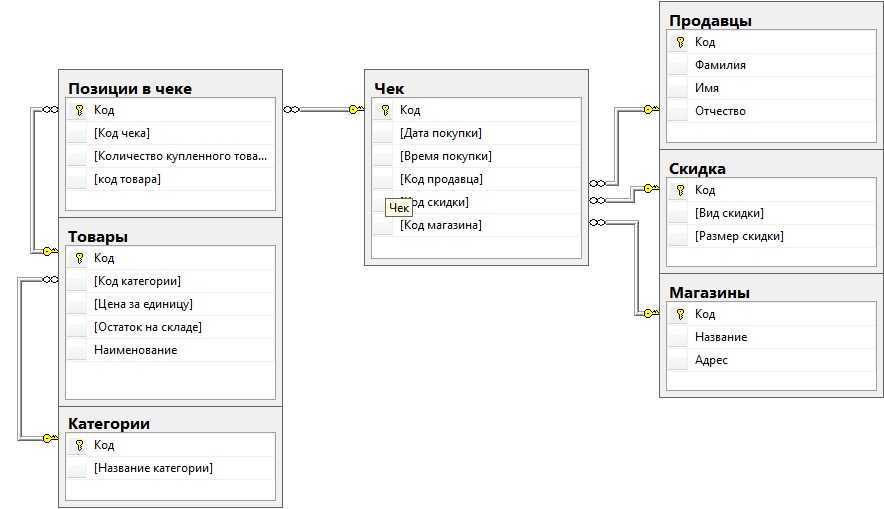

Физический дизайн

SQL исследует несколько наборов данных компании Schumer. Компания электронной коммерции имеет около восьми наборов данных, которые ее представляют. Эти наборы данных заказаны, клиентский интерфейс, запрошенные товары, сумма к оплате, детали доставки, способ оплаты и приблизительное прибытие продукта. Все наборы данных связаны между собой, и отображение MIS может произойти, если наборы данных не определены подробно. Например, набор данных «заказ» и «клиент» могут смешиваться, если два разных клиента одновременно заказывают один и тот же продукт. Чтобы отличить такой экземпляр, клиенту необходимо иметь уникальный идентификатор. Уникальный идентификатор клиента может отличить их, когда они заказывают один и тот же продукт, как показано в таблице ниже.

Компания электронной коммерции имеет около восьми наборов данных, которые ее представляют. Эти наборы данных заказаны, клиентский интерфейс, запрошенные товары, сумма к оплате, детали доставки, способ оплаты и приблизительное прибытие продукта. Все наборы данных связаны между собой, и отображение MIS может произойти, если наборы данных не определены подробно. Например, набор данных «заказ» и «клиент» могут смешиваться, если два разных клиента одновременно заказывают один и тот же продукт. Чтобы отличить такой экземпляр, клиенту необходимо иметь уникальный идентификатор. Уникальный идентификатор клиента может отличить их, когда они заказывают один и тот же продукт, как показано в таблице ниже.

SQL имеет встроенную функциональность, которая позволяет построить диаграмму ER для отображения и отображения связей между наборами данных и другими визуальными элементами. Логическая модель данных компании Schumer показана ниже.

Символы логических данных компании показаны ниже на схеме, называемой матрицей пищи ворона.

Требования безопасности и конфиденциальности

Внутренние сети

Внутренняя сеть будет отличаться от других из-за своего величественного инспекционного брандмауэра. Архитектура внутренней сети должна быть выровнена по уровням, соответствующим динамической фильтрации пакетов. Динамические пакеты проверяют каждое соединение и проходят через каждый интерфейс брандмауэра, чтобы убедиться, что оно действительно. Внутренние сети должны быть запрограммированы таким образом, чтобы отдел магазина внимательно следил за веб-интерфейсом. Это гарантирует, что клиенты заказывают только те продукты, которые есть в наличии. Динамические пакеты во внутренних сетях собирают информацию и проверяют брандмауэр, позволяя фильтровать решения на основе правил, определенных администраторами. Администратором компании Шумер может быть руководитель ИТ-отдела или крупный акционер, которого можно обучить способам управления сайтом. В качестве дополнительной меры безопасности сканирование портов должно быть закрыто посредством тщательной проверки брандмауэра до тех пор, пока определенный порт не запросит передачу некоторого пакета.

Режим запроса пакетов через брандмауэр обеспечивает синхронизацию одновременных соединений TCP/IP между важными частными внутренними областями внутри организации и инфраструктурой общего доступа. Например, клиентам может понадобиться информация от службы поддержки электронной коммерции. Поэтому это больше похоже на внутреннюю и внешнюю сетевую коммуникацию. Платежные услуги являются формой внутренней сети. Операции с несколькими серверами, которые проверяют продукты, которые должны быть отправлены с онлайн-бухгалтерией, допускают кластеризацию. SolarWind Network может контролировать сетевой трафик платежей. Необходимо разместить защитное устройство в точке входа/выхода, потому что платежное соединение всегда является отдельным интернет-соединением. На диаграмме на следующей странице показано, как работает служба обработки кредитных карт в электронной коммерции.

Реализация безопасности и конфиденциальности

Модель наборов данных и процесс упорядочивания SQL

Используя пять значимых наборов данных, формулировка показана на диаграмме ERR ниже.

Структурные ссылки, показанные номерами, имеют следующие адреса с точки зрения ориентации клиентов и заказов:

- Последовательность клиентов и заказов показывает, что один клиент может размещать несколько заказов, что делает стиль «один или несколько».

- Ориентация включает в себя заказы и позиции_заказов, при этом один заряд может иметь несколько позиций_заказов, что делает стиль «один или несколько».

- Эта структура заставляет схему заказа и оплаты выделять каждый заказ с его платежной матрицей, тем самым делая стиль «одним и только одним».

- Order_items и products похожи, создавая систему стилей, известную как «один и только один».

Тестирование безопасности и проверка реализации БД

Обработка SQL позволяет выполнять синтаксический анализ, генерацию необработанного исходного кода и оператор выполнения SQL в ориентации хоста Oracle. SQL по существу импортирует необработанную базу данных и преобразует кросс-таблицу в структурированную базу данных, что делает весь процесс удобоваримым и легко масштабируемым. Используя диаграмму ERR на предыдущей странице, наборы данных можно централизовать перед дальнейшей обработкой. Точно так же наборами данных можно управлять из одного концентратора и разделять их в следующем канале. Использование «JOIN» в наборах данных варианта (1) называется (заказы и клиенты), а «LEFT JOIN» используется для (2), (3) и (4), чтобы обеспечить ясность наборов данных. «LEFT JOIN» идентифицирует «нулевые» значения и выводит всю недостающую информацию из исходного спектра входных данных. В таблице наборов данных SQL показана аналогия последовательности, которую компания Schumer может использовать для своего веб-интерфейса.

Используя диаграмму ERR на предыдущей странице, наборы данных можно централизовать перед дальнейшей обработкой. Точно так же наборами данных можно управлять из одного концентратора и разделять их в следующем канале. Использование «JOIN» в наборах данных варианта (1) называется (заказы и клиенты), а «LEFT JOIN» используется для (2), (3) и (4), чтобы обеспечить ясность наборов данных. «LEFT JOIN» идентифицирует «нулевые» значения и выводит всю недостающую информацию из исходного спектра входных данных. В таблице наборов данных SQL показана аналогия последовательности, которую компания Schumer может использовать для своего веб-интерфейса.

| 1 | Создание таблицы Final_database As | ||||||||||||||||

| 2 | .MARSIFL | .MORDASE | .MORDASE | .MORMALE 9007.MORDIFL | . | .MORDIFL | .MORDIFL | .MORDIFL | . | . | . | . | . | . | . | . o.order_approved_at)/60/24,2) как Purchase_to_approved_days, | |

| 4 | Round (timesampdiff(minute, o. order_approved_at, o.order_delivered_carrier_date)/60/24,2) as0075 order_approved_at, o.order_delivered_carrier_date)/60/24,2) as0075 | ||||||||||||||||

| 5 | . order_approved_at, o.order_etimated_delivery_date)/60/24,2) as Approved_to_estimated_delivery_days,|||||||||||||||||

| 7 | c.customer_city, c.customer_state, 907 9072 9007 85 | ||||||||||||||||

| oi.product_id, oi.order_item_id as product_qty, oi.price, oi.freight_value, | |||||||||||||||||

| pap.payment_selectential, pa.payment_typemation_tations_tations_tations_tations_tations_tations_tations_tations_tationsment_tations_tations_tytionsment_payment_tationsment_tationsment_tations_tayments_tations_tationsment_tationsment_tations. 10 | p.product_category_name_english, p.product_name_length, p.product_decription_length, p.product_photos_qty | ||||||||||||||||

| 11 | 5 | 5 o | join customers c | ||||||||||||||

| 13 | on o. customer_id= c.customer_id customer_id= c.customer_id | ||||||||||||||||

| 14 | left join order_items oi | ||||||||||||||||

| 15 | on o. order_id=oi.order_id | ||||||||||||||||

| 16 | left join payment pa | ||||||||||||||||

| 17 | on o.order_id=oi.order_id | ||||||||||||||||

| 18 | left join product final p | ||||||||||||||||

| 19 | on oi.product_final p | ||||||||||||||||

| 20 | ) | ||||||||||||||||

| 21 | ; |

Ниже приведены ключевые моменты приведенного выше оператора SQL:

- CREATE TABLE: «создать таблицу» — это логарифм, который централизует центр базы данных для ввода данных.

- TIMESTAMPDIFF: преобразует значения формата временной метки в предпочтительные индикаторы времени, такие как часы и минуты.

В примере компании Schumer временная метка делит время на 60, чтобы персонифицировать данные, на несколько дней, чтобы получить свою покупку после подтверждения оплаты.

В примере компании Schumer временная метка делит время на 60, чтобы персонифицировать данные, на несколько дней, чтобы получить свою покупку после подтверждения оплаты.

После оператора SQL необходимо создать централизованную необработанную базу данных, чтобы преобразование выглядело более структурированным и удобным для использования. В следующей схеме используется следующий формат:

- Столбец Timestamp (order_delivered_carrier, order_approved) используется для расчета временного спектра, например, количества дней, которое требуется компании Schumer для утверждения заказа, размещенного клиентом, до момента доставки. продукты к их порогу.

- Столбец «Цена» (включает в себя стоимость доставки и цену за единицу выбранного продукта) позволяет системе приобретать общую стоимость каждого заказа, сделанного в системе электронной коммерции.

Ключевым моментом SQL-выражения является «ГРУППИРОВКА ПО». Когда выбраны тексты и агрегации, такие как умножение, вычитание и сумма произведений, необходимо, чтобы пакет использовал «ГРУППИРОВАТЬ ПО» для идентификации каждых данных в определенной группе. Например, у компании Schumer могут быть одни и те же несколько идентификаторов order_id, которые содержат один и тот же набор значений, поэтому идентификаторы заказов в таблице ниже показывают наборы баз данных, которые генерируют значения и столбцы для согласования с веб-интерфейсом компании Schumer желаемых стандартов хостинга компании Oracle. .

Например, у компании Schumer могут быть одни и те же несколько идентификаторов order_id, которые содержат один и тот же набор значений, поэтому идентификаторы заказов в таблице ниже показывают наборы баз данных, которые генерируют значения и столбцы для согласования с веб-интерфейсом компании Schumer желаемых стандартов хостинга компании Oracle. .

Ссылки

Абдулсахиб Г. и Халаф О. (2019). Сравнение и оценка моделей облачной обработки в облачных сетях. Международный журнал моделирования: системы, наука и технологии . Веб.

Сетевая безопасность и уязвимости баз данных

Сетевая безопасность и уязвимости баз данных

Этот курс является частью нескольких программ.

Этот курс является частью нескольких программ

IBM Аналитик аналитики кибербезопасности Профессиональный сертификат

ИТ Основы для специализации кибербезопасности

Инструктор: IBM Security Service Services

70,451 Уже зарегистрировано

Курс

. 2784 отзыва)

2784 отзыва)

Начальный уровень

Предыдущий опыт не требуется

14 часов (приблизительно)

Гибкий график

Учитесь в удобном для вас темпе

Просмотр модулей курса

Чему вы научитесь

Понимание основ работы сетей в рамках моделей TCP/IP и OSI.

Повторить концепции DNS, DHCP, коммутации и маршрутизации.

Понимание IP-адресации, трансляции сетевых адресов и анализа пакетов.

Описать структуру и уязвимости ключевых баз данных для кибербезопасности, включая SQL, Couch, Oracle и MongoDB.

Навыки.

Категория: основы работы в сети

основы работы в сетиПодробная информация

Общий сертификат

Добавить в ваш профиль LinkedIn

Викторины и оценки

14 Викторины, 4 оценки

Английский

Субтитры: арабский, французский,

Языки

Доступны на английском языке

. Подзы европейский), итальянский, вьетнамский, немецкий, русский, английский, испанский

Подзы европейский), итальянский, вьетнамский, немецкий, русский, английский, испанский

Курс

Получить представление о теме и изучить основы

4,7

(2784 отзыва)

Начальный уровень

Предыдущий опыт не требуется

14 часов (приблизительно)

Гибкий график

Учитесь в своем собственном темпе

Просмотр модулей курса

Повышайте свою квалификацию Этот курс доступен как часть

63 90

Когда вы зарегистрируетесь на этот курс, вам также будет предложено выбрать конкретную программу.

- Изучите новые концепции от отраслевых экспертов

- Получите базовое понимание предмета или инструмента

- Развитие профессиональных навыков с помощью практических проектов

- Получение общего профессионального сертификата

В этом курсе 5 модулей

Этот курс дает вам базовые знания, необходимые для понимания основ сетевой безопасности. Вы узнаете о локальных сетях, TCP/IP, OSI Framework и основах маршрутизации. Вы узнаете, как сеть влияет на системы безопасности в организации. Вы изучите сетевые компоненты, которые защищают организацию от кибератак.

Вы узнаете, как сеть влияет на системы безопасности в организации. Вы изучите сетевые компоненты, которые защищают организацию от кибератак.

В этом модуле вы узнаете о структуре TCP/IP, сетях Ethernet и локальных сетях, а также об основах маршрутизации и коммутации. Вы также узнаете о преобразовании адресов и основных различиях между системами обнаружения и предотвращения вторжений.

Что включено

16 видео3 чтения3 теста

16 видео•Всего 60 минут

- Добро пожаловать на курс: Сетевая безопасность и уязвимости баз данных•1 минута•Предварительный просмотр модуля

- Добро пожаловать во Введение в TCP/IP Framework • 0 минут

- Проверка без сохранения состояния • 4 минуты

- Проверка с сохранением состояния • 4 минуты

- Фильтры брандмауэра — системы IDS и IPS • 5 минут

- Разница между системами IDS и IPS • 2 минут

- Преобразование сетевых адресов • 4 минуты

- Введение в локальные сети • 6 минут

- Ethernet и локальная сеть — операции Ethernet • 4 минуты

- Ethernet и локальная сеть — сетевые устройства • 5 минут

- Введение в базовую сетевую маршрутизацию • 0 минут

- Сетевая адресация уровней 2 и 3 • 5 минут

- Протокол разрешения адресов • 6 минут

- Маршрутизаторы и таблицы маршрутизации, часть 1•2 минуты

- Маршрутизаторы и таблицы маршрутизации, часть 2•1 минута

- Маршрутизаторы и таблицы маршрутизации, часть 3•5 минут

3 чтения•Всего 30 минут

- Получение цифрового пропуска IBM•5 минут

- IBM Global Subject Matter Experts•5 минут

- Обучение поставщиков сетевых услуг • 20 минут

3 теста • Всего 45 минут

- Введение в структуру протокола TCP/IP • 15 минут

- Сетевые протоколы через Ethernet и локальные сети • 15 минут

- Основы маршрутизации и коммутация, сетевые пакеты и структуры • 15 минут

В этом модуле вы изучите основы IP-адресации и то, как она влияет на маршрутизацию сетевого трафика. Вы узнаете о прикладных и транспортных протоколах. Вы узнаете о брандмауэрах и получите дополнительную информацию о системах обнаружения и предотвращения вторжений. Наконец, вы изучите концепции высокой доступности и кластеризации.

Вы узнаете о прикладных и транспортных протоколах. Вы узнаете о брандмауэрах и получите дополнительную информацию о системах обнаружения и предотвращения вторжений. Наконец, вы изучите концепции высокой доступности и кластеризации.

Что включено

16 видеороликов5 тестов

16 видеороликов•Всего 80 минут

- Добро пожаловать в основы IP-адресации и модели OSI•0 минут•Модуль предварительного просмотра

- • Основы IP-адресации минут

- Структура IP-адреса и сетевые классы•5 минут

- IP-протокол и маршрутизация трафика•6 минут

- Введение в схему адресов IPv6•4 минуты

- Прикладные и транспортные протоколы UDP и TCP, часть 1•5 минут

- Прикладные и транспортные протоколы UDP и TCP, часть 2•7 минут

- DNS и DHCP•5 минут

- Протокол регистрации сообщений Syslog•4 минуты

- Потоки и сетевой анализ•2 минуты

- Зеркалирование портов и неразборчивый режим•2 минут

- Брандмауэры нового поколения — обзор • 4 минуты

- NGFW и модель OSI • 2 минуты

- Пример потока пакетов NGFW и сравнение NGFW • 6 минут

- Системы обнаружения и предотвращения вторжений • 5 минут

- Высокая доступность и кластеризация • 9 минут

5 тестов • Всего 62 минуты

- Основы IP-адресации • 20 минут Обзор прикладного уровня • 15 минут

- Межсетевые экраны, системы обнаружения и предотвращения вторжений • 10 минут

- Системы кластеризации и высокой доступности • 5 минут

В этом модуле вы научитесь определять источники данных и типы моделей, а также типы данные. Вы также узнаете, как использовать лучшие практики для защиты данных вашей организации. Наконец, вы получите подробный обзор вариантов использования на примере решения для защиты данных, IBM Security Guardium.

Вы также узнаете, как использовать лучшие практики для защиты данных вашей организации. Наконец, вы получите подробный обзор вариантов использования на примере решения для защиты данных, IBM Security Guardium.

Что включено

18 видео1 чтение3 викторины

18 видео•Всего 87 минут

- Добро пожаловать в Введение в базы данных•1 минута•Модуль предварительного просмотра

- Типы источников данных 9056 минут Часть 056 2•5 минут

- Типы моделей данных•4 минуты

- Структурированные данные•7 минут

- Защита драгоценностей короны•8 минут

- Использование лучших практик индустрии безопасности•1 минута

- Структурированные данные и реляционные базы данных • 1 минута

- Анатомия отчета об оценке уязвимостей • 2 минуты

- Защита источников данных по типам • 8 минут

- Заключение по защите баз данных • 2 минуты

- Мониторинг данных • 4 минуты

- Данные Предупреждения•3 минуты

- Отчеты об активности данных•8 минут

- Атрибуты для включения в журнал•6 минут

- Мониторинг неудачного доступа•2 минуты

- События подозрительного доступа, часть 1•4 минуты

- События по подозрительному доступу, часть 2 • 7 минут

1 Чтение • Всего 30 минут

- Данные подачи с нарушениями.

Базы данных • 15 минут

Базы данных • 15 минут - Пример решения для защиты данных, варианты использования IBM Security Guardium • 20 минут

В этом модуле вы услышите, как эксперт IBM в предметной области обсуждает распространенную уязвимость внедрения. Вы изучите основы внедрения команд ОС и внедрения SQL.

, что включено

8 Videos5 показания3 voizzes

8 видео • Всего 44 минуты

- Добро пожаловать в глубокий погружение Часть 1•8 минут

- Внедрение команд ОС Часть 2•5 минут

- Введение команд ОС Часть 3•7 минут

- Внедрение SQL-кода Часть 1•8 минут

- Внедрение SQL-кодов Часть 2•6 минут

- Другие типы инъекций•4 минуты

5 показаний•Всего 130 минут

- Дополнительные ресурсы•35 минут

- Уязвимости программного обеспечения•5 минут

- Практическое занятие: Тестирование на проникновение с помощью OWASP 9005 050 90 ZAP•3 Лабораторная работа: Начало работы с GitHub•30 минут

- Лабораторная работа: Поиск уязвимостей кода с помощью Snyk•30 минут

3 теста•Всего 38 минут

- Уязвимость внедрения•15 минут

- Внедрение SQL•15 минут

- Уязвимости программного обеспечения•8 минут

Инструктор

Рейтинг инструктора

Рейтинг инструктора

4. 6

6

(673 оценки)

IBM Security Learning Services

IBM

10 Курсы • 390 599 учащихся

Предлагается

IBM

Предлагается

IBM

IBM — мировой лидер в трансформации бизнеса с помощью открытой гибридной облачной платформы и искусственного интеллекта, обслуживающий клиентов более чем в 170 странах мира. Сегодня 47 компаний из списка Fortune 50 полагаются на IBM Cloud для ведения своего бизнеса, а корпоративный ИИ IBM Watson усердно работает в более чем 30 000 проектов. IBM также является одной из самых важных корпоративных исследовательских организаций в мире, которая 28 лет подряд занимает лидирующие позиции в области патентов. Прежде всего, руководствуясь принципами доверия и прозрачности, а также поддержкой более инклюзивного общества, IBM стремится быть ответственным новатором в области технологий и силой добра в мире.

Для получения дополнительной информации о IBM посетите: www.

Получите профессиональный сертификат

Добавьте эти учетные данные в свой профиль LinkedIn, резюме или CV

Поделитесь ими в социальных сетях и в своем обзоре эффективности

Почему люди выбирают Coursera для своей карьеры

Фелипе М.

4 Учащийся с 2018 года

“Возможность проходить курсы в своем собственном темпе и ритме была потрясающим опытом. Я могу учиться, когда это соответствует моему графику и настроению.”

Дженнифер Дж.

Учащийся с 2020 г.

“Я напрямую применил концепции и навыки, полученные на курсах, в новом интересном проекте на работе.”

Ларри В.

Учащийся с 2021 года

«Когда мне нужны курсы по темам, которых нет в моем университете, Coursera — одно из лучших мест».

Чайтанья А.

«Обучение — это не только умение лучше выполнять свою работу: это гораздо больше. Coursera позволяет мне учиться без ограничений».

Отзывы учащихся

Показ 3 из 2784

4,7

2 784 Обзоры

- 5 Звезды

75%

- 4 Звезды

20,04%

- 3 Звезды

3,37%

569595 2 -й звезды59595959595959595 2 -й звезда59595 2 -й звезда5959595 2 -й звезды59595959595 2 -й звезды5959595 2 -й звезды5959595 2 -й звезды595959595 2 -й звезды595959595959595 2 -й звезды595 2 -й звезда5 2 -й звезды0,75%

N

NH

5

Отзыв от 22 декабря 2019 г. Программа Кибербезопасность.

Программа Кибербезопасность.

K

KH

5

Отзыв от 31 октября 2021 г.

Cyber Security Analyst.km hasan

H

HP

5

Отзыв от 24 августа 2020 г.

Презентация, которую вы сделали, была той, которую я никогда не забуду. Я не могу отблагодарить вас за это и обмен знаниями.\n\nБольшое вам спасибо\n\ncoursera

Посмотреть другие обзоры

Откройте новые двери с Coursera Plus

Неограниченный доступ к более чем 7000 курсов мирового класса, практических проектов и готовых к работе сертификационных программ — все это включено в вашу подписку

Узнать больше

Продвиньтесь по карьерной лестнице с онлайн-дипломом

Получите степень в университетах мирового класса — 100% онлайн

Узнайте о степенях

Присоединяйтесь к более чем 3400 глобальным компаниям, выбравшим Coursera for Business

Повысьте квалификацию своих сотрудников, чтобы они преуспели в цифровой экономике

Узнайте больше

Часто задаваемые вопросы

Доступ к лекциям и заданиям зависит от типа вашей регистрации. Если вы пройдете курс в режиме аудита, вы сможете увидеть большинство материалов курса бесплатно. Чтобы получить доступ к оцениваемым заданиям и получить сертификат, вам необходимо приобрести сертификат во время или после аудита. Если вы не видите вариант аудита:

Если вы пройдете курс в режиме аудита, вы сможете увидеть большинство материалов курса бесплатно. Чтобы получить доступ к оцениваемым заданиям и получить сертификат, вам необходимо приобрести сертификат во время или после аудита. Если вы не видите вариант аудита:

Курс может не предлагать вариант аудита. Вместо этого вы можете попробовать бесплатную пробную версию или подать заявку на финансовую помощь.

Вместо этого курс может предлагать «Полный курс, без сертификата». Эта опция позволяет просмотреть все материалы курса, отправить необходимые оценки и получить итоговую оценку. Это также означает, что вы не сможете приобрести сертификат.

Записавшись на курс, вы получаете доступ ко всем курсам сертификата и получаете сертификат по завершении работы. Ваш электронный сертификат будет добавлен на вашу страницу достижений — оттуда вы можете распечатать свой сертификат или добавить его в свой профиль LinkedIn.