Разработка политики безопасности: дипломная работа / ВКР

Как написать дипломную работу на тему разработки политики безопасности. Актуальность цели и задач во введении диплома, направления исследования, суть и особенности написания, а также готовый образец плана, содержания и заключения дипломной работы по разработке политики безопасности. Узнать рекомендации экспертов и скачать пример дипломной работы бесплатно.

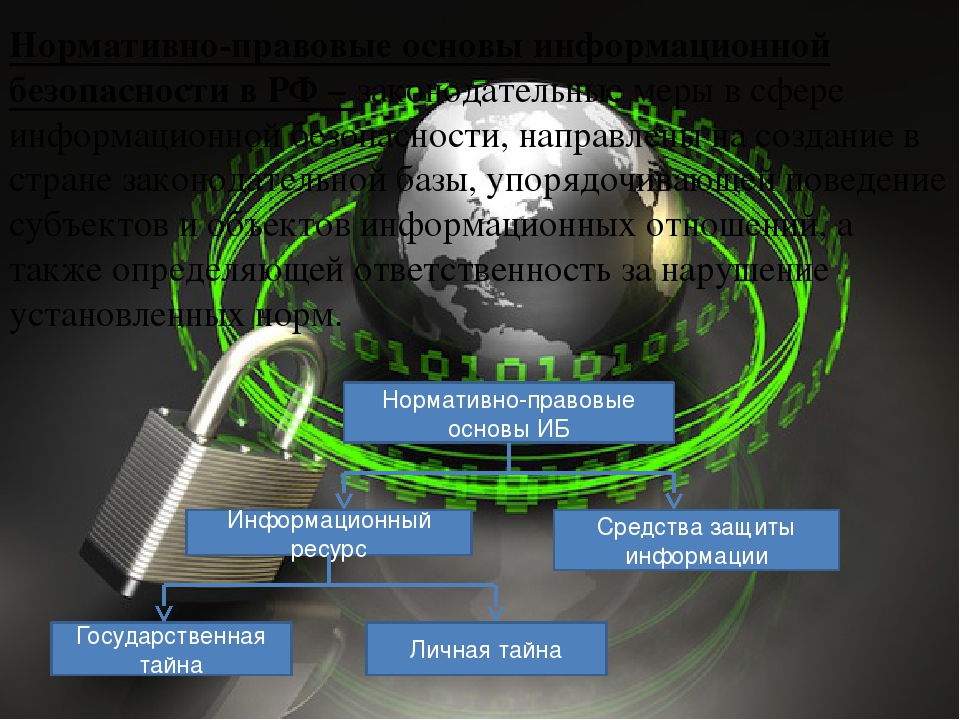

Разработка политики безопасности в дипломе посвящена формированию продуманной, сбалансированной защиты, разработке четких организационно-технических мер и обеспечении контроля над их исполнением. В данной статье представлены рекомендации по написанию таких работ, как:

1. Разработка политики безопасности: диплом по разработке и исследованию методов и алгоритмов фильтрации межсетевых экранов.

2. Дипломная работа: Разработка политики безопасности и разграничение потоков данных в компьютерных сетях.

В первую очередь в дипломной работе по разработке политики безопасности необходимо определить территориальную и функциональную распределенность предприятия (рисунок 1), провести аудит информационных процессов и выявить данные, требующие защиты (подробно об этом изложено здесь).

Рисунок 1 – Модель территориальной распределенности предприятия в дипломе по разработке политики безопасности

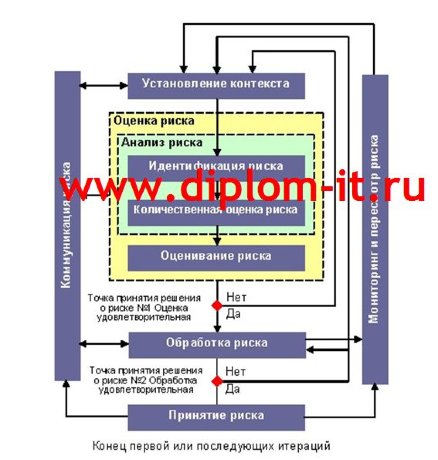

Следующим этапом является проведение анализа рисков, в результате которого появляется возможность проведения ранжирования рисков по величине с целью оптимального расходования ресурсов защиты.

Далее можно приступать к разработке самой политики безопасности. По сути, политика безопасности представляет собой документ, содержащий следующую информацию:

1. Сотрудники, ответственные за безопасность предприятия.

2. Полномочия и ответственность структурных подразделений безопасности.

3. Порядок организации допуска и увольнения сотрудников.

4. Правила разграничения доступа к ИС.

5. Организация контроля управления доступом.

6. Использование программно-технических средств защиты.

Особое внимание при разработке политики безопасности в дипломе следует уделить обеспечению информационной безопасности в автоматизированных системах, представлящему собой совокупность сетевой структуры, рабочих станций и иных компонентов. Необходимо установить порядок защиты различных элементов сети, использования сменных носителей данных и внесения изменений в ПО.

Необходимо установить порядок защиты различных элементов сети, использования сменных носителей данных и внесения изменений в ПО.

Приведем рекомендации по разработке политики безопасности в следующем перечне:

1. Наличие администратора безопасности и ответственных лиц за эксплуатацию всех устройств предприятия.

2. Защита рабочих станций наклейками с печатью и определенной маркировкой.

3. Использование сейфа для хранения внешних носителей.

4. Установка программного обеспечения должна реализовываться специально выделенными сотрудниками IT-службы;

5. Использование смарт-карт наряду с паролями для авторизации пользователей.

6. Смена паролей на периодической основе.

7. Использование маркированных носителей информации.

Отдельного внимания требует вопрос подключения рабочих станций к сети Интернет. Как правило, с целью использования внешних открытых ресурсов выделяются отдельно стоящие компьютеры.

В дипломной работе по разработке политики безопасности необходимо провести анализ и разработать математические модели потенциальных атак, которым подвержена система. В качестве примера приведем анализ атаки типа «слэшдот» эффект, которая направлена на истощение ресурсов атакуемого сервера. К ресурсам можно отнести полосу пропускания канала сети и вычислительные мощности атакуемых объектов общего доступа. Поиск атаки типа «слэшдот» эффект сосредоточен на определении механизма идентификации поведения атаки или механизма реагирования для уменьшения возможного ущерба, причиненного атакой.

В качестве примера приведем анализ атаки типа «слэшдот» эффект, которая направлена на истощение ресурсов атакуемого сервера. К ресурсам можно отнести полосу пропускания канала сети и вычислительные мощности атакуемых объектов общего доступа. Поиск атаки типа «слэшдот» эффект сосредоточен на определении механизма идентификации поведения атаки или механизма реагирования для уменьшения возможного ущерба, причиненного атакой.

Существует два основных метода обеспечения безопасности в условиях реагирования на атаку:

1) Перенаправление запросов на дубликат ресурса с более устойчивым хостингом.

2) Уменьшение интенсивности атаки путем блокирования атакующих пакетов без определения ее источника.

Операционная система сервера способна поддерживать ограниченное одновременное число запросов, а также обрабатывать не бесконечное количество данных. Эти ограничения устанавливаются индивидуально для каждого сервера. Если число запросов на несколько порядков меньше пропускной способности канала (направленный мини-шторм), то это и будет реализацией атаки типа «слэшдот» эффект (Slashdot effect). В результате имеет место нарушение на атакованном объекте работоспособности, то есть невозможность получения удаленного доступа пользователей сети интернет из-за переполнения очереди (буфера) запросов.

В результате имеет место нарушение на атакованном объекте работоспособности, то есть невозможность получения удаленного доступа пользователей сети интернет из-за переполнения очереди (буфера) запросов.

Данная атака является частным случаем атаки типа «отказ в обслуживании» (denial of service, DoS). Главное отличие состоит в том, что в атаке типа «отказ в обслуживании» фигурируют злоумышленники в явном виде.

В разработанной для данного примера реализации атаки типа «слэшдот» эффект на веб-ресурс модели пользователи представлены как Yi., они просматривают новостную ленту на популярном веб-ресурсе Ki, который переходит со своим запросом Ej(yj, data) на сайт X. Сайт источник новости отвечает на запрос пользователя Ri(yi, data).

Рисунок 2 – Модель слэшдот атаки в дипломной работе по разработке политики безопасности

Ресурсы X ограничены и наступает момент когда он не способен отвечать на поступающие запросы Ej(yj, data) – эта ситуация и есть атака типа «слэшдот» эффект.

В заключение необходимо отметить, что несмотря на разработку и принятие всевозможных мер, при разработке политики безопасности в дипломе безопасности следует обязательно предусмотреть меры ликвидации вредоносных воздействий и минимизации потенциального ущерба. Полный перечень актуальных статей и рекомендаций по информационной безопасности в целом и разработке политики безопасности в частности изложен здесь.

Курсовая работа на тему «разработка политики информационной безопасности на предприятии оао акб связь-банк»

Федеральное агентство по образованию

Государственное образовательное учреждение

высшего профессионального образования

“Кузбасский государственный технический университет имени

Т.Ф. Горбачева”

Кафедра «информационных и автоматизированных производственных систем»

По учебной дисциплине «Информационная безопасность и защита информации»

Выполнил:

студент 4-го курса

группы ИТ-082

Кошкин Н. Г.

Г.

Проверил: Асанов С.А.

Кемерово 2012

Общие положения 12

1 термины и определения 13

2 Обозначения и сокращения 17

3 ЦЕЛИ И ЗАДАЧИ ОБЕСПЕЧЕНИЯ иб 18

3.1 Основной целью обеспечения информационной безопасности компании является сохранение конфиденциальности, целостности и доступности информации. 18

3.1.1 Обеспечение уровня безопасности, соответствующего нормативным документам компании. 18

3.1.2 Следование экономической целесообразности в выборе защитных мер. 18

3.1.3 Обеспечение соответствующего уровня безопасности в конкретных функциональных областях. 18

3.2 Основными задачами обеспечения информационной безопасности являются: 18

4 Модели угроз и нарушителей информациОННОЙ безопасности БАНКА 19

4.

4.1.1 Внутренние угрозы 19

4.1.2 Внешние угрозы 19

4.2 Классификация угроз для автоматизированных систем: 20

4.2.1 Угрозы конфиденциальности данных и программ. 20

4.2.2 Угрозы целостности данных, программ, аппаратуры. 20

4.2.3 Угрозы доступности данных. 21

4.2.4 Угрозы отказа от выполнения транзакций. 21

4.2.4.1 Пассивные угрозы 21

4.2.4.2 Активные угрозы 22

4.3 В соответствии со Стандартом Банка России СТО БР ИББС-1.0-2010 п.6.2. техническая инфраструктура информационной системы Банка, обеспечивающая реализацию банковских технологий, может быть представлена в виде иерархии следующих основных уровней: 22

4.4

Основными угрозами информационной

безопасности автоматизированной

системы, принятыми в Банка на основании

п. 6.6. Стандарта БР СТО БР ИББС-1.0-2010

являются: 22

6.6. Стандарта БР СТО БР ИББС-1.0-2010

являются: 22

4.4.1 Источники угроз на физическом, сетевом уровнях и уровне сетевых приложений: 23

4.4.2 Источники угроз на уровнях операционных систем, систем управления базами данных, банковских технологических процессов: 24

4.4.3 Источники угроз на уровне бизнес-процессов: 24

4.4.4 Угрозы, связанные с природными и техногенными катастрофами и террористической деятельностью. 24

4.5 В соответствии с требованиями к обеспечению информационной безопасности автоматизированной системы Банка определены следующие модели угроз: 24

4.6 Основными критическими элементами средств автоматизации информационной системы Банка (в порядке убывания их важности) являются: 25

4.7 Объектами защиты средств автоматизации являются: 25

4.8

Система информационной безопасности

Банка строится в соответствии с

определенным характером угроз и основных

элементов системы, на которые эти угрозы

распространяются, а также с учетом

требований Стандарта БР СТО БР

ИББС-1. 0-2010 по обеспечению информационной

безопасности организаций банковской

системы Российской Федерации. 26

0-2010 по обеспечению информационной

безопасности организаций банковской

системы Российской Федерации. 26

5 Система информационной безопасности БАНКА 27

5.1 Профилактика возможных угроз 27

5.2 Законность 27

5.3 Комплексное использование сил и средств 27

5.4 Координация и взаимодействие внутри и вне предприятия 27

5.5 Сочетание гласности с секретностью 27

5.6 Компетентность 28

5.7 Экономическая целесообразность 28

5.8 Плановая основа деятельности 28

5.9 Системность 28

6 Требования к системе информационной безопасности 29

6.1 Назначение и распределение ролей, обеспечение доверия к персоналу. 29

Необходимо обладать информацией о

своих клиентах, тщательно подбирать

персонал, вырабатывать и поддерживать

корпоративную этику, что создает

благоприятную доверительную среду для

деятельности Банка по управлению

активами. 29

Необходимо обладать информацией о

своих клиентах, тщательно подбирать

персонал, вырабатывать и поддерживать

корпоративную этику, что создает

благоприятную доверительную среду для

деятельности Банка по управлению

активами. 296.1.2 Формирование ролей осуществляется на основании существующих бизнес-процессов Банка, и проводиться с целью исключения концентрации полномочий и снижения риска инцидентов ИБ, связанных с потерей информационными активами свойств доступности, целостности или конфиденциальности. 29

6.1.3 Фактически сложившиеся права и полномочия персонала Банка не являются основанием при формировании ролей. 29

6.1.4 Должны быть определены роли, связанные с деятельностью по обеспечению ИБ. Руководство Банка осуществляет координацию своевременности и качества выполнения ролей, связанных с обеспечением ИБ. 29

6.1.5

Все работники Банка должны давать

письменное обязательство о соблюдении

конфиденциальности, приверженности

правилам корпоративной этики, включая

требования по недопущению конфликта

интересов. При взаимодействии с внешними

организациями и клиентами требования

по обеспечению ИБ должны регламентироваться

положениями, включаемыми в договоры

(соглашения) с ними. 29

При взаимодействии с внешними

организациями и клиентами требования

по обеспечению ИБ должны регламентироваться

положениями, включаемыми в договоры

(соглашения) с ними. 29

Стратегическое планирование безопасности ИТ | Учебный курс по политике безопасности ИТ

Согласование инициатив в области безопасности со стратегией

Как профессионалы в области безопасности, мы стали свидетелями изменения ландшафта. Кибербезопасность сейчас более важна и актуальна для роста вашей организации, чем когда-либо прежде. В результате группы по информационной безопасности получают больше информации, больше бюджета и больше возможностей. Тем не менее, с этой повышенной ответственностью приходит больше внимания. Этот курс дает вам инструменты, чтобы стать лидером в области безопасности, который может создавать и выполнять стратегические планы, которые находят отклик у других руководителей бизнеса, создавать эффективную политику информационной безопасности и развивать управленческие и лидерские навыки, чтобы лучше руководить, вдохновлять и мотивировать свои команды.

Политика — это возможность менеджера выразить ожидания в отношении рабочей силы, установить границы приемлемого поведения и дать людям возможность делать то, что они должны делать. Эти политики должны соответствовать культуре организации. В MGT514 мы разбиваем этапы разработки политик, чтобы у вас была возможность разрабатывать и оценивать политики, которые могут успешно управлять вашей организацией.

Лидерство — это навык, который необходимо изучать, тренировать и развивать, чтобы лучше обеспечить организационный успех. Сильное лидерство достигается в первую очередь за счет самоотверженной преданности организации и персоналу, неустанных усилий в подаче примера и способности видеть и эффективно использовать доступные ресурсы для достижения конечной цели. Эффективное лидерство предполагает убеждение членов команды в достижении их целей, устранение препятствий, мешающих им это сделать, и поддержание благополучия команды в поддержку миссии организации. MGT514 научит вас использовать инструменты и системы управления, чтобы лучше руководить, вдохновлять и мотивировать ваши команды.

MGT514 научит вас использовать инструменты и системы управления, чтобы лучше руководить, вдохновлять и мотивировать ваши команды.

“Мне нравится, что вы можете передать информацию о курсе прямо в свою организацию и начать применять ее.” – Matt Faps

“Я не думаю, что слова могут описать, насколько ценным был и будет этот курс для моей будущей карьеры.” – Ben Sweet, Aviva

ИНФОРМАЦИЯ О БИЗНЕСЕ:

- Этот курс поможет вашей организации:

- Создать план обеспечения безопасности, который понравится клиентам

- Подготовить лидеров, которые знают, как привести кибербезопасность в соответствие с бизнес-целями

- Создать более эффективные команды по обеспечению безопасности

ПРИОБРЕТЕННЫЕ НАВЫКИ:

- процесса стратегического планирования

- Расширение знаний об основных инструментах планирования

- Развитие основных навыков для создания стратегических планов, защищающих вашу компанию

- Внедрение ключевых инноваций

- Содействие эффективной работе с деловыми партнерами

- Разработка стратегических планов безопасности, учитывающих деловые и организационные факторы

- Развитие и оценка политики информационной безопасности

- Использование методов управления и лидерства для мотивации и вдохновения вашей команды

ПРАКТИЧЕСКОЕ ОБУЧЕНИЕ:

MGT514 использует бизнес-кейсы, вымышленные компании и игру-симулятор лидерства Cyber42 , чтобы поместить вас в реальные сценарии, которые стимулируют обсуждение и критическое осмысление ситуаций, с которыми вы столкнетесь на работе. Эта игра на основе веб-приложения представляет собой непрерывное настольное упражнение, в котором учащиеся играют, чтобы улучшить культуру безопасности, управлять бюджетом и расписанием, а также улучшить возможности безопасности в вымышленной организации. Это помещает вас в реальные сценарии, которые стимулируют обсуждение и критическое осмысление ситуаций, с которыми вы столкнетесь на работе.

Эта игра на основе веб-приложения представляет собой непрерывное настольное упражнение, в котором учащиеся играют, чтобы улучшить культуру безопасности, управлять бюджетом и расписанием, а также улучшить возможности безопасности в вымышленной организации. Это помещает вас в реальные сценарии, которые стимулируют обсуждение и критическое осмысление ситуаций, с которыми вы столкнетесь на работе.

Курс также использует кейсы из Гарвардской школы бизнеса , кейс-сценарии, групповые упражнения и обсуждения, в которых учащиеся оказываются в реальных ситуациях. Вы сможете использовать эти же действия с членами вашей команды на работе.

- Раздел 1: LABS: первое впечатление от директора по информационным технологиям, управление отношениями, стратегическая карта. События Cyber42: BYOD Buy-In, Crown Jewels, Приоритизация защиты от угроз

- Раздел 2: LABS: Заявление о миссии, SWOT-анализ, разработка дорожной карты. Cyber42 Events: Dropbox or Bust, Доводы в пользу, Сделайте показатели важными

- Раздел 3: LABS: положительное и отрицательное озвучивание, политика управления уязвимостями, политика облачных вычислений.

События Cyber42: где политика?, Реагирование на программы-вымогатели, Политика облачного хранилища

События Cyber42: где политика?, Реагирование на программы-вымогатели, Политика облачного хранилища - Раздел 4: LABS: Управление и лидерство, Анализ производительности, Делегирование. Мероприятия Cyber42: первое совещание команды, стратегические коммуникации, взаимодействие сотрудников

- Раздел 5: Анализ практического примера 1 4. События Cyber42: последствия атаки, комплексная проверка слияния, презентация руководства

“Мне очень понравились лабораторные работы и упражнения. Они разбивали курс по всем слабым местам. Было много информации, но эти упражнения и лабораторные работы помогли нам применить знания на практике.” – Антуанетта Стоуэрс Льюис, Kaiser Permanente

«Сильная сторона курса — живые лабораторные работы и упражнения». – Аджай Кумар, National Grid

«Мне нравится использовать Cyber 42. Мне особенно понравилось дополнительное добавление ответов и обсуждение того, какие ответы как повлияли на результаты каждого». – Александр Уокер, TechVets

– Александр Уокер, TechVets

«Мне нравятся лабораторные работы и упражнения. Это именно то, что мне нужно в качестве нового менеджера по безопасности Marketplace в моей команде». — Rebecca Gaudet, Microsoft

ОБЗОР ПРОГРАММЫ:

- Раздел 1 — Расшифровка бизнес-карты и ландшафта угроз

- Раздел 4. Руководите, мотивируйте и вдохновляйте свою команду на реализацию стратегического плана

- Раздел 5. Анализ примеров из практики бизнес-школы с использованием инструментов стратегического планирования из курса

ДОПОЛНИТЕЛЬНЫЕ БЕСПЛАТНЫЕ РЕСУРСЫ:

Плакат с оценочной картой CISO

Rekt Casino Hack Assessment Transformation Series — Business Security Strategy, Policies and Leadership Gone Wrong

Трансформационная триада лидеров кибербезопасности

Создание программы информационной безопасности после взлома, части I–III

ЧТО ВЫ ПОЛУЧИТЕ:

- Электронное программное обеспечение, содержащее все содержание курса

- Печатные учебники

- Доступ к веб-приложению моделирования лидерства в области безопасности Cyber42

- MP3-аудиофайлы полной лекции курса

0 0 0

- MGT512: Основы лидерства в области безопасности для менеджеров

- MGT521: Ведущие изменения в области кибербезопасности: создание культуры, основанной на безопасности

Информационная безопасность предприятия (CERT) | University of Arizona Online

Главная › Все программы › Информационная безопасность предприятия (CERT)

Главная › Все программы › Информационная безопасность предприятия (CERT) ›

Список Просмотр фото

Сертификат выпускника

Загрузка…

Верх

1%

всех высших учебных заведений

-Центр мировых рейтингов университетов, 2022 г.

#1

Лучшее соотношение цены и качества среди Государственные университеты Аризоны

– Шкала заработной платы, 2022 г.

Требуемые кредиты: 9

Стоимость кредита: $1332

Колледж управления Эллера

Информация о программе

Эта программа сертификации выпускников направлена на решение основных проблем информационных технологий с помощью курсов, разработанных специально для специалистов по информационной безопасности в промышленности и правительстве. Студенты приобретут навыки защиты информации и информационных систем в области конфиденциальности, целостности и доступности.

После успешного завершения трех обязательных основных курсов студенты также могут получить:

- Единицы CPE для обозначений CISSP, ISSAP, ISSEP, ISSMP, CAP и SSCP. Эти обозначения предлагаются (ISC)²

- единиц CPE для обозначений CISM и CRISC, которые предлагаются ISACA

- Один год квалифицированного опыта работы для получения звания Certified Information Security Manager® (CISM®)

Посмотреть подробную информацию о программе

*Жители некоторых территорий США могут не иметь права.

Курсы

Сертификат корпоративной информационной безопасности требует успешного завершения трех курсов (9единиц):

MIS 515: Информационная безопасность в государственном и частном секторах

MIS 515: Информационная безопасность в государственном и частном секторах

Этот курс знакомит учащегося с широким спектром компьютерных систем и тем по информационной безопасности. Он предназначен для предоставления общих знаний о мерах по обеспечению конфиденциальности, доступности и целостности информационных систем. Темы варьируются от аппаратного, программного обеспечения и сетевой безопасности до обзоров INFOSEC, OPSEC и NSTISS.

MIS 516: информационная безопасность, управление рисками, аварийное восстановление

MIS 516: информационная безопасность, управление рисками, аварийное восстановление

относится к информационной безопасности и корпоративным активам.

События Cyber42: где политика?, Реагирование на программы-вымогатели, Политика облачного хранилища

События Cyber42: где политика?, Реагирование на программы-вымогатели, Политика облачного хранилища