Отчет по практике по информационной безопасности

Кратчайший путь к отличной оценке за курсовую Ознакомьтесь с ценами и условиями.

Заказать!

На главную

Этапы сотрудничества

Узнать стоимость вашей работы?

Заполните данные формы и нажмите кнопку “Рассчитать”. В течении нескольких минут, вам перезвонит менеджер и объявит стоимость выполнения вашего дипломного проекта.

Написать и оформить отчет по практике по информационной безопасности

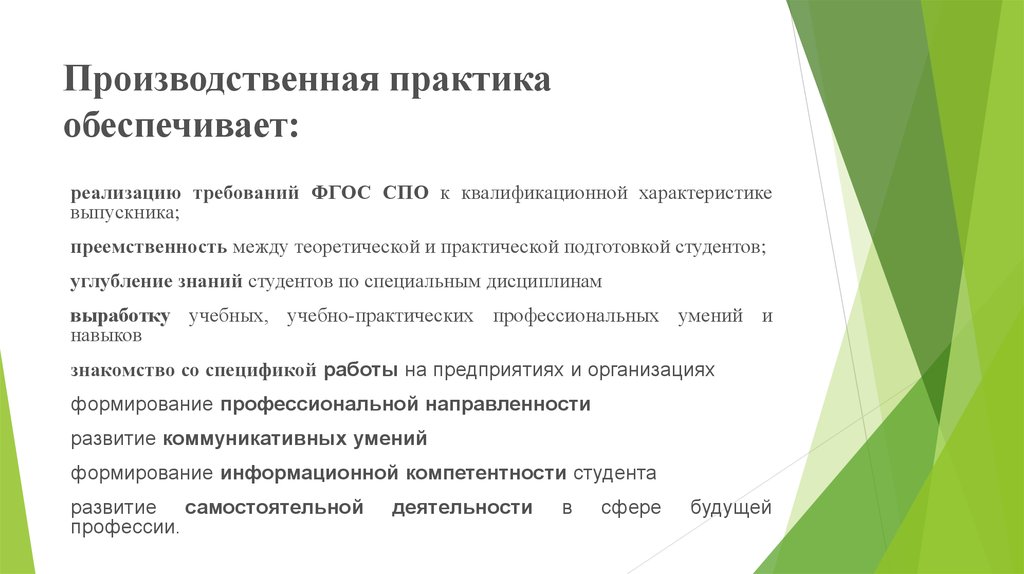

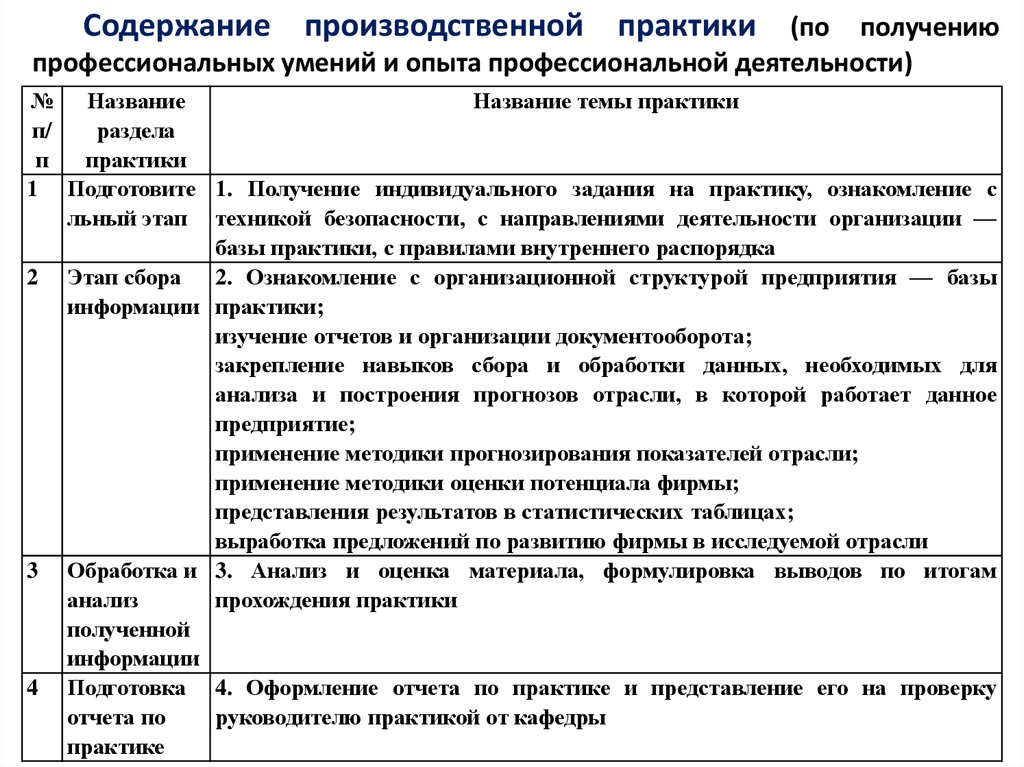

Производственная практика входит в обязательную программу большинства учебных заведений и является отличным шансом для студентов ознакомиться с практическими аспектами своей будущей специальности. Обеспечение информационной безопасности различных предприятий и государственных структур с каждым годом становится все более приоритетным направлением деятельности.

Для получения оценки студент должен представить отчет по практике информационная безопасность, оформленный согласно всем необходимым стандартам. От правильности написания отчета будет зависеть ваша оценка, поэтому следует отнестись к его подготовке с максимальной ответственностью. Если для написания отчета по практике у вас не хватает информации или времени, то специалисты биржи студенческих работ Студент Центр помогут в кратчайшие сроки подготовить качественную работу.

От правильности написания отчета будет зависеть ваша оценка, поэтому следует отнестись к его подготовке с максимальной ответственностью. Если для написания отчета по практике у вас не хватает информации или времени, то специалисты биржи студенческих работ Студент Центр помогут в кратчайшие сроки подготовить качественную работу.

Из чего состоит отчет по практике информационная безопасность

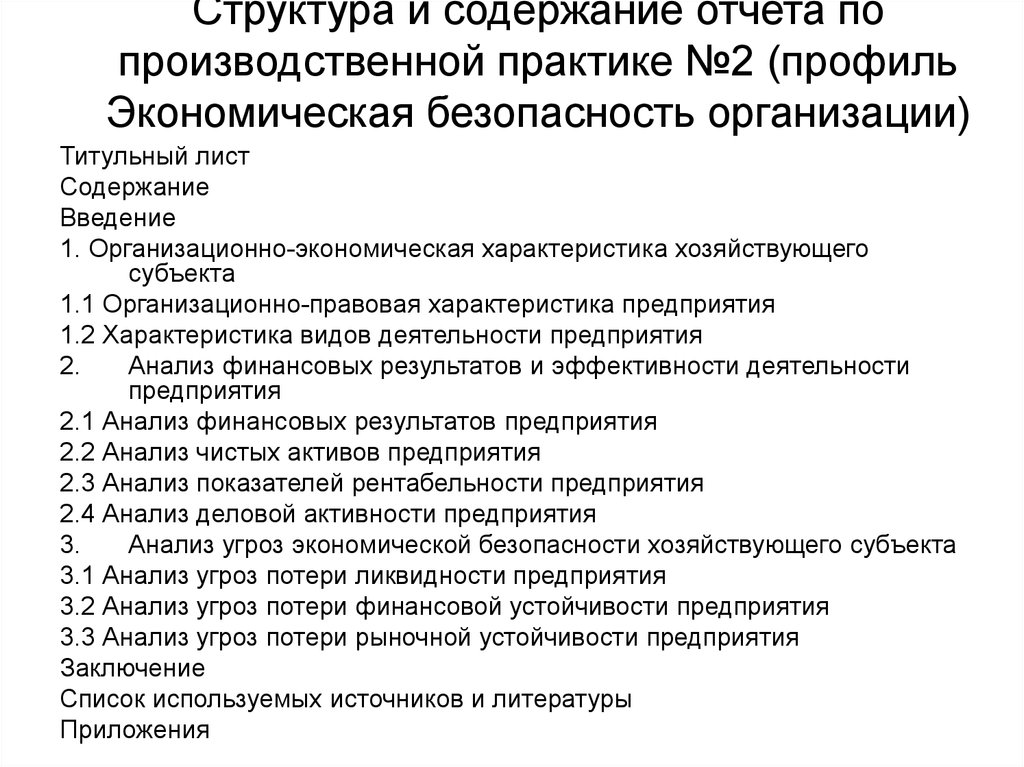

Чтобы получить высокую оценку за производственную практику, необходимо четко придерживаться структуры отчета. Если в вашей работе будет отсутствовать какой-либо раздел, то это может существенно снизить итоговый балл. В некоторых случаях студенту выдают план отчета о прохождении производственной практики, и при написании работы нужно неукоснительно ему следовать. Если у вас отсутствует план, выданный учебным учреждением, то нужно ознакомиться с общепринятыми структурными подразделениями отчета:

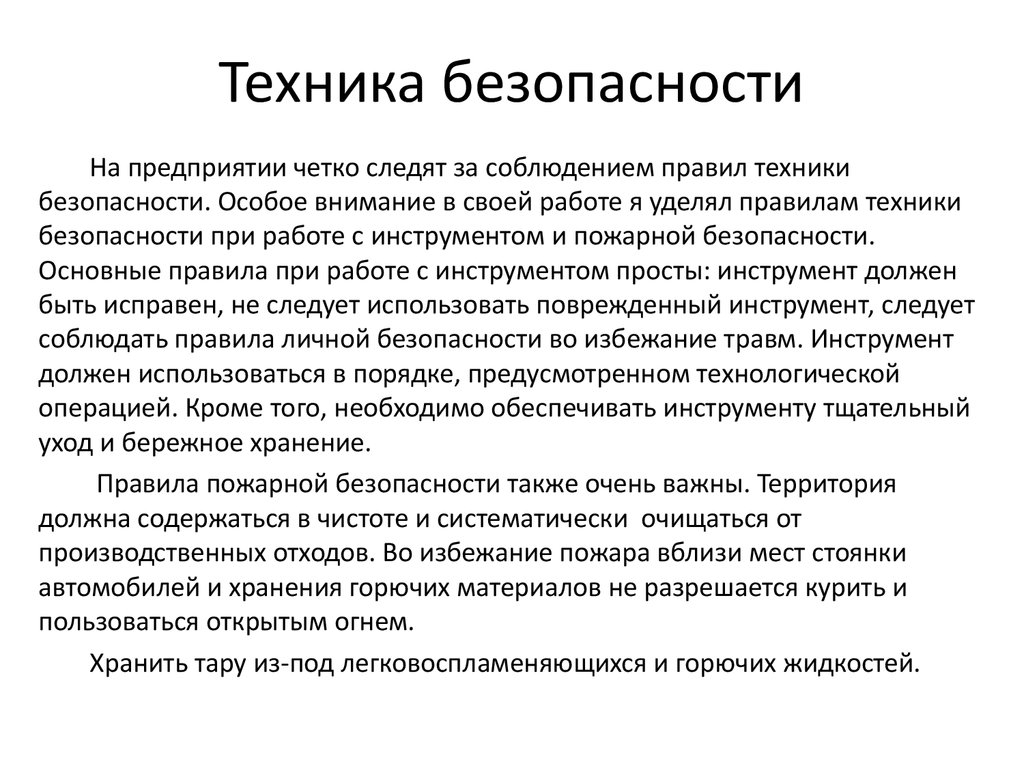

- Титульный лист: грамотно оформленный титульный лист производит положительное впечатление на преподавателя, который будет проверять вашу работу.

- Введение: отчет по производственной практике информационная безопасность начинается с указания названия предприятия и времени прохождения практики. Также в этом разделе студент должен перечислить основные задачи и цели, поставленные перед ним на время прохождения производственной практики.

- Описание предприятия и его структуры: краткие сведения о структуре предприятия и его функциях.

- Анализ вычислительной системы предприятия: наиболее объемная часть отчета. Она должна включать в себя анализ вычислительной техники на предприятии, анализ внутренних и внешних угроз информационной безопасности.

- Реструктуризация системы: студент должен составить план по улучшению безопасности автоматизированной системы предприятия. Подробно опишите внутреннюю и внешнюю защиту от информационных угроз, которую вы рекомендуете для данного предприятия.

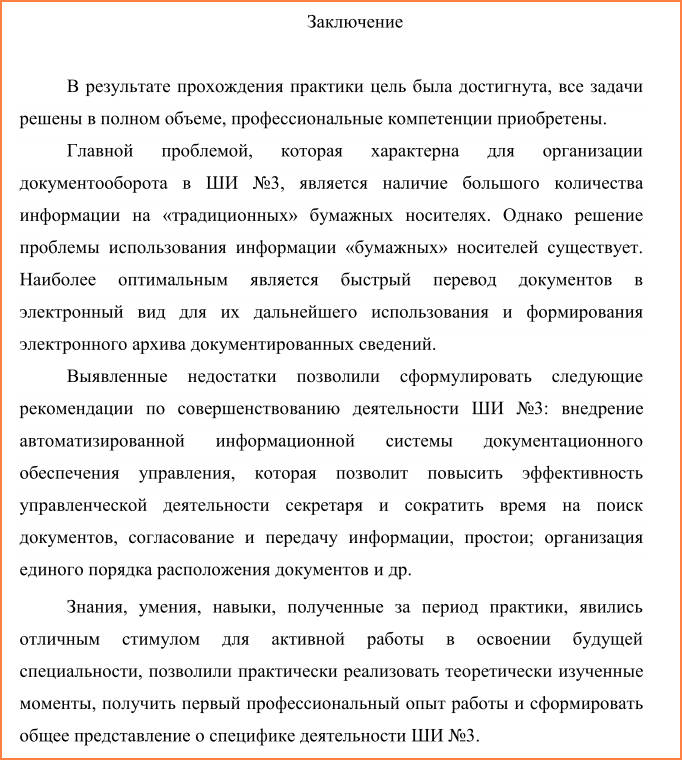

- Заключение: отчет по практике информационная безопасность на предприятии должен заканчиваться разделом, в котором студент подводит итоги выполненной работы, анализирует результаты и предоставляет перечень выполненных задач.

- Приложения: в этом разделе нужно представить схемы, графики и другие документы, с которыми студент работал во время прохождения производственной практики.

- Список использованной литературы: правильно оформленный список литературы, на которую даются ссылки в других частях отчета, необходим для получения высокой оценки. Подбирать нужно исключительно актуальную и полезную литературу по вашей специальности.

Поскольку отчет по практике информационная безопасность имеет много важных структурных составляющих, то лучшим вариантом для неуверенных в себе студентов будет обращение на биржу студенческих работ Студент Центр. Наши специалисты своевременно подготовят качественный отчет по производственной практике по доступным ценам.

Отзывы студентов об услугах

Марина

Дипломная по праву вышла замечательная. Смогла защититься на пятерку.

Катя

Как и обещали работу выполнили уникальную и точно к нужному сроку.

Максим

Встречалось несколько неточностей в задании. Доработка была бесплатной.

Отчет о практике по защите информации

Выбери предмет

Технические

Авиационная и ракетно-космическая техника

Автоматизация технологических процессов

Автоматика и управление

Архитектура и строительство

Базы данных

Военное дело

Высшая математика

Геометрия

Гидравлика

Детали машин

Железнодорожный транспорт

Инженерные сети и оборудование

Информатика

Информационная безопасность

Информационные технологии

Материаловедение

Машиностроение

Металлургия

Метрология

Механика

Микропроцессорная техника

Начертательная геометрия

Пожарная безопасность

Приборостроение и оптотехника

Программирование

Процессы и аппараты

Сварка и сварочное производство

Сопротивление материалов

Текстильная промышленность

Теоретическая механика

Теория вероятностей

Теория игр

Теория машин и механизмов

Теплоэнергетика и теплотехника

Технологические машины и оборудование

Технология продовольственных продуктов и товаров

Транспортные средства

Физика

Черчение

Электроника, электротехника, радиотехника

Энергетическое машиностроение

Ядерные физика и технологии

Другое

Естественные

Агрохимия и агропочвоведение

Астрономия

Безопасность жизнедеятельности

Биология

Ветеринария

Водные биоресурсы и аквакультура

География

Геодезия

Геология

Естествознание

Землеустройство и кадастр

Медицина

Нефтегазовое дело

Садоводство

Фармация

Химия

Хирургия

Экология

Гуманитарные

Актерское мастерство

Английский язык

Библиотечно-информационная деятельность

Дизайн

Документоведение и архивоведение

Журналистика

Искусство

История

Китайский язык

Конфликтология

Краеведение

Криминалистика

Кулинария

Культурология

Литература

Логика

Международные отношения

Музыка

Немецкий язык

Парикмахерское искусство

Педагогика

Политология

Право и юриспруденция

Психология

Режиссура

Реклама и PR

Религия

Русский язык

Связи с общественностью

Социальная работа

Социология

Физическая культура

Философия

Французский язык

Этика

Языки (переводы)

Языкознание и филология

Экономические

Анализ хозяйственной деятельности

Антикризисное управление

Банковское дело

Бизнес-планирование

Бухгалтерский учет и аудит

Внешнеэкономическая деятельность

Гостиничное дело

Государственное и муниципальное управление

Деньги

Инвестиции

Инновационный менеджмент

Кредит

Логистика

Маркетинг

Менеджмент

Менеджмент организации

Микро-, макроэкономика

Налоги

Организационное развитие

Производственный маркетинг и менеджмент

Рынок ценных бумаг

Стандартизация

Статистика

Стратегический менеджмент

Страхование

Таможенное дело

Теория управления

Товароведение

Торговое дело

Туризм

Управление качеством

Управление персоналом

Управление проектами

Финансовый менеджмент

Финансы

Ценообразование и оценка бизнеса

Эконометрика

Экономика

Экономика предприятия

Экономика труда

Экономическая теория

Экономический анализ

EVIEWS

SPSS

STATA

Передовой опыт в области информационной безопасности: Ресурсы для ИТ-специалистов: Информационная безопасность и политика: Университет Индианы

Это руководство предназначено для администраторов и технических специалистов, стремящихся свести к минимуму вероятность возникновения инцидента информационной безопасности на компьютерах, в сетях или других системах информационных технологий Университета Индианы. . Этот документ не претендует на то, чтобы быть всеобъемлющим — каждое подразделение должно разработать всеобъемлющий план обеспечения информационной безопасности для удовлетворения всех своих потребностей, общих и частных.

. Этот документ не претендует на то, чтобы быть всеобъемлющим — каждое подразделение должно разработать всеобъемлющий план обеспечения информационной безопасности для удовлетворения всех своих потребностей, общих и частных.

Каждое организационное подразделение Университета Индианы должно создавать и поддерживать документы, описывающие функции хостинга систем и базы данных, поддерживающие их локальные операции.

Технические специалисты, назначенные для систем, поддерживающих критические приложения и/или размещающих данные учреждения, не могут приступить к защите этих систем или данных, не зная сначала, какие технологии они развернули, как они взаимосвязаны и как они обмениваются данными. Чтобы старшие руководители отделов и технические специалисты могли оценивать риски, связанные с их работой, и выделять соответствующие ресурсы для снижения этих рисков, они должны собирать и хранить информацию о своей технической среде, включая информацию, касающуюся:

- Компьютерные системы по IP и имени (DNS и NetBIOS)

- Операционные системы

- Версия операционной системы и уровень исправлений

- Службы, активные на каждом компьютере

- Веб-серверы

- Файловые серверы 0

- Почтовые серверы 900

- Антивирус

- Электронная почта

- Приложения локальных отделений

- Системы управления базами данных (СУБД)

- Расширения для сегмента локальной сети

- Коммутаторы

- Службы виртуальной частной сети (VPN)

- Точки беспроводного доступа

- Прокси-серверы

- Устройства преобразования сетевых адресов (NAT)

- Терминалы и рабочие станции общего доступа

Технические специалисты должны быть обеспечены достаточными ресурсами для защиты ИТ-систем они поддерживают. Неправильные настройки конфигурации системы недостаточно обученными и/или перегруженными техническими специалистами приведут к нарушениям безопасности. Менеджеры должны предоставить технических специалистов:

Неправильные настройки конфигурации системы недостаточно обученными и/или перегруженными техническими специалистами приведут к нарушениям безопасности. Менеджеры должны предоставить технических специалистов:

- Достаточно времени для обеспечения безопасности систем

- Достаточно времени для реагирования на инциденты безопасности

- Достаточно обучения технологиям, которые они поддерживают (исправления) должны применяться для защиты от компрометации системы. Почти все нарушения безопасности происходят из-за неадекватно исправленных систем. Технические специалисты должны:

- Подписаться на службу списка рассылки бюллетеней UISO. (См. документ базы знаний “Как в IU я могу просматривать бюллетени по ИТ-безопасности от UISO?”)

- Подпишитесь на службы оповещения поставщиков и отраслевых служб безопасности для поддерживаемых технологий

- Немедленно применяйте соответствующие исправления безопасности

- Если исправления не могут быть применены, так как они негативно повлияют на критические операции, установите смягчающие меры безопасности (либо на уровне хоста, либо на уровне сети) чтобы свести к минимуму риск, вызванный конкретной уязвимостью

Интернет-преступники используют легкодоступные автоматизированные средства разведки для сканирования целых сетей на наличие уязвимых систем и служб.

Эти сканирования происходят ежедневно и исходят от сетевых адресов по всему миру. Эти преступники проверяют ваши ИТ-системы несколько раз в день. Чтобы вы знали о своих системах столько же, сколько и ваши противники, технические специалисты должны:

Эти сканирования происходят ежедневно и исходят от сетевых адресов по всему миру. Эти преступники проверяют ваши ИТ-системы несколько раз в день. Чтобы вы знали о своих системах столько же, сколько и ваши противники, технические специалисты должны:- Сканировать системы с помощью сканеров уязвимостей UISO

- Регулярно, не реже одного раза в 30 дней, для своевременного выявления новых уязвимостей

- Сразу после завершения установки/настройки новой системы

- Сразу после внедрения новой операционной системы или обновление до текущей операционной системы

- Сразу же после установки или обновления сетевого или другого системного программного обеспечения

Ремонт выявленных уязвимостей должен осуществляться в соответствии с уровнем риска:

- Уязвимости, представляющие высокий риск вторжения или компрометации, должны быть устранены в течение 24 часов.

- Уязвимости со средним уровнем риска: 48 часов.

- Для уязвимостей с низким уровнем риска, 72 часа.

В тех случаях, когда выявленные уязвимости не могут быть устранены, так как они негативно повлияют на критически важные операции, должны быть реализованы смягчающие меры безопасности (либо на уровне хоста, либо на уровне сетевых компонентов), чтобы свести к минимуму риск, вызванный конкретной уязвимостью.

Рассмотрите возможность сканирования и защиты одной машины, а затем использования утилиты создания образа диска для копирования этого защищенного образа на другие машины. Этот процесс удобен при развертывании машин с аналогичной конфигурацией, приобретенных в рамках процесса замены оборудования в течение жизненного цикла.

Вирусы представляют серьезную угрозу безопасности университетских систем. Было разработано вредоносное ПО, которое может:

- записывать все нажатия клавиш (имена пользователей и парольные фразы, институциональные данные и т. д.), введенные пользователем

- инициировать атаки распределенного отказа в обслуживании (DDoS) на сайты в Интернете

- нанести значительный ущерб зараженному компьютеру и т.

д.

д.

Для борьбы с угрозой вирусов технические специалисты должны: серверы и рабочие станции

- Использовать управляемую установку для обеспечения лучшего контроля над установленными антивирусными клиентами

- Ежедневно обновлять файлы шаблонов вирусов или планировать автоматические обновления для получения новых шаблонов при их выпуске

Все службы и программное обеспечение, установленные в системе, служат возможными точками входа для преступников. По этой причине технические специалисты должны:

- Оценивать все службы и программы, работающие в системах

- Удалять те, которые не являются абсолютно необходимыми

- Обращаться за помощью к другим руководствам по безопасности и документам, доступным на этом сайте

Новые уязвимости безопасности, эксплойты, и проблемы обнаруживаются ежедневно. Чтобы быть в курсе этих недавно обнаруженных проблем, а также более старых, технические специалисты должны регулярно отслеживать ленту новостей по безопасности и другие ресурсы, указанные в документе базы знаний «Каковы мои варианты просмотра бюллетеней по ИТ-безопасности от UISO в IU?».

Незашифрованные данные, независимо от того, хранятся ли они в файле или передаются по сети, уязвимы для раскрытия. Защитите его, используя методы с нашей страницы шифрования данных.

Коммуникационные протоколы, такие как HTTP и FTP, передают информацию по сети в виде открытого текста, что позволяет злоумышленникам перехватывать сетевые передачи. См. «Безопасная передача данных» и «Использование SSH» для получения информации о программном обеспечении, использующем надежную криптографию для защиты данных.

Доступ к системам и данным Университета должен предоставляться только тем, кому это требуется на законных основаниях. При предоставлении такого доступа должны соблюдаться адекватные процедуры для обеспечения соблюдения политики и руководящих принципов университета. Менеджеры и технические специалисты должны:

- Предоставлять доступ только тем лицам, которые имеют право использовать университетские технологические ресурсы

- Требовать, чтобы все пользователи были идентифицированы и аутентифицированы, прежде чем будет разрешен доступ (т.

е. нет гостевого доступа и общих учетных записей без крайней необходимости)

е. нет гостевого доступа и общих учетных записей без крайней необходимости) - Предоставлять только доступ авторизованным лицам и только тем службам, которые необходимы им для выполнения своей работы

- Избегайте групповых учетных записей

- Используйте разные пароли для привилегированных учетных записей (например, root, administrator) в различных системах, которые обслуживаются одними и теми же техническими специалистами

- Выполнять повседневную работу в качестве непривилегированного пользователя и использовать привилегированные учетные записи только для задач, требующих дополнительных возможностей.

Неправильные процедуры ввода пароля являются распространенным источником вторжений в систему и учетную запись. Технические специалисты должны:

- Требовать пароли для всех учетных записей и, если это технически возможно, требовать надежных паролей и кодовых фраз, первоначально и каждый раз, когда срок действия пароля истечет

- Внедрить систему, предотвращающую отправку повторно используемых паролей по сети в открытом виде

- Там, где это технически возможно, исключите хранение паролей в системах, вместо этого используйте Kerberos, NTLMv2 или CAS.

- Напомните пользователям, что пароли нельзя сообщать никому, в том числе друзьям, соседям по комнате, коллегам, руководителям, техническим специалистам и т. д.

- Не позволяйте веб-браузерам и другим приложениям «запоминать» пароли пользователей.

Системные журналы необходимы для устранения неполадок. Они также играют ключевую роль в обнаружении попыток вторжения и проведении криминалистической экспертизы на скомпрометированной машине. Чтобы обеспечить ведение соответствующих журналов, технические специалисты должны:

- Просмотрите успешные входы в систему, включая местоположения, из которых они были созданы

- Просмотрите неудачные входы в систему, включая местоположения, из которых были предприняты попытки

- Просмотрите неудачные попытки доступа к файлам

- Просмотрите использование прав администратора с настройками операционной системы или такими инструментами, как as sudo

- Ведение журналов для других служб, таких как веб-серверы и веб-приложения

- Обеспечение регулярного резервного копирования всех журналов, желательно каждую ночь

- Храните журналы не менее 30 дней, но не более 60 дней.

Резервные копии системы важны для восстановления после взлома системы. Кроме того, они предоставляют ключевую информацию о времени при проведении криминалистической экспертизы на скомпрометированной машине. Дополнительную информацию см. в нашей статье о резервном копировании данных.

Физическая защита ИТ-систем — часто упускаемый из виду, но критически важный компонент любого плана обеспечения ИТ-безопасности. Кто-то, имеющий физический доступ к вашим машинам, может обойти большинство логических средств защиты, описанных в других разделах этого документа. Технические специалисты должны:

- Ограничить физический доступ ко всем серверам

- Обеспечить надлежащий климат-контроль для всех важных серверов

- Рассмотреть интеллектуальную инфраструктуру UITS для всех серверов

Чтобы уменьшить нашу подверженность внешним атакам, технические специалисты должны, по возможности, ограничивать доступ к ИТ ресурсы, чтобы могли подключаться только сетевые адреса IU./a51aedf925ebbf9.s.siteapi.org/img/d412fbe1dfc0ea4eb53aec030385ee357190b0d3.png)

Все следы личных и деловых данных должны быть надежно удалены с носителей (например, жестких дисков, гибких дисков) перед переназначением оборудования или отправкой оборудования в резерв.

*Внимание:* Удаление файлов и переформатирование жесткого диска не приводит к удалению данных, хранящихся на жестком диске. Чтобы безопасно удалить все остатки данных, технические специалисты должны изучить и понять альтернативы, описанные в руководстве по безопасному удалению данных.

Чтобы адекватно реагировать на успешные или попытки нарушения безопасности в университете, менеджеры и технические специалисты должны немедленно сообщать о таких событиях в UISO. Получив отчет об успешном взломе, UISO:

- Как минимум, подайте отчет для дальнейшего использования

- Обеспечьте защиту всех журналов и другой информации от потери или повреждения

- Немедленно оцените фактическое или потенциальное раскрытие или неправомерный доступ к институциональной или личной информации

- Сообщите о ситуации начальнику отдела информации Сотрудникам по безопасности и политике и, если того требуют обстоятельства, вице-президенту по информационным технологиям и директору по информационным технологиям (VPIT/CIO)

- Поручить инцидент аналитику безопасности или инженеру из UISO

- При необходимости предоставить совет или комментарий техническому специалисту функционального подразделения

- Предупредить других технических специалистов Университета Индианы, если ситуация может повлиять на другие университетские системы

- Проконсультироваться с техническим персоналом функционального подразделения и руководством , советник университета, правоохранительные органы и другие учреждения по мере необходимости

- Выполнение или помощь в любом последующем расследовании и/или компьютерной криминалистике

10 основных методов обеспечения безопасности — информационная безопасность

1.

& 2. Установите антивирусное программное обеспечение и своевременно обновляйте все компьютерное программное обеспечение. Регулярно обновляйте операционные системы, приложения и антивирусное программное обеспечение

& 2. Установите антивирусное программное обеспечение и своевременно обновляйте все компьютерное программное обеспечение. Регулярно обновляйте операционные системы, приложения и антивирусное программное обеспечениеПрограммное обеспечение может содержать ошибки, которые позволяют кому-либо отслеживать или контролировать используемые вами компьютерные системы. Чтобы ограничить эти уязвимости, убедитесь, что вы следуете инструкциям, предоставленным поставщиками программного обеспечения, для применения последних исправлений. Антивирусное и антишпионское программное обеспечение также должно быть установлено и постоянно обновляться. Знаете ли вы, что Cal Poly предлагает бесплатное антивирусное программное обеспечение всем студентам, преподавателям и сотрудникам для личного пользования? Дополнительные сведения см. в статьях: Вирусы и шпионское ПО и Форум по информационной безопасности: презентация Safe Computing (PDF).

3. Используйте надежный пароль

Повторное использование паролей или использование одного и того же пароля повсюду — это все равно, что носить с собой один ключ, который открывает ваш дом, машину, офис, портфель и банковскую ячейку. Если вы повторно используете пароли для более чем одного компьютера, учетной записи, веб-сайта или другой защищенной системы, имейте в виду, что все эти компьютеры, учетные записи, веб-сайты и защищенные системы будут настолько безопасны, насколько наименее защищенная система, в которой вы использовали эту пароль. Не вводите свой пароль в ненадежных системах. Один потерянный ключ мог позволить вору открыть все двери. Не забывайте менять свои пароли по расписанию, чтобы они оставались актуальными. Посетите Cal Poly Password Manager для получения дополнительной информации и предложений по обеспечению соответствия требованиям к паролям Cal Poly.

Если вы повторно используете пароли для более чем одного компьютера, учетной записи, веб-сайта или другой защищенной системы, имейте в виду, что все эти компьютеры, учетные записи, веб-сайты и защищенные системы будут настолько безопасны, насколько наименее защищенная система, в которой вы использовали эту пароль. Не вводите свой пароль в ненадежных системах. Один потерянный ключ мог позволить вору открыть все двери. Не забывайте менять свои пароли по расписанию, чтобы они оставались актуальными. Посетите Cal Poly Password Manager для получения дополнительной информации и предложений по обеспечению соответствия требованиям к паролям Cal Poly.

4. Выход из общедоступных компьютеров

Интернет-кафе и бизнес-центры отелей предлагают удобный способ использования сетевого компьютера, когда вы находитесь вдали от дома или офиса. Но будь осторожен. Обычный пользователь не может сказать, в каком состоянии его безопасность. Поскольку любой может использовать их для чего угодно, они, вероятно, подвергались воздействию вирусов, червей, троянов, клавиатурных шпионов и других неприятных вредоносных программ. Стоит ли их вообще использовать? Они подходят для случайного просмотра веб-страниц, но НЕ подходят для подключения к вашей электронной почте, которая может содержать личную информацию; к любой защищенной системе, такой как сеть или сервер в вашем офисе, банке или кредитном союзе; или для покупок в Интернете. (SANS.org). При использовании компьютера в общественном месте обязательно полностью выйдите из системы, когда закончите его использовать. Это гарантирует, что следующий человек не сможет получить доступ к вашей информации. Дополнительные советы в этой области см. в наших советах по путешествию с устройствами и подключению к Интернету.

Стоит ли их вообще использовать? Они подходят для случайного просмотра веб-страниц, но НЕ подходят для подключения к вашей электронной почте, которая может содержать личную информацию; к любой защищенной системе, такой как сеть или сервер в вашем офисе, банке или кредитном союзе; или для покупок в Интернете. (SANS.org). При использовании компьютера в общественном месте обязательно полностью выйдите из системы, когда закончите его использовать. Это гарантирует, что следующий человек не сможет получить доступ к вашей информации. Дополнительные советы в этой области см. в наших советах по путешествию с устройствами и подключению к Интернету.

Из-за аппаратного сбоя, заражения вирусом или по другим причинам вы можете оказаться в ситуации, когда информация, хранящаяся на используемом вами устройстве, недоступна. Обязательно регулярно создавайте резервные копии любых данных, которые важны для вас лично или вашей роли в Cal Poly. StaySafeOnline предлагает советы о том, как сделать резервную копию важной информации. Для сотрудников университета резервные копии или копии конфиденциальных данных должны храниться в безопасном месте, как указано в Стандарте классификации и обработки информации Калифорнийского политехнического университета. Если применимо, обратитесь к персоналу службы технической поддержки, чтобы определить, доступно ли серверное решение для удовлетворения ваших потребностей, так как это лучше гарантирует, что ваши данные защищены и доступны, когда они вам нужны.

Для сотрудников университета резервные копии или копии конфиденциальных данных должны храниться в безопасном месте, как указано в Стандарте классификации и обработки информации Калифорнийского политехнического университета. Если применимо, обратитесь к персоналу службы технической поддержки, чтобы определить, доступно ли серверное решение для удовлетворения ваших потребностей, так как это лучше гарантирует, что ваши данные защищены и доступны, когда они вам нужны.

Остерегайтесь подозрительных электронных писем

Никогда не отвечайте на электронные письма с просьбой раскрыть какую-либо личную информацию. Cal Poly никогда не отправит вам электронное письмо с просьбой предоставить вашу личную информацию. Распространенное мошенничество, называемое «фишингом», заключается в отправке сообщений, которые кажутся отправленными банком, магазином или аукционом, со ссылкой на поддельный веб-сайт и просьбой перейти по этой ссылке и подтвердить данные своей учетной записи. Затем мошенники используют данные вашей учетной записи, чтобы покупать вещи или переводить деньги со счета (SANS. org). Встроенные ссылки могут также содержать вирусы и вредоносные программы, автоматически устанавливаемые на ваш компьютер. Cal Poly прилагает все усилия, чтобы предотвратить попадание вирусов и другого вредоносного контента в вашу учетную запись электронной почты кампуса, но даже электронные письма, которые кажутся отправленными из надежного источника, могут быть подделаны. Соблюдайте осторожность и, если сомневаетесь, не переходите по ссылкам и не открывайте вложения из подозрительных сообщений или от кого-то, кого вы знаете, если вы этого не ожидаете. Ознакомьтесь с нашей презентацией «Безопасные вычисления» (PDF) и нашей статьей «Что такое фишинг?» страницу для получения дополнительной информации.

org). Встроенные ссылки могут также содержать вирусы и вредоносные программы, автоматически устанавливаемые на ваш компьютер. Cal Poly прилагает все усилия, чтобы предотвратить попадание вирусов и другого вредоносного контента в вашу учетную запись электронной почты кампуса, но даже электронные письма, которые кажутся отправленными из надежного источника, могут быть подделаны. Соблюдайте осторожность и, если сомневаетесь, не переходите по ссылкам и не открывайте вложения из подозрительных сообщений или от кого-то, кого вы знаете, если вы этого не ожидаете. Ознакомьтесь с нашей презентацией «Безопасные вычисления» (PDF) и нашей статьей «Что такое фишинг?» страницу для получения дополнительной информации.

Обращайте внимание на предупреждения браузера и делайте покупки с умом в Интернете

Когда мы посещаем веб-сайт, мы все просто хотим, чтобы он работал. Итак, когда всплывает предупреждение, препятствующее прогрессу, вместо того, чтобы принять его, стоит притормозить, чтобы понять риски. Просмотр сертификатов безопасности — предупреждение о защите от кражи личных данных. Кредитные карты и сайты онлайн-банкинга — это удобные и простые способы покупки и проведения финансовых транзакций. Они также являются наиболее часто поддельными или «фальшивыми» сайтами для фишинга. Информация, которую вы предоставляете сайтам онлайн-банкинга и покупок, должна быть зашифрована, а URL-адрес сайта должен начинаться с https. В некоторых браузерах есть значок в виде замка в правом нижнем углу окна браузера (SANS.org). Подумайте об использовании виртуальной кредитной карты или учетной записи PayPal для совершения транзакции вместо вашей кредитной или дебетовой карты. Дополнительную информацию и советы по покупкам в Интернете можно найти на веб-сайте StayStafeOnline и в Центре обмена информацией о правах на конфиденциальность.

Просмотр сертификатов безопасности — предупреждение о защите от кражи личных данных. Кредитные карты и сайты онлайн-банкинга — это удобные и простые способы покупки и проведения финансовых транзакций. Они также являются наиболее часто поддельными или «фальшивыми» сайтами для фишинга. Информация, которую вы предоставляете сайтам онлайн-банкинга и покупок, должна быть зашифрована, а URL-адрес сайта должен начинаться с https. В некоторых браузерах есть значок в виде замка в правом нижнем углу окна браузера (SANS.org). Подумайте об использовании виртуальной кредитной карты или учетной записи PayPal для совершения транзакции вместо вашей кредитной или дебетовой карты. Дополнительную информацию и советы по покупкам в Интернете можно найти на веб-сайте StayStafeOnline и в Центре обмена информацией о правах на конфиденциальность.

Используйте безопасные соединения Wi-Fi дома и вдали

Защищена ли ваша домашняя сеть Wi-Fi паролем? Так должно быть. Если ваш маршрутизатор не зашифрован, это открытое приглашение для «плохого парня» получить доступ к данным, хранящимся на вашем домашнем ПК и любых других подключенных устройствах. Чтобы узнать, как защитить беспроводной маршрутизатор дома, посетите нашу презентацию по безопасности домашней беспроводной сети (PDF).

Чтобы узнать, как защитить беспроводной маршрутизатор дома, посетите нашу презентацию по безопасности домашней беспроводной сети (PDF).

Общедоступная сеть — это обычно открытая (незащищенная) сеть, позволяющая любому получить к ней доступ. Эти сети доступны в аэропортах, отелях, ресторанах и кофейнях, обычно в виде Wi-Fi (беспроводного) соединения. Когда вы подключаетесь к общедоступной сети, ваши действия в Интернете и передача данных могут отслеживаться другими, и ваше устройство может подвергаться риску потенциальной атаки. Пожалуйста, ознакомьтесь с нашей страницей «Путешествие с устройствами и подключением к Интернету», чтобы узнать, как их использовать.

Facebook, Twitter, Google+, YouTube, Pinterest, LinkedIn и другие социальные сети стали неотъемлемой частью нашей онлайн-жизни. Социальные сети — отличный способ оставаться на связи с другими, но вам следует с осторожностью относиться к тому, какой объем личной информации вы публикуете. Узнайте, как использовать настройки конфиденциальности и безопасности, чтобы защитить себя, сохранить личную информацию в тайне, знать и управлять своими друзьями, знать, что делать, если вы столкнетесь с проблемой. Чтобы получить эти и другие советы, посетите страницу социальных сетей StaySafeOnline и информационный бюллетень Центра обмена информацией о правах на конфиденциальность, посвященный конфиденциальности в социальных сетях.

Чтобы получить эти и другие советы, посетите страницу социальных сетей StaySafeOnline и информационный бюллетень Центра обмена информацией о правах на конфиденциальность, посвященный конфиденциальности в социальных сетях.

8. Загружайте файлы легально

Избегайте одноранговых (P2P) сетей и удаляйте все клиенты обмена файлами, уже установленные в вашей системе. Поскольку для большинства P2P-приложений общий доступ по всему миру включен по умолчанию во время установки, вы рискуете загрузить вирусы или другое вредоносное ПО на свой компьютер, а также непреднамеренно передать вашу личную и/или конфиденциальную информацию через Интернет, что может привести к краже личных данных. Это в дополнение к приостановке вашего доступа к сети Cal Poly, если ваше устройство будет идентифицировано как незаконно распространяющее фильмы, музыку, телешоу или другие материалы, защищенные авторским правом. Дополнительные сведения см. в разделе часто задаваемых вопросов Cal Poly о нарушении авторских прав и совместном использовании файлов, а также о рисках обмена файлами P2P от OnGuardOnline.

9. Ctrl-ALt-Delete, прежде чем покинуть свое место! Блокируйте компьютер, когда уходите от него

Оставляя компьютер без присмотра, физически защитите его от кражи и заблокируйте экран паролем для защиты данных. Или это может случиться с вами:

«Я отправил электронное письмо вашему боссу, сообщив ему, что вы действительно думаете о нем». Это сообщение блокнота было на моем экране, когда я вернулся в свою кабинку после того, как встал, чтобы размять ноги. Какая? Меня не было 180 секунд — три быстрых минуты. К счастью для меня, записка оказалась от нашего системного администратора, который хотел высказать свое мнение. Все, что требуется, — это около одной минуты, чтобы недовольный коллега отправил сообщение от вашего имени начальнику, и у вас нет возможности доказать, что вы его не отправляли. Примерно за 30 секунд взломщик может установить регистратор нажатий клавиш, который фиксирует все, что вы вводите, включая секреты компании, имена пользователей и пароли. Примерно за 15 секунд прохожий может удалить все ваши документы (SANS. org).

org).

10. Защитите свой ноутбук, смартфон или другие мобильные устройства

Каждый раз, когда ноутбук или другое портативное устройство теряется или крадется, данные на этом устройстве также украдены. Если данные Cal Poly будут утеряны, доступны или скомпрометированы в результате кражи ноутбука, планшета, смартфона или другого мобильного устройства, причиненный ущерб может быть намного больше, чем стоимость замены оборудования. Не храните личные данные на ноутбуках, смартфонах, планшетах или других мобильных устройствах. Защитите свое мобильное устройство паролем или PIN-кодом. Установите тайм-аут бездействия и зашифруйте. Ознакомьтесь с этими и другими советами по безопасности мобильных устройств на сайте StaySafeOnline.

Если вы похожи на большинство людей, вы, вероятно, накопили много личной информации на своем телефоне. Эти ценные данные делают телефоны мишенью для воров и киберпреступников. Ваш телефон в основном представляет собой компьютер, и для него требуются исправления, антивирусные и антивирусные приложения, а также защита паролем.

Это всего лишь несколько полезных советов, которые помогут защитить вас, ваши устройства и информацию. Посетите следующие сайты, чтобы получить дополнительные советы о том, как защитить себя:

- StaySafeOnline

- ОнгуардОнлайн

Помните: если вы в чем-то не уверены, обратитесь за помощью!

Изучение информационной безопасности и безопасных вычислений не должно быть сложной задачей.

Эти сканирования происходят ежедневно и исходят от сетевых адресов по всему миру. Эти преступники проверяют ваши ИТ-системы несколько раз в день. Чтобы вы знали о своих системах столько же, сколько и ваши противники, технические специалисты должны:

Эти сканирования происходят ежедневно и исходят от сетевых адресов по всему миру. Эти преступники проверяют ваши ИТ-системы несколько раз в день. Чтобы вы знали о своих системах столько же, сколько и ваши противники, технические специалисты должны:

д.

д. е. нет гостевого доступа и общих учетных записей без крайней необходимости)

е. нет гостевого доступа и общих учетных записей без крайней необходимости)