Кибертерроризм

Кибертерроризм — комплекс незаконных действий в киберпространстве, создающих угрозу государственной безопасности, личности и обществу. Может привести к порче материальных объектов, искажению информации или другим проблемам. Основной целью кибертерроризма является влияние на решение социальных, экономических и политических задач.

В мире стремительно растет количество «умных» устройств интернета вещей. Все они дают почву для целенаправленных атак с целью террора или шантажа — тем более что сейчас даже многие заводы и фабрики используют такие устройства в автоматизированных системах управления технологическим процессом (АСУ ТП). Киберпреступники могут взломать их с целью террора населения: например, организовать вывод цеха из строя или даже взрыв АЭС. Конечно, на данный момент таких атак замечено не было, однако кто даст гарантию, что они не случатся в будущем?

В своих акциях преступники активно используют все возможности современных технологий, в том числе современные гаджеты и программные продукты, радиоэлектронные устройства, достижения в других областях (вплоть до микробиологии и генной инженерии). Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Официально кибертерроризмом признаются акты, совершенные одним человеком или независимыми группами, состоящими из нескольких участников. Если в подпадающих под это определение действиях принимают участие представители правительств или иных государственных структур, это считается проявлениями кибервойны.

Влияние подобных акций на экономические и геополитические процессы зачастую преувеличивается журналистами в СМИ и сценаристами голливудских блокбастеров, что может привести к неправильной оценке сложившейся ситуации. Как на самом деле осуществляются кибератаки и что можно сделать для противостояния им?

Цели кибертерроризма

Действия кибертеррористов направлены на:

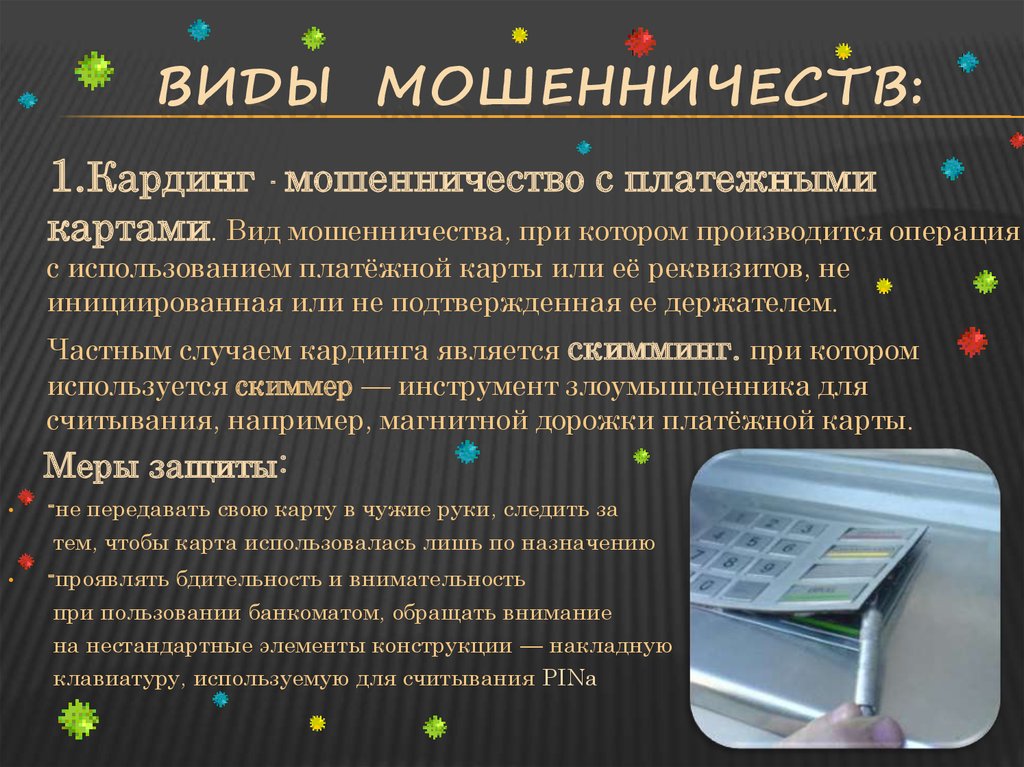

- взлом компьютерных систем и получение доступа к личной и банковской информации, военным и государственным конфиденциальным данным;

- вывод из строя оборудования и программного обеспечения, создание помех, нарушение работы сетей электропитания;

- кражу данных с помощью взлома компьютерных систем, вирусных атак, программных закладок;

- утечку секретной информации в открытый доступ;

- распространение дезинформации с помощью захваченных каналов СМИ;

- нарушение работы каналов связи;

- прочее.

Чтобы достичь желаемых целей, кибертеррористы применяют специальное программное обеспечение, используемое для взлома компьютерных систем компаний и организаций, проводят атаки на удаленные сервера компаний и организаций.

- незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным;

- осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полного останова систем жизнеобеспечения;

- похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносных программ различных типов;

- ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

Способы проведения этих и подобных операций постоянно изменяются в связи с развитием систем информационной безопасности, которые применяются в различных компьютерных сетях. Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться атакам сетевых террористов в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные личности, а также выбранные случайным образом люди. Действия кибертеррористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что более других подвержены террористическим кибератакам энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, оборонные предприятия и другие важные объекты.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя. Последний вариант развития событий встречается в большинстве случаев, при этом зачастую нарушается функционирование отдельных служб. Обычно такие акции проводят частные лица или компании, которые разделяют взгляды террористов и являются их пособниками. Сами преступники в основном выполняют действия, направленные на разрушение коммуникаций, повреждение информационных и транспортных каналов. Если атакуемые объекты входят в состав критических систем жизнеобеспечения, стороннее вмешательство в их работу может привести к масштабным разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Поскольку кибертерроризм носит трансграничный характер, его проявления могут привести к ухудшению отношений между государствами, нарушить экономические и дипломатические связи, затруднить работу межгосударственных организаций. Это может полностью разрушить выстроенную систему международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Это может полностью разрушить выстроенную систему международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Источники кибертерроризма

Террористические группировки активно используют новейшие разработки в области информационных технологий для поддержания связи, решения организационных и финансовых вопросов, планирования операций и осуществления контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

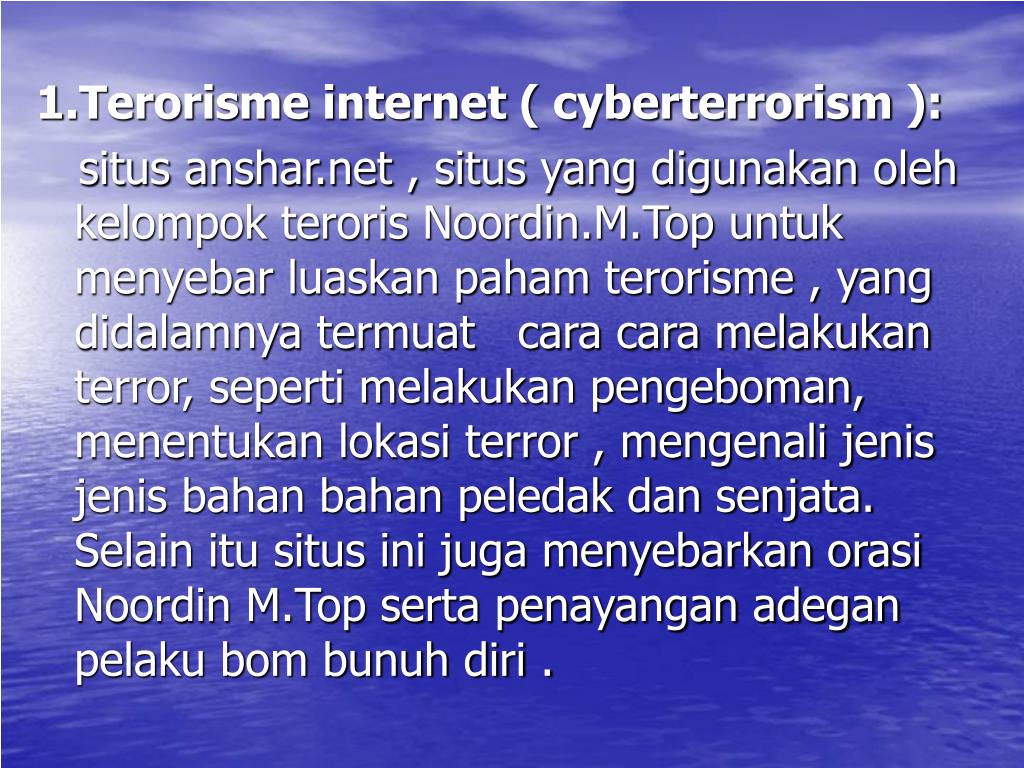

Все крупнейшие террористические группировки имеют собственные сайты, их участников можно встретить на многочисленных форумах и в чатах. Социальные сети и другие подобные ресурсы в интернете активно используются для пропаганды и вербовки новых участников. С помощью современных технологий легко шифруются любые сообщения, размещаются нужные схемы, фотографии, документы и прочие материалы. Введя соответствующий запрос в любой поисковой сети, можно обнаружить немало страниц с описанием изготовления оружия и взрывчатых веществ из подручных средств.

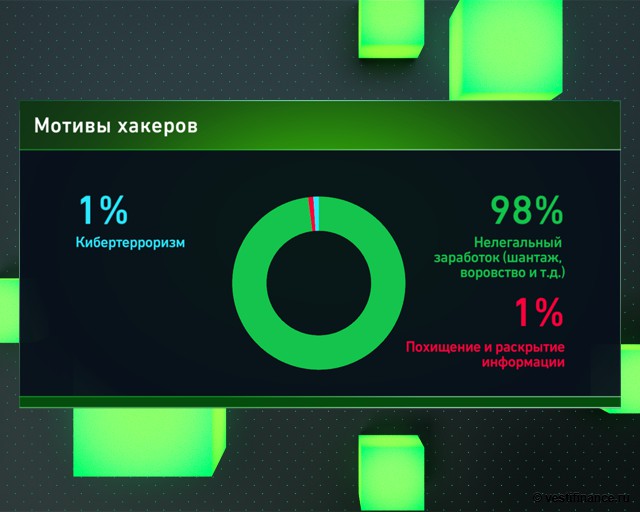

Многие группировки пользуются тем, что в интернете не обязательно находиться под своим настоящим именем, поэтому хакеры известны под псевдонимами. При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

В некоторых организациях существуют целые подразделения программистов, которые создают и обновляют веб-сайты, ведут блоги и страницы в социальных сетях. Крупнейшие группы также имеют собственные телевизионные каналы и радиостанции. Руководство группировок прибегает к кибертерроризму, потому что это обеспечивает нужный результат при минимальных вложениях (что особенно важно для выходцев из небогатых стран), а также усложняет поиск непосредственных исполнителей.

В последнее время большинство хакерских атак на различные правительственные и военные организации производятся из Китая и других развивающихся государств Юго-Восточной Азии. Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Анализ риска

В связи с развитием технологий угроза кибернетического терроризма постепенно сравнивается по значимости с остальными его проявлениями. Из-за высокого уровня развития техники террорист посредством подключенного к интернету компьютера может нанести больший вред, чем различные взрывные устройства. Новые гаджеты рассматриваются преступниками как средство для достижения целей, которые зачастую противоречат общепринятым морально-этическим нормам.

Для борьбы с этим явлением требуется мобилизация усилий всего мирового сообщества. Данной проблемой вплотную занимаются ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непримиримые соперники, имеющие существенные противоречия по ряду ключевых вопросов.

“Государственное противодействие кибертерроризму и использованию сети Интернет террористическими группами”, Политология

- Выдержка

- Другие работы

- Помощь в написании

Государственное противодействие кибертерроризму и использованию сети Интернет террористическими группами (реферат, курсовая, диплом, контрольная)

В условиях интенсивного развития информационных технологий возрастает риск использования достижений информатизации в преступных и террористических целях. Кибертерроризм, казавшийся еще 20 лет назад фантастическим явлением, на сегодняшний день представляет собой информационную угрозу глобального масштаба, противодействие которой входит в круг особо важных проблем мирового сообщества. Президент России В. Путин, выступая на 7-й конференции генеральных прокуроров стран Европы, особо отметил, что сегодня, на передний план выходит борьба с использованием в преступных целях информационно-телекоммуникационных систем, в связи с чем, необходима разработка глобальной стратегии борьбы с кибертерроризмом.

Кибертерроризм, казавшийся еще 20 лет назад фантастическим явлением, на сегодняшний день представляет собой информационную угрозу глобального масштаба, противодействие которой входит в круг особо важных проблем мирового сообщества. Президент России В. Путин, выступая на 7-й конференции генеральных прокуроров стран Европы, особо отметил, что сегодня, на передний план выходит борьба с использованием в преступных целях информационно-телекоммуникационных систем, в связи с чем, необходима разработка глобальной стратегии борьбы с кибертерроризмом.

На государственном уровне выработка мер противодействия кибертерроризму является частью антитеррористической информационной политики, равно как и создание условий для минимизации использования сети Интернет в террористических целях.

Актуальность данной проблемы подтверждается результатами исследований об отношении общества в целом к бурному развитию компьютерных технологий и нарастанию угрозы кибертерроризма. Согласно результатам проведенного компанией «Euro RSCG Worldwide» опроса жителей крупнейших городов мира 45% поддержали утверждение о нарастании с течением времени угрозы со стороны компьютерного терроризма в отношении правительственных учреждений и промышленных корпораций. Озабоченность этой проблемой в той или иной степени высказали еще 35% участников исследования См.: Малышенко Д. Г. Противодействие компьютерному терроризму — важнейшая задача современного общества и государства. [Электронный pecypc]//www crime-research ru /analytics/malishenko/ (04.07.06).

Озабоченность этой проблемой в той или иной степени высказали еще 35% участников исследования См.: Малышенко Д. Г. Противодействие компьютерному терроризму — важнейшая задача современного общества и государства. [Электронный pecypc]//www crime-research ru /analytics/malishenko/ (04.07.06).

По данным CERT/CC CERT/CCкомпьютерная группа быстрого реагирования при университете Карнеги Меллон в Питсбурге, предназначенная для регистрации крупных взломов компьютерных сетей и оказания помощи в «заплатывании» дыр, проделанных преступниками. (Computer Emergency Response Team), в 2003 г. произошло 137 529 инцидентов, связанных с компьютерной безопасностью, по сравнению с 82 094 в 2002 г. Кибератаки становятся все более частыми, причиняют все больший экономический ущерб, затрагивая все большее количество стран.

Причины подобной статистики отнюдь не сводятся, к обладанию преступниками и террористическими группами кибероружием.

В основе успеха кибератак лежит уязвимость компьютерных систем, обусловливаемая недостаточной защищенностью компьютеров, как в техническом, так и в физическом плане, а также наличием брешей в программном обеспечении, связанном с низким качеством последнего, либо новизной технологии. Ю. Немытых считает, что главная угроза информационной безопасности организации — человеческий фактор, и большинство компьютерных преступлений связано с вольными или невольными нарушениями со стороны работающих или уволенных сотрудников. Речь идет о возможном разглашении конфиденциальной информации, халатности в установлении паролей, низком уровне обучения персонала правилам информационной безопасности. Исследование, проведенное в 2004 г. Ernst and Young (Global information security surway), охватившее 1233 организации в 51 стране, показало, что мировой бизнес относится к информационной безопасности крайне беспечно. Только 20% опрошенных топ-менеджеров согласились, что для их компании информационная безопасность представляет приоритет. Главным фактором, снижающим эффективность системы информационной безопасности, респонденты назвали «недостаточную осведомленность персонала». При этом лишь 28% из них отметили «повышение осведомленности о безопасности и проведение тренингов для персонала» в качестве первоочередной задачи.

Ю. Немытых считает, что главная угроза информационной безопасности организации — человеческий фактор, и большинство компьютерных преступлений связано с вольными или невольными нарушениями со стороны работающих или уволенных сотрудников. Речь идет о возможном разглашении конфиденциальной информации, халатности в установлении паролей, низком уровне обучения персонала правилам информационной безопасности. Исследование, проведенное в 2004 г. Ernst and Young (Global information security surway), охватившее 1233 организации в 51 стране, показало, что мировой бизнес относится к информационной безопасности крайне беспечно. Только 20% опрошенных топ-менеджеров согласились, что для их компании информационная безопасность представляет приоритет. Главным фактором, снижающим эффективность системы информационной безопасности, респонденты назвали «недостаточную осведомленность персонала». При этом лишь 28% из них отметили «повышение осведомленности о безопасности и проведение тренингов для персонала» в качестве первоочередной задачи. В качестве основных угроз информационной безопасности были указаны «вирусы, троянские программы и Интернет-черви», а также «неправомерные действия сотрудников с использованием информационных систем». Только 24% опрошенных поставили отдел безопасности на самый высокий уровень в рейтинге подразделений, обеспечивающих нужды организации.

В качестве основных угроз информационной безопасности были указаны «вирусы, троянские программы и Интернет-черви», а также «неправомерные действия сотрудников с использованием информационных систем». Только 24% опрошенных поставили отдел безопасности на самый высокий уровень в рейтинге подразделений, обеспечивающих нужды организации.

Проблема использования программного обеспечения низкого качества особенно актуальна для России, где компаниями зачастую используются нелицензированные программы. Вместе с тем, учитывая факт, что используемый продукт, как правило, зарубежного производства, интересно мнение американского исследователя Клея Уилсона, отмечающего, что многие коммерческие продукты в области программного обеспечения имеют плохо разработанные или плохо сконфигурированные возможности защиты. Технологии развиваются так быстро, что производители концентрируются на времени выхода на рынок, зачастую сокращая до минимума время разработки за счет низкого приоритета установления возможностей защиты Wilson С. Computer Attack and Cyberterrorism. Vulnerabilities and Policy Issues for Congress. //http://www.fas.org/sgp/crs/terror/index.html (03 05.06.).

Computer Attack and Cyberterrorism. Vulnerabilities and Policy Issues for Congress. //http://www.fas.org/sgp/crs/terror/index.html (03 05.06.).

Уязвимость компьютерных систем, составляющих основу деятельности организаций и государственных учреждений во всех сферах общественной жизни, обуславливает рост проявлений кибертерроризма. При этом целями атак выступают:

- — оборудование, включая компьютеры, коммуникационное, теле-, видеои аудиооборудование;

- — программное обеспечение;

- — сетевые стандарты и коды передачи данных;

- — информация как таковая, которая может быть представлена в виде баз данных, аудио-, видеозаписей, архивов и др.;

- — люди, задействованные в информационной сфере.

Типологизировать акты кибертерроризма можно по двум критериям. В техническом плане различают атаки, направленные на временное выведение из строя информационных систем (в большинстве случаев это взлом Интернетсайтов, деформация их содержания, перехват и переадресация информации; данный вид атак получил в настоящее время наибольшее распространение), а также атаки, имеющие целью разрушение информационных ресурсов либо структур, их включающих. Последние представляют наибольшую опасность, так как могут привести к более масштабным последствиям, и, в первую очередь, угрозе жизни людей, если информационные системы задействованы в критических инфраструктурах.

Последние представляют наибольшую опасность, так как могут привести к более масштабным последствиям, и, в первую очередь, угрозе жизни людей, если информационные системы задействованы в критических инфраструктурах.

Второй критерий связан с описанными выше концепциями «намерения» (политические цели субъекта террористической деятельности) и «последствий» (наступление в результате атаки опасных последствий в виде угрозы для жизни людей либо крупного финансового ущерба).

Существует ряд примеров кибератак, которые, основываясь на данных критериях могут быть квалифицированы как различные виды кибертерроризма.

В недавней истории военно-политических конфликтов кибератаки зачастую использовались как ответная реакция на военные операции силовых структур.

Палестинские хакеры в ответ на военную операцию силовых структур Израиля в секторе Газа взломали сотни израильских веб-сайтов. В результате вместо главной страницы ресурса на экране появлялась надпись «Взломано командой арабских хакеров». Среди взломанных был сайт крупнейшего в Израиле банка «Апоалим», а также госпиталя в Хайфе, представительств автомобильных компаний BMW, SUBARU, CITROEN Левашова Ю. Кибертерроризм — «Взломано командой арабских хакеров». [Электронный ресурс]// www crime-research ru/analytics/I evashova/ (05.07.06.) (взлом сайтов, имеющий политическую мотивацию).

Среди взломанных был сайт крупнейшего в Израиле банка «Апоалим», а также госпиталя в Хайфе, представительств автомобильных компаний BMW, SUBARU, CITROEN Левашова Ю. Кибертерроризм — «Взломано командой арабских хакеров». [Электронный ресурс]// www crime-research ru/analytics/I evashova/ (05.07.06.) (взлом сайтов, имеющий политическую мотивацию).

В феврале 2000 г. армянские хакеры группы Liazor, Apach Group, Russian Apach Team предприняли компьютерную диверсию против 20 сайтов правительственных организаций и средств массовой информации Азербайджана в системе Интернет (действия осуществлялись с территории Армении, США, России). Армянские хакеры США создали и внедрили специальную компьютерную программу «Synergy Internet Systems», обеспечивающую негласный перехват и снятие информации с компьютеров Старостина Е. В., Фролов Д Б Указанные соч. С. 181.

12 февраля 2000 г. произошло проникновение в один из самых крупных российских серверов «Росбизнесконсалтинг». Взломав защиту, хакеры от имени чеченских националистов поместили доступное всем клиентам обращение, содержащее призывы к физическому устранению В. В. Путина, как основного виновника произошедших на Северном Кавказе событий Бондаренко ЕА. Сотрудничество в борьбе против международного терроризма. [Электронный pecypc]//http://www humanities edu.ru/db/msg/34 258 (05.07.06.).

В. Путина, как основного виновника произошедших на Северном Кавказе событий Бондаренко ЕА. Сотрудничество в борьбе против международного терроризма. [Электронный pecypc]//http://www humanities edu.ru/db/msg/34 258 (05.07.06.).

В 2000 г. группой пакистанских хакеров, называющих себя «мусульманским он-лайн синдикатом», было испорчено более 500 индийских Интернет-сайтов в знак протеста против боевых действий в КашмиреТам же. Также была нарушена работа сайтов базы ВВС США в Техасе и Департамента энергетики штата Нью-Мексико.

В ряде случаев кибертеррористами выдвигались политические требования.

В 1994 г. в Литве члены преступной группировки требовали от правительства этой страны освободить осужденного, угрожая в противном случае взорвать Ингалинскую АЭС. Поиски взрывного устройства результатов не дали, но было установлено, что произошел сбой в работе вычислительной системы «Титан», обслуживающей АЭС, вызвавший приостановку загрузки ядерного топлива в реактор. Работа станции была приостановлена. Выяснилось, что подкупленный преступниками программист станции внес в систему ЭВМ вирусную программу, которая перехватила управление одним из реакторов станции и изменила параметры скорости ввода урановых стержней в активную зону, что могло привести к неконтролируемой ядерной реакции Федоров A.B. Супертерроризм: новый вызов новою века. М. 2002. С. 94.

Выяснилось, что подкупленный преступниками программист станции внес в систему ЭВМ вирусную программу, которая перехватила управление одним из реакторов станции и изменила параметры скорости ввода урановых стержней в активную зону, что могло привести к неконтролируемой ядерной реакции Федоров A.B. Супертерроризм: новый вызов новою века. М. 2002. С. 94.

В 1998 г. атаке на компьютерную систему подвергся индийский Центр ядерных исследований им. Баба (Bhaba Atomic Research Center), где террористы прямо угрожали вывести из строя систему управления реактором, что привело бы к его взрыву Там же ст. 103.

В ноябре 2001 г. группа G-force Pakistan взломала серверы Национальной администрации США по океанологическим и атмосферным исследованиям с размещением угроз актов терроризма против Вооруженных Сил США и Великобритании, требованиями прекратить боевые действия в Афганистане и вывести иностранные базы из Саудовской Аравии Старостина Е. В., Фролов Д. Б. Указанные соч. С. 181.

В целом, по данным Центра Защиты национальной инфраструктуры ФБР США, за последние несколько лет официальные Интернет-представительства американских властей были атакованы до 1 млн. раз. Российские цифры не менее внушительны. В частности, 19 декабря 2003 г. директор ФСБ Николай Патрушев сообщил журналистам, что в истекшем году только на сайт Президента РФ было осуществлено около 100 000 компьютерных атак. Всего же в 2003 г. было зарегистрировано свыше 730 000 атак на Интернетпредставительства органов государственной власти Чекисты отразили около 100 тысяч атак на сайт президента [Электронный pecypc]//http://stra teg ru/lenta/security/5172 (21.06.2006).

раз. Российские цифры не менее внушительны. В частности, 19 декабря 2003 г. директор ФСБ Николай Патрушев сообщил журналистам, что в истекшем году только на сайт Президента РФ было осуществлено около 100 000 компьютерных атак. Всего же в 2003 г. было зарегистрировано свыше 730 000 атак на Интернетпредставительства органов государственной власти Чекисты отразили около 100 тысяч атак на сайт президента [Электронный pecypc]//http://stra teg ru/lenta/security/5172 (21.06.2006).

Тактика причинения крупного финансового ущерба посредством актов кибертерроризма, как правило, связана с изобретением и запуском вирусов и червей, блокирующих работу компьютеров.

Компьютерный вирус, получивший название «I love you», запущенный в Интернет 1 мая 2000 г. в Азии с невероятной скоростью распространился по планете, нарушив работу правительственных учреждений, парламентов и корпораций многих стран. Пентагон в сотрудничестве с частными компаниями в области компьютерной безопасности начал работу по борьбе с «жучком любви» с целью создания необходимого антивируса. ФБР возбудило уголовное дело по факту вирусной атаки на Интернет. Национальное бюро расследований Филиппин получило ордер на арест хакера, запустившего вирус, как полагают американские спецслужбы, на два электронных почтовых адреса — spydersuper.net.ph. и mailmesuper.net.ph, с которых «1 love you», начал распространяться по всему миру, разрушив программы около 45 млн. компьютерных сетей, в том числе в Пентагоне и британском парламенте. Распространение происходило посредством электронной почты. Вскрытие сообщения с темой «I love you» означало мгновенное заражение вирусом всей компьютерной сети. Тип атаки и скорость распространения вируса еще раз подтверждают положение о человеческом факторе как основе уязвимости компьютерных систем. По оценке американской группы «Компьютер экономик», вирус «I love you» представляет собой акт кибертерроризма — самый серьезный из числа когда-либо зарегистрировавшихся. За первые пять дней с момента появления он нанес материальный ущерб в размере 6, 7 млрд.

ФБР возбудило уголовное дело по факту вирусной атаки на Интернет. Национальное бюро расследований Филиппин получило ордер на арест хакера, запустившего вирус, как полагают американские спецслужбы, на два электронных почтовых адреса — spydersuper.net.ph. и mailmesuper.net.ph, с которых «1 love you», начал распространяться по всему миру, разрушив программы около 45 млн. компьютерных сетей, в том числе в Пентагоне и британском парламенте. Распространение происходило посредством электронной почты. Вскрытие сообщения с темой «I love you» означало мгновенное заражение вирусом всей компьютерной сети. Тип атаки и скорость распространения вируса еще раз подтверждают положение о человеческом факторе как основе уязвимости компьютерных систем. По оценке американской группы «Компьютер экономик», вирус «I love you» представляет собой акт кибертерроризма — самый серьезный из числа когда-либо зарегистрировавшихся. За первые пять дней с момента появления он нанес материальный ущерб в размере 6, 7 млрд. долларов.

долларов.

Компьютерный червь «Slammer» атаковал программное обеспечение Microsoft и распространился по всему миру через сеть Интернет в течение двух дней в январе 2003 г. По данным исследования, инициированного Совместной Ассоциацией Анализа Данных Интернет (CAIDA), червь «Slammer» автоматически распространился, заразив более 90% уязвимых компьютеров по всему миру в течение 10 минут после того, как его выпустили в сеть Интернет, став самым быстрым компьютерным червем в истории. Slammer удваивался в размерах каждые 8, 5 секунд и достиг своей максимальной сканирующей способности (55 миллионов сканов в секунду) через 3 минуты. Этот червь причинил немалый ущерб, вызвав остановки в работе компьютеров и такие неожиданные последствия, как отмена авиарейсов и перебои в работе банкоматов.

Опасность подобных вредоносных программ с течением времени только растет, вследствие усложненности программного обеспечения и наличия в нем брешей, обусловливающих уязвимость компьютерных сетей, значительно опережая разработку программных средств защиты. Известные на сегодняшний день особо опасные Интернет-черви «Kiez», «Corered», «Sircam», «Nimda», по оценкам специалистов, имеют тенденцию к мутации и могут стать причиной колоссальных убытков, точную сумму которых еще предстоит подсчитать. По заявлениям некоторых иностранных экспертов, сегодня отключение компьютерных систем приведет к разорению 20% средних компаний и около 33% банков в течение нескольких часов, 48% компаний и 50% банков потерпят крах в течение нескольких суток Старостина Е. Кибертерроризм — подход к проблеме”. [Электронный ресурс]// www crimeresearch ru/articles/Starostina/ (05.07.06.). Хотя, необходимо отметить, что в большей степени данная проблема касается наиболее развитых в технологическом отношении государств, использующих новейшие разработки в сфере компьютерной информации, и, в первую очередь Соединенных Штатов Америки. Вместе с тем США на сегодняшний день являются лидером по темпам разработки мер противодействия кибертерроризму. Работа в данном направлении ведется в рамках исследовательских центров при американских университетах и специально создаваемых подразделениях правоохранительных органов и силовых структур, а также компаний, занимающихся производством программных продуктов.

Известные на сегодняшний день особо опасные Интернет-черви «Kiez», «Corered», «Sircam», «Nimda», по оценкам специалистов, имеют тенденцию к мутации и могут стать причиной колоссальных убытков, точную сумму которых еще предстоит подсчитать. По заявлениям некоторых иностранных экспертов, сегодня отключение компьютерных систем приведет к разорению 20% средних компаний и около 33% банков в течение нескольких часов, 48% компаний и 50% банков потерпят крах в течение нескольких суток Старостина Е. Кибертерроризм — подход к проблеме”. [Электронный ресурс]// www crimeresearch ru/articles/Starostina/ (05.07.06.). Хотя, необходимо отметить, что в большей степени данная проблема касается наиболее развитых в технологическом отношении государств, использующих новейшие разработки в сфере компьютерной информации, и, в первую очередь Соединенных Штатов Америки. Вместе с тем США на сегодняшний день являются лидером по темпам разработки мер противодействия кибертерроризму. Работа в данном направлении ведется в рамках исследовательских центров при американских университетах и специально создаваемых подразделениях правоохранительных органов и силовых структур, а также компаний, занимающихся производством программных продуктов. В 2002 г. Пентагон предоставил университету Карнеги Мел л он пятилетний грант в сумме 35, 5 млн. долларов на проведение исследований в области борьбы с компьютерным терроризмом. Ранее администрацией Б. Клинтона было создано под началом ФБР особое подразделение быстрого реагирования при Министерстве Юстиции для немедленного отражения возможных кибератак. Научными разработками в данной области занимается Консорциум по исследованию информационной политики и безопасности (CRISP). Компания Microsoft создала специальный центр безопасности для совместной работы с Министерством обороны США, высшими должностными лицами правительства и компаний в индустрии в области улучшения возможностей защиты нового программного обеспечения.

В 2002 г. Пентагон предоставил университету Карнеги Мел л он пятилетний грант в сумме 35, 5 млн. долларов на проведение исследований в области борьбы с компьютерным терроризмом. Ранее администрацией Б. Клинтона было создано под началом ФБР особое подразделение быстрого реагирования при Министерстве Юстиции для немедленного отражения возможных кибератак. Научными разработками в данной области занимается Консорциум по исследованию информационной политики и безопасности (CRISP). Компания Microsoft создала специальный центр безопасности для совместной работы с Министерством обороны США, высшими должностными лицами правительства и компаний в индустрии в области улучшения возможностей защиты нового программного обеспечения.

Рассматривая уровень технологического развития государства в качестве показателя уязвимости, можно было до недавнего времени говорить о меньшей угрозе актов кибертерроризма информационной инфраструктуре Российской Федерации ввиду значительной доли неавтоматизированных операций при осуществлении управленческой деятельности и ведения бизнеса. Однако активизация в последние годы в рамках информатизации технического переоснащения и массовой компьютеризации процессов производства и управления на основе программных средств иностранного производства, а также указанная статистика компьютерных преступлений на территории России позволяют прогнозировать повышение возможности успешных атак со стороны кибертеррористов. К тому же членство России в Совете Европы и председательство в 2006 г. в «группе восьми» обусловливают необходимость разработки на государственном уровне действенных мер по противодействию кибертерроризму и активное участие в аналогичной деятельности на международном уровне.

Однако активизация в последние годы в рамках информатизации технического переоснащения и массовой компьютеризации процессов производства и управления на основе программных средств иностранного производства, а также указанная статистика компьютерных преступлений на территории России позволяют прогнозировать повышение возможности успешных атак со стороны кибертеррористов. К тому же членство России в Совете Европы и председательство в 2006 г. в «группе восьми» обусловливают необходимость разработки на государственном уровне действенных мер по противодействию кибертерроризму и активное участие в аналогичной деятельности на международном уровне.

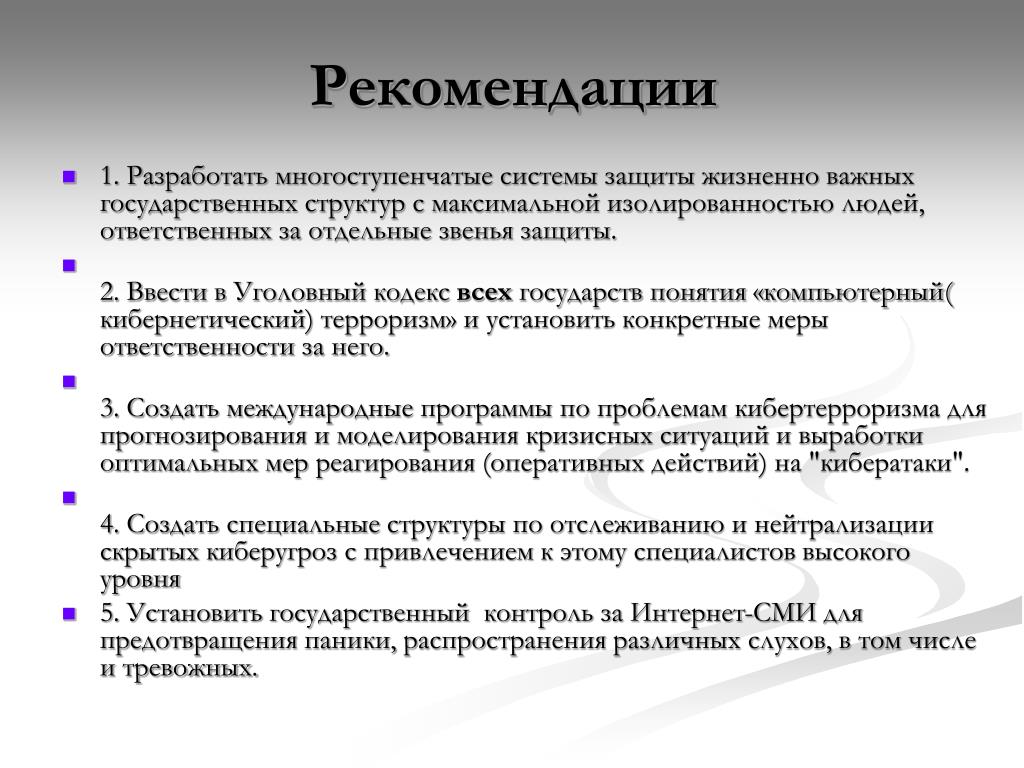

Разработка мер противодействия кибертерроризму в рамках антитеррористической информационной политики РФ предусматривает деятельность на нескольких уровнях.

1. Научный;

Необходима организационная и, в первую очередь, финансовая поддержка масштабных научных исследований феномена кибертерроризма в следующих направлениях:

- — разработка единого понятийного аппарата, включая универсальное определение кибертерроризма с целью его дальнейшей кодификации в уголовном законодательстве страны;

- — формирование теоретических подходов к описанию политики антитеррористической информационной безопасности;

- — совершенствование критериальной основы оценки безопасности информационных технологий, разработка новых конструктивных моделей тестирования, верификации средств защиты сложно организованных компьютерных систем, формирование доказательной базы их гарантированной защищенности;

совершенствование системы подготовки кадров в области информационной безопасности, причем как специалистов по техническим аспектам защиты информации, так и юристов со специализацией «расследование компьютерных преступлений» (https://ukrmova. com.ua, 13).

com.ua, 13).

Данное направление заслуживает особого внимания ввиду имеющего место в России на сегодняшний день дефицита кадров в области информационной безопасности. Работа по решению данной проблемы ведется в рамках ведущих ВУЗов страны. В 2000 г. на основании решения коллегии Министерства образования России «Об утверждении государственных образовательных стандартов высшего профессионального образования» был утвержден перечень специальностей высшего профессионального образования по направлению «Информационная безопасность»:

- • 75 100 «Криптография»;

- • 75 200 «Компьютерная безопасность»;

- • 75 300 «Организация и технология защиты информации»;

- • 75 400 «Комплексная защита объектов информации»;

- *75 500 «Комплексное обеспечение информационной безопасности автоматизированных систем»;

- • 75 600 «Информационная безопасность телекоммуникационных систем».

Проблематика информационной безопасности получила одобрение и развитие в научном и образовательном плане в МГУ им. Ломоносова. Подготовкой кадров в области информационной безопасности занимается Московский инженерно-физический институт, Санкт-Петербургский государственный политехнический университет, Таганрогский государственный радиотехнический университет. Вместе с тем, основной проблемой является финансирование материально-технического обеспечения учебного процесса, а также необходимость постоянного повышения квалификации педагогических кадров, ввиду интенсивности появления нововведений в индустрии. См.– Маклаков Г. Научно-методологические аспекты подготовки специалистов в области информационной безопасности. [Электронный ресурс]//уууу спте-гечеагсЬ ги/агПс1еч’ Мак1акоу ()10517 (05.08.06.).

Ломоносова. Подготовкой кадров в области информационной безопасности занимается Московский инженерно-физический институт, Санкт-Петербургский государственный политехнический университет, Таганрогский государственный радиотехнический университет. Вместе с тем, основной проблемой является финансирование материально-технического обеспечения учебного процесса, а также необходимость постоянного повышения квалификации педагогических кадров, ввиду интенсивности появления нововведений в индустрии. См.– Маклаков Г. Научно-методологические аспекты подготовки специалистов в области информационной безопасности. [Электронный ресурс]//уууу спте-гечеагсЬ ги/агПс1еч’ Мак1акоу ()10517 (05.08.06.).

2. Законодательный;

Необходимо внесение кибертерроризма в разряд уголовных преступлений и создание всеобъемлющей правовой базы для борьбы с данным явлением. Важным является продолжение работы в рамках международных организаций по унификации национальных законодательств в области борьбы с киберпреступностью и кибертерроризмом, и с этой целью подготовка на национальном уровне конкретных предложений по созданию соответствующего международного документа.

3. Организационный

Важной является организация взаимодействия и координации усилий в данной области правоохранительных органов, спецслужб, судебной системы, обеспечение их надлежащей материально-технической базой.

Необходимо создание национального подразделения по борьбе с киберпреступностью и кибертерроризмом, а также специального центра по оказанию помощи в нейтрализации последствий кибератак. Первый шаг в данном направлении сделан, посредством создания российской версии центра СБИТ — Ии-СЕИТ. Центр занимается сбором и анализом фактов компьютерных инцидентов, имеющих отношение к сетевым ресурсам, расположенным на территории Российской Федерации, а также выступает в качестве контактной стороны для пользователей, которым необходимо содействие в обращении к российским Интернет-провайдерам и официальным структурам, отвечающим за расследование компьютерных преступлений.

Особое значение имеет расширение международного сотрудничества в сфере правовой помощи в области борьбы с кибертерроризмом ввиду трансграничности явления.

4. Технический

Содействие развитию отечественной отрасли по разработке программных продуктов с высокой степенью защиты, созданию современных технологий обнаружения и предотвращения сетевых атак и нейтрализации криминальных и террористических воздействий на информационные ресурсы. Отдельного рассмотрения требует проблема использования сети Интернет в целях террористических организаций. Хотя актуальность данной проблемы признана на государственном уровне во многих странах, на сегодняшний день можно констатировать сравнительно небольшое количество эмпирических исследований, посвященных вопросам использования Интернет террористами.

Это объясняется, в частности, чрезвычайной сложностью поиска объекта исследования. Террористические веб-сайты быстро исчезают, меняют названия и доменные имена, сохраняя прежнее содержание, и для того, чтобы их обнаружить, необходим постоянный мониторинг сети.

Тем не менее, рядом зарубежных исследователей в период с 1999;2006г были проанализированы как веб-сайты, террористических групп так и существующая Интернет-практика террористов и, в результате, определены способы использования Интернет террористами, как реально существующие, так и потенциально возможные.

При этом если количество способов у различных авторов неодинаково — (С. Фарнелл, М. Уоррен — 4; Ф. Коэн — 5; Т. Томас — 16; Г. Вейманн — 8; М. Конвей — 5), то содержательная часть описываемых методов в значительной степени совпадает, хотя используется различная терминология (см. таблицу).

Конвей. | Фарнелл/ Уоренн. | Коэн. | Томас. | Вейнманн. |

Информацио иное обеспечение. | пропаганда. | планирование. | пропаганда. | психологи ческая война. |

финансирова ние. | сбор денежных средств. | финансирование. | секретные коммуникации. | пропаганда. |

Создание сетей. | распространение информации. | координация деятельности. | информационн 0; психологическ ое воздействие. | поиск данных. |

рекрутирова ние. | безопасные коммуникации. | политические акции. | финансировани е. | сбор средств. |

Сбор информации. | пропаганда. | управление и контроль. | вербовка. | |

вербовка. | организация сетей. | |||

сбор информации. | распределение информации. | |||

уменьшение риска. | планирование координация. | |||

мошенничество. | ||||

манипуляции с данными. | ||||

использование в атаках. | ||||

дезинформация. |

Обобщая взгляды исследователей, можно определить три основных типа использования Интернет террористическими организациями в зависимости от объема задействованных ресурсов и направленности информации («вовне» — «извне»):

поиск информации; предоставление информации; создание сетей.

При этом третий тип — использует потенциал первых двух. Для поиска необходимой информации террористами используется весь потенциал глобальной сети — около миллиарда страниц информации, находящейся, большей частью, в открытом доступе. При этом поиск информации, как правило, осуществляется по трем направлениям: — потенциальные цели терактов;

- — методы;

- — исполнители и сочувствующие.

Дэн Вертон в книге «Черный лед: незримая угроза кибертерроризма» утверждает, что ячейки Аль-Кайды сейчас работают с помощью больших баз данных, содержащих детальную информацию о потенциальных целях в США. Они используют Интернет, чтобы собрать сведения о мишенях, особенно критических экономических объектах, и современное программное обеспечение позволяет им изучить структурные слабости в средствах обслуживания так же как предсказать эффект от нападения на некоторые системы. Согласно докладу министра обороны США Д. Рамсфельда от 15 января 2003 г., пособие Аль-Кайды, найденное в Афганистане, гласит, что используя открытые источники, можно без применения незаконных средств собрать о враге как минимум 80% требуемой информации. Рамсфельд также отмечает, что один из обнаруженных компьютеров Аль-Кайды содержал информацию о проектировочных и структурных особенностях дамбы, полученную в Интернете, и позволяющую инженерам Аль-Кайды моделировать последствия атаки.

Рамсфельд также отмечает, что один из обнаруженных компьютеров Аль-Кайды содержал информацию о проектировочных и структурных особенностях дамбы, полученную в Интернете, и позволяющую инженерам Аль-Кайды моделировать последствия атаки.

По оценкам специалистов, Интернет также содержит обширный информационный пласт, иллюстрирующий возможности изготовления различного рода оружия, в том числе химического, бактериологического и информационного. Как отмечает М. Конвей, ряд источников, посвященных техническим подробностям изготовления бомб, ядов, а также компьютерных вирусов находится в свободном доступе. Г. Вейманн, основываясь на результатах мониторинга Интернет, указывает на наличие сайтов, содержащих электронные версии весьма опасных книг и материалов: «Руководство террориста», «Поваренная книга анархиста», «Руководство по саботажу», «Энциклопедия джихада», «Руководство моджахеда по ядам», а также учебников, посвященных детальному описанию создания различных видов взрывных устройств.

Террористы используют Интернет для рекрутирования новых членов. По данным Института SITE в Вашингтоне, проводившего мониторинг Интернеткоммуникаций Аль-Кайды, за период с 2001 по 2003 г., тысячи американских и европейских мусульман получали электронные письма от представителей АльКайды, которые призывали их присоединиться к джихаду против США, с указанием ссылки на сайты, содержащие детальные инструкции о путях присоединения1. Потенциальным новичкам в огромном объеме поставлялись религиозные декреты, антиамериканская пропаганда, обучающие руководства о том, как стать террористом Аль-Кайды, а в секретных чатах проходил так называемый «тест на проф. пригодность.».

Второй тип использования Интернет террористическими группами связан с созданием ими собственных веб-сайтов с размещением на них информации пропагандистского и идеологического характера, оправдывающей цели организации, культивирующей ее лидеров и объясняющей деятельность, представляемую, как правило, в виде освободительной борьбы. На сегодняшний день практически все террористические организации представлены в Интернете. Некоторые группы поддерживают по несколько Интернет ресурсов, среди которых как официальные сайты, так и имеющие схожую тематику, иногда не столь радикальную. В частности, уже упоминаемый нами, сайт чеченских экстремистов kavkaz-center.ru, при повторном мониторинге обнаруженный по адресу kavkazcenter.net, использует многочисленные «зеркала»: kavkaz. tv; kavkaz.uk.com; kavkaz.org.uk; kavkazcenter.com; kavkazcenter.info, расположенных, как видно, в доменной зоне Великобритании, а также в международных Интернет-зонах: «com», «org», «info». Информация предлагается на русском, английском и турецком языках. Сайт chechen.org наряду с террористической пропагандой содержит вполне безобидные народные стихи и песни и другую подобную информацию.

На сегодняшний день практически все террористические организации представлены в Интернете. Некоторые группы поддерживают по несколько Интернет ресурсов, среди которых как официальные сайты, так и имеющие схожую тематику, иногда не столь радикальную. В частности, уже упоминаемый нами, сайт чеченских экстремистов kavkaz-center.ru, при повторном мониторинге обнаруженный по адресу kavkazcenter.net, использует многочисленные «зеркала»: kavkaz. tv; kavkaz.uk.com; kavkaz.org.uk; kavkazcenter.com; kavkazcenter.info, расположенных, как видно, в доменной зоне Великобритании, а также в международных Интернет-зонах: «com», «org», «info». Информация предлагается на русском, английском и турецком языках. Сайт chechen.org наряду с террористической пропагандой содержит вполне безобидные народные стихи и песни и другую подобную информацию.

Террористы орудуют в Интернете. [Электронный pecypc1//www crime-research ru/ dtiah tics/1431/ (05.07.06.)

Многие террористические сайты содержат статьи, критикующие врагов организации, а также раздел «новости», подаваемые в выгодном для террористов ключе. Новостная лента kavkazcenter.net представляет «новости», дискредитирующие российскую власть и русский народ в целом, информируя о фактах насилия и издевательств над людьми. При этом главная страница сайта сообщает что «Кавказ-центр является независимым агентством и не выражает точки зрения каких-либо государственных структур или правительства ЧРИ, а ставит перед собой задачу доведения до мирового сообщества правдивой информации о военных преступлениях, фактах геноцида со стороны государства-агрессора над целым народом и позиции защищающейся от агрессии стороны — чеченских моджахедов».

Новостная лента kavkazcenter.net представляет «новости», дискредитирующие российскую власть и русский народ в целом, информируя о фактах насилия и издевательств над людьми. При этом главная страница сайта сообщает что «Кавказ-центр является независимым агентством и не выражает точки зрения каких-либо государственных структур или правительства ЧРИ, а ставит перед собой задачу доведения до мирового сообщества правдивой информации о военных преступлениях, фактах геноцида со стороны государства-агрессора над целым народом и позиции защищающейся от агрессии стороны — чеченских моджахедов».

Террористические веб-сайты как правило нацелены на три типа аудиторий:

активные и потенциальные члены; мировое сообщество общественность враждебных государств.

Сайты содержат литературные произведения религиозной и исторической тематики, лозунги для поддержания боевого духа и веры в «правое дело» действующих сторонников, а также оправдания необходимости использования насилия. Как правило, заявляется, что террористы не имели иного выбора, кроме как обратиться к насилию. Последнее представляется потребностью, навязанной слабому как единственное средство ответа применяющему репрессии врагу. Террористическая организация изображается как постоянно преследуемая: ее лидеры подвергаются попыткам убийства, последователи избиваются, свобода выражения ограничена. К тому же «безжалостный враг» ущемляет права и достоинство людей и сам использует агрессивные методы, по сравнению с которыми их насилие ничтожно. Таким образом, ответственность за теракты перекладывается с террористов на противника, обвиняемого в демонстрации зверства, жестокости и безнравственности.

Последнее представляется потребностью, навязанной слабому как единственное средство ответа применяющему репрессии врагу. Террористическая организация изображается как постоянно преследуемая: ее лидеры подвергаются попыткам убийства, последователи избиваются, свобода выражения ограничена. К тому же «безжалостный враг» ущемляет права и достоинство людей и сам использует агрессивные методы, по сравнению с которыми их насилие ничтожно. Таким образом, ответственность за теракты перекладывается с террористов на противника, обвиняемого в демонстрации зверства, жестокости и безнравственности.

Для обращения к мировой общественности террористические сайты предлагают информацию на разных языках. Так, портал баскской организации содержит информацию на кастильском, немецком, французском и итальянском языках. Сайт перуанской организации Тупак Омару, помимо английской и испанской версий, предлагает японскую и итальянскую. Сайт Исламского движения Узбекистана использует арабский, английский и русский языки.

Террористы стремятся дескридитировать власти и правоохранительные органы государств, против которых направлены террористические акции, в глазах их же общественности, стремясь вызвать падение авторитета власти и психологическую дестабилизацию населения.

Особую группу, внимание которой стремятся привлечь террористы составляют иностранные журналисты. Ряд сайтов, в том числе и kavkazcenter.net, открыто приглашает журналистов к сотрудничеству на гонорарной основе, способствуя развитию политики двойных стандартов.

Ряд исследователей отмечает, что террористические веб-сайты нацелены также на привлечение потенциальных спонсоров, а также на получение определенной финансовой прибыли. Т. Тропина указывает, что сайт о Чеченской республики amino.com предоставляет номер счета банка в Калифорнии, на который можно перечислить деньги для чеченских террористов1. К тому же на сайтах предлагаются к продаже различного рода аудиовидео-материалы, значки, флаги и другая продукция с соответствующей символикой.

Сайты, как правило, содержат контактную информацию, а некоторые, в том числе и kavkazcenter.net чаты и форумы. Анализ kavkazcenter.net показал, что чат на сайте пользуется популярностью, рекордное число посетителей одновременно составило более 3000 пользователей.

Тропина Т Л Киберпреступность и кибертерроризм поговорим о понятийном аппарате//Сборник научных трудов международной конференции «Информационные технологии и безопасность». Выпуск 3. Киев. 2003. С 173−181.

Подводя итог анализу содержания террористических веб-сайтов, можно определить их функции: пропаганда;

психологическое воздействие; обеспечение публичности; электронная коммерция; интерактивная коммуникация.

Интернет можно считать фактором, обусловившим трансформацию организационной структуры террористических групп от иерархического к сетевому типу. Последний означает, что организация действует в децентрализованной манере, предполагающей рассредоточенность участников и подразделений группы в виде полуавтономных ячеек, при условии эффективной коммуникации и координации действий. Последняя обеспечивается посредством создания виртуальных сообществ, с возможностью встреч и общения в чатах, на определенных сайтах и форумах. Таким образом, имеет место контакт как между ячейками сети, с гораздо меньшей степенью риска, нежели при организации личных встреч, либо использовании мобильных телефонов. При этом новые технологии дают возможность для более быстрого и дешевого потока информации, а интеграция компьютерных средств с коммуникационными позволяет повысить разнообразие и уровень сложности передаваемой информации. Г. Вейманн отмечает, что многие террористические группы, среди которых Хамас и АльКайда, подверглись преобразованию из строго иерархических организаций с определенными лидерами в сети, не имеющие четко определенной иерархии. Автор подчеркивает, что в будущем террористические организации будут еще более децентрализованными, состоящими из множества интернациональных групп, поддерживающих связь через Интернет и имеющих горизонтальную, а не вертикальную структуру Вейманн Г.

Последняя обеспечивается посредством создания виртуальных сообществ, с возможностью встреч и общения в чатах, на определенных сайтах и форумах. Таким образом, имеет место контакт как между ячейками сети, с гораздо меньшей степенью риска, нежели при организации личных встреч, либо использовании мобильных телефонов. При этом новые технологии дают возможность для более быстрого и дешевого потока информации, а интеграция компьютерных средств с коммуникационными позволяет повысить разнообразие и уровень сложности передаваемой информации. Г. Вейманн отмечает, что многие террористические группы, среди которых Хамас и АльКайда, подверглись преобразованию из строго иерархических организаций с определенными лидерами в сети, не имеющие четко определенной иерархии. Автор подчеркивает, что в будущем террористические организации будут еще более децентрализованными, состоящими из множества интернациональных групп, поддерживающих связь через Интернет и имеющих горизонтальную, а не вертикальную структуру Вейманн Г. Указанные соч.

Указанные соч.

Обобщая вышеизложенное, можно сделать вывод, что использование возможностей Интернет террористическими группами может считаться не менее опасным, чем угроза кибертерроризма, и способно привести трагичным последствиям, в виде масштабных террористических актов с применением традиционных видов оружия. Интернет позволяет террористам повысить уровень организации своей деятельности, получить необходимую информацию и целевую аудиторию. При этом возможности правоохранительных органов по пресечению деятельности террористов в Интернете существенно ограничены, в первую очередь, ввиду отсутствия соответствующей нормативно-правовой базы. Основная сложность в данном вопросе обусловливается несогласованностью по поводу правового положения Интернета. То есть, является ли Интернет средством массовой информации и может фигурировать отдельным сегментом в законе о СМИ, либо это коммуникационная среда, не подлежащая правовому регулированию. Вторая проблема обусловлена экстерриториальностью глобальной сети — возможностью регистрировать доменные имена сайтов в одной стране, а размещать информацию в другой. И, наконец, в третьих, борьба с коммуникационной составляющей деятельности террористов в Интернете с использованием передовых методов для контроля, поиска, отслеживания и анализа данных коммуникаций неотъемлемо несет с собой опасности нарушения гражданских прав обычных пользователей.

И, наконец, в третьих, борьба с коммуникационной составляющей деятельности террористов в Интернете с использованием передовых методов для контроля, поиска, отслеживания и анализа данных коммуникаций неотъемлемо несет с собой опасности нарушения гражданских прав обычных пользователей.

Между тем, мировое сообщество в настоящее время находится в процессе поиска адекватных мер противодействия деятельности террористов в Интернете. В Декларации саммита «Группы восьми» о борьбе с терроризмом от 16 июля 2006 г. в качестве первоочередных задач на государственном уровне отмечается:

обеспечение надлежащего адаптирования национального законодательства для решения новых вызовов в борьбе с терроризмом;

— разработку и осуществление эффективной стратегии по борьбе с террористической пропагандой;

эффективное противодействие попыткам злоупотребления киберпространством в террористических целях, включая подстрекательство к совершению терактов, связь и планирование террористичебских актов, а также вербовку и обучение террористов Декларация саммита «Группы восьми» о борьбе с терроризмом Санкт-Петербург, 16 июля 20 061. [Электронный ресурс]//ууу.ё8ги881а ги/с1ос8/17.Ыт1 (25.07 06).

[Электронный ресурс]//ууу.ё8ги881а ги/с1ос8/17.Ыт1 (25.07 06).

В качестве практических рекомендаций в данном направлении в рамках антитеррористической информационной политики государства можно предложить следующие:

- 1. участие в разработке международных критериев, определяющих признаки террористических Интернет-ресурсов;

- 2. организацию финансирования исследований Интернет с целью выявления сегментов коммуникационной активности террористов и согласование мер противодействия государств в рамках отдельного международного документа;

- 3. установление ответственности провайдеров за размещение сайтов организаций, официально признанных террористическими, а также сайтов, содержащих пропаганду терроризма;

На наш взгляд, Интернет представляет собой особую коммуникационную среду, и к нему не может быть применима формулировка «иные СМИ», содержащаяся в действующем законе «О Средствах массовой информации» Российской Федерации. Вместе с тем, в условиях уровня террористической опасности настоящего времени, необходимость регулирования Интернета, посредством создания соответствующего закона с учетом специфики глобальной сети, интересов граждан и безопасности государства не вызывает сомнения. Ведь, как говорил еще Платон, всего дальше отходит от разума то, что отклоняется от закона.

Ведь, как говорил еще Платон, всего дальше отходит от разума то, что отклоняется от закона.

Заполнить форму текущей работой

Кибертерроризм доклад, проект

Киберпреступность

и

кибертерроризм

Преступление – это

общественно опасное деяние, запрещённое уголовным кодексом.

По характеру:

Корыстные

Экономические

Насильственные

терроризм

Киберпреступность – это преступность в так называемом «виртуальном пространстве».

Терроризм –

глобальная проблема человечества

Террор – слово латинского происхождения, что означает «страх», «ужас».

Терроризм – это использование насилия и угрозы для достижения публичных политических целей.

Термин «кибертерроризм» ввел Б. Колин в научный оборот в середине 80-х годов

Способы, с помощью которых террористические группы используют Интернет в своих целях

Конвенция Совета Европы выделяет 4 типа компьютерных преступлений

незаконный доступ

незаконный перехват

вмешательство в данные

вмешательство в систему

:

незаконный доступ в информационную среду;

нелегальный перехват информационных ресурсов;

вмешательство в информацию, содержащуюся на магнитных носителях;

вмешательство в компьютерную систему;

незаконное использование телекоммуникационного оборудования;

мошенничество с применением компьютерных средств;

преступления, имеющие отношения к деяниям, рассматриваемым в содержании Конвенции;

преступления, относящиеся к «детской» порнографии;

преступления, относящиеся к нарушениям авторских и смежных прав.

Основные виды киберпреступлений, представленные в Конвенции Совета Европы:

В зарубежном законодательстве понятие кибертеррорист часто трактуется как хакер.

История кибертерроризма

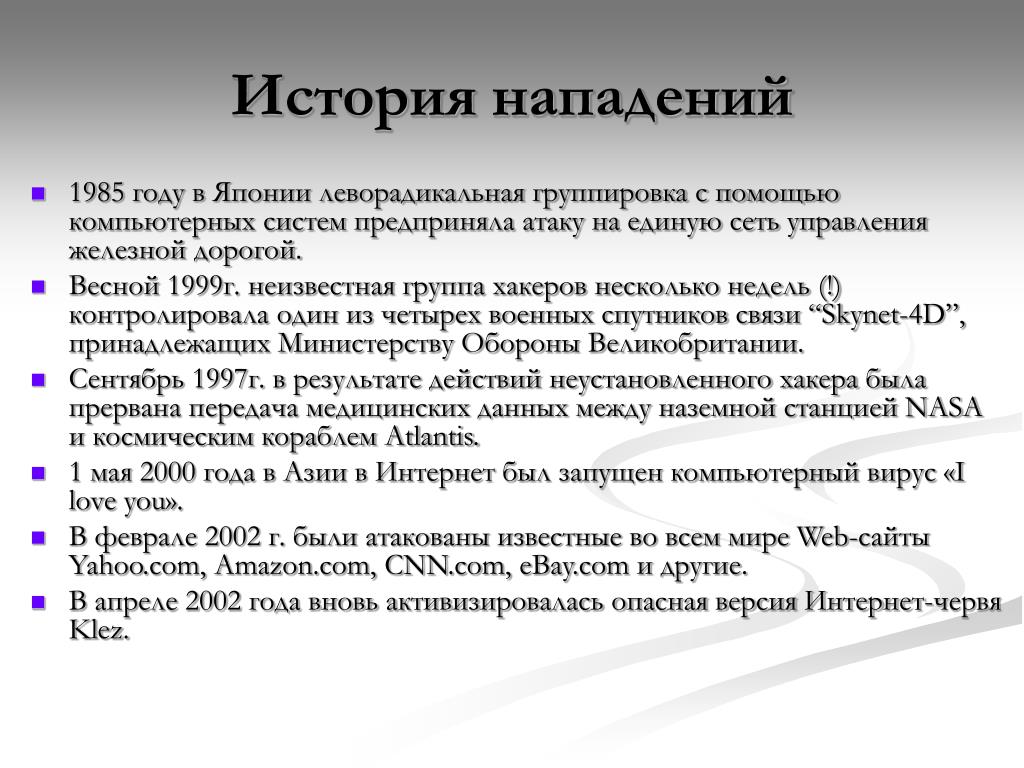

1970-е – начало 1980-х гг. – зарождение кибертерроризма;

1983 г. – в США была арестована первая группа хакеров под названием «банда 414»;

1993 г. – в Лондоне в адрес целого ряда брокерских контор, банков и фирм поступили требования выплатить по 10-12 млн. ф. ст. отступных неким злоумышленникам;

1996 г. – представители террористической организации «Тигры освобождения Тамил-Илама» провели сетевую атаку, направленную против дипломатических представительств Шри-Ланки;

сентябрь 1997 г. – в результате действий неустановленного хакера была прервана передача медицинских данных между наземной станцией НАСА и космическим кораблем «Атлантис»;

январь 1999 г. – появление в Интернете первого вируса под названием «Хеппи-99»;

– появление в Интернете первого вируса под названием «Хеппи-99»;

1 мая 2000 г. – из пригорода Манилы был запущен в Интернет компьютерный вирус «Я тебя люблю»;

август 1999 г. – была развернута широкомасштабная кампания компьютерных атак Китая и Тайваня друг против друга. Кибертеррористы атаковали порталы государственных учреждений, финансовых компаний, газет, университетов;

11 сентября 2001 г. – террористический акт против США;

2004 г. – электронные ресурсы правительства Южной Кореи подверглись массированной атаке – вирусом оказались заражены десятки компьютеров, в частности министерства обороны Южной Кореи;

в 2005–2006 гг. было зафиксировано более 2 млн. компьютерных нападений на информационные ресурсы органов государственной власти, в том числе свыше 300 тыс. атак на интернет-представительство президента РФ;

6 февраля 2007 г. – массированная атака на весь Рунет.

Кибертерроризм XXI века

К настоящему времени кибертерроризм стал суровой реальностью. Общее количество происходящих в мире кибератак очень трудно подсчитать, так как в силу разных причин не все они становятся достоянием гласности.

Общее количество происходящих в мире кибератак очень трудно подсчитать, так как в силу разных причин не все они становятся достоянием гласности.

В этой связи некоторые эксперты предлагают перейти на новую систему Интернета, радикально отказавшись от его изначальной концепции полной открытости.

Терроризм — политика, основанная на систематическом применении террора Несмотря на юридическую силу термина «терроризм», его определение вплоть до настоящего времени остается неоднозначным. Проблема в том, как ограничить определение терроризма, чтобы под него не подпадали деяния легитимных борцов за свободу.

Заключение

Чем сильнее становится зависимость жизни общества от компьютерных систем, тем опаснее от всевозможных мастей кибертеррористов.

О безопасности надо думать сегодня, завтра уже может быть поздно.

Спасибо

за внимание!

Скачать презентацию

Кибертерроризм и кибербезопастность

МИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ РОССИЙСКОЙ ФЕДЕРАЦИИ

федеральное государственное бюджетное образовательное

учреждение высшего

«Московский государственный индустриальный университет»

(ФГБОУ ВПО «МГИУ»)

Кафедра “Экономической теории”

РЕФЕРАТ

По курсу: «Мировая экономика»

На тему: «Кибертерроризм и кибербезопастность»

Группа: 5211

Студенты: Елисеев М. О, Шумаков Д.П.

О, Шумаков Д.П.

Преподаватель: Бордунова С.А.

Москва, 2012

Содержание:

Введение

- Что такое кибертерроризм

4 - Проявление кибертерроризма и его отличия от терроризма

7 - Кто и почему совершает акты кибертеррора

12 - . Направления актов кибертерроризма

16

3. 2. Воздействие кибертерроризма на международную

информационную

2. Воздействие кибертерроризма на международную

информационную

безопасность

- Меры профилактики и борьбы с кибертерроризмом

20

Заключение

Список использованной

литературы

Введение

Глобализация

информационных процессов, а также

современной экономики, насыщенность ее новыми

информационно- С каждым годом

использование информационных технологий

охватывает все новые сферы жизнедеятельности.

Информация как один из ключевых элементов

этого процесса начинает играть все более

важную роль в жизни человека, общества,

государства на современном этапе развития.

С каждым годом

использование информационных технологий

охватывает все новые сферы жизнедеятельности.

Информация как один из ключевых элементов

этого процесса начинает играть все более

важную роль в жизни человека, общества,

государства на современном этапе развития.

Информационная безопасность является неотъемлемой составляющей концепции национальной безопасности, и чем глубже информатизация охватывает основные сферы жизнедеятельности человека, тем острее становится проблема информационной безопасности. Изменился мир, а вместе с ним и общество, а также характер преступлений. Так, наряду с терроризмом в мировом масштабе в связи с процессами глобализации и интеграции в обществе, переустройством мира грядет и изменение самих угроз, в частности угроза кибертерроризма не понаслышке знакома спецслужбам моих стран. И это угроза совсем не надуманна.

Специалисты

по борьбе с международным терроризмом обеспокоены возможностью

того, что террористические группировки

могут прибегнуть к кибертерроризму во

многих странах. Они предупреждают, что компьютеры могут

быть использованы для нанесения серьезного

удара по критически важным объектам

инфраструктуры, что может привести к кровопролитию. Следовательно,

терроризм и его проявления плавно перетекают

в электронно-цифровую среду, поэтому

и характер угроз террористов радикально

меняется. Такие действия теперь приобретают

новое название — «кибертерроризм», или

«компьютерный терроризм».

Они предупреждают, что компьютеры могут

быть использованы для нанесения серьезного

удара по критически важным объектам

инфраструктуры, что может привести к кровопролитию. Следовательно,

терроризм и его проявления плавно перетекают

в электронно-цифровую среду, поэтому

и характер угроз террористов радикально

меняется. Такие действия теперь приобретают

новое название — «кибертерроризм», или

«компьютерный терроризм».

- Что такое кибертерроризм?

Определить

понятие «компьютерный

Само понятие

«кибертерроризм» образовано слиянием двух слов: «кибер» («киберпространство»)

и «терроризм». В русскоязычной литературе

все чаще встречаются термины «виртуальное

пространство», «виртуальный мир», что

обозначает моделируемое с помощью компьютера

информационное пространство, в котором

существуют определенного рода объекты или символьное представление информации

— место, в котором действуют компьютерные

программы и перемещаются данные.

Исходя из основного понятия терроризма и сочетания его с виртуальным пространством, можно вывести следующее определение. Кибертерроризм — это комплексная акция, выражающаяся в преднамеренной, политически мотивированной атаке на информацию, обрабатываемую компьютером и компьютерными системами, создающей опасность для жизни или здоровья людей либо наступления других тяжких последствий, если такие действия были содеяны с целью нарушения общественной безопасности, запугивания населения, провокации военного конфликта.

Одним из способов

кибертерроризма является политически мотивированная

атака на информацию. Она заключается

в непосредственном управлении социумом

с помощью превентивного устрашения. Это

проявляется в угрозе насилия, поддержании

состояния постоянного страха с целью

достижения определенных политических

или иных целей, принуждении к определенным

действиям, привлечении внимания к личности

кибертеррориста или террористической

организации, которую он представляет.

Казалось бы, кибертерроризм угрожает в большей мере высокоразвитым в технологическом плане странам, например США. Но это только на первый взгляд. Мы уже могли наблюдать, как интенсивно развивается всемирная сеть Интернет, и какова динамика у компьютерной преступности. Ни в коем случае нельзя умолять его значения и для России.

В США проблема кибертерроризма стоит на одном из первых мест. Многие специалисты в Америке и Европе задают вопрос: как крупномасштабные и скоординированные атаки могли быть выполнены, если спецслужбы США контролируют все информационное пространство с помощью системы «Эшелон», в создании которой принимали участие спецслужбы США, Канады, Великобритании, Австралии и Новой Зеландии? На эту систему, предназначенную для тотального контроля электронных средств коммуникаций, были затрачены колоссальные средства. Но все безрезультатно.

Несмотря

на «эшелонированность», террористы могут скоординировать свою деятельность

и удачно провести акт терроризма. Этому

может быть несколько объяснений:

Этому

может быть несколько объяснений:

- террористы использовали для взаимодействия неэлектронные средства телекоммуникаций;

- террористы маскировали свои сообщения с помощью криптографических или стенографических методов;

- алгоритм, заложенный в систему «Эшелон», неэффективен, или эта система предварительно была выведена из строя.

Террористы поддерживают свою деятельность другими преступлениями, совершенными через Интернет, например, получают доступ к базам кредитных карт или совершают различные формы прибыльного мошенничества. Информационные технологии также облегчают множество действий террористов и транснациональных преступных групп — от финансирования до создания необходимых документов. С помощью компьютерных технологий организованные преступные группы способны создать подложные документы, удостоверяющие личность, документы, свидетельствующие о ведении какой-либо деятельности, служащей прикрытием для их операций.

Использование

информационных технологий преступниками и террористами

происходило одновременно с ростом их

легального использования международным

сообществом. Возможность быстрого внедрения

новых технологий в террористические

и преступные организации обусловливается

и тем, что современные преступные

организации существуют в виде сетей,

в которых есть ячейки. В отличие от традиционной

мафии с ее иерархическими корпорациями,

медленно реагирующими на новшества, новые

транснациональные преступные группы

обладают колоссальной гибкостью. Они

имеют квалифицированных технических

специалистов в своих структурах или нанимают

их извне.

Возможность быстрого внедрения

новых технологий в террористические

и преступные организации обусловливается

и тем, что современные преступные

организации существуют в виде сетей,

в которых есть ячейки. В отличие от традиционной

мафии с ее иерархическими корпорациями,

медленно реагирующими на новшества, новые

транснациональные преступные группы

обладают колоссальной гибкостью. Они

имеют квалифицированных технических

специалистов в своих структурах или нанимают

их извне.

- Проявление кибертерроризма и е

го отличия от терроризма

Терроризм, террористы,

террористическая деятельность — эти понятия практически

ежедневно появляются в средствах массовой

информации и наводят страх и ужас на население.

Терроризм противоречит основным положениям

Всеобщей декларации прав человека 1948

г. и Европейской конвенции по правам человека 1950 г. Однако до сих пор ученые спорят

по поводу теоретической сущности этого

явления. Проблема теоретического осмысления

терроризма стоит буквально со времени

проявления этого феномена в общественно-политической

жизни. Так, по мнению американского

политолога А. Кассиса, существует более

ста определений терроризма.

и Европейской конвенции по правам человека 1950 г. Однако до сих пор ученые спорят

по поводу теоретической сущности этого

явления. Проблема теоретического осмысления

терроризма стоит буквально со времени

проявления этого феномена в общественно-политической

жизни. Так, по мнению американского

политолога А. Кассиса, существует более

ста определений терроризма.

Анализ существующих

подходов к определению сущности терроризма показывает,

что большинство ученых мира видят этот

феномен как выражение недовольства существующим

социально-политическим положением, нарушающее

правовые основы жизнедеятельности и

связанное с идеологическим и психологическим

самовыражением. При этом каждый из исследователей

в соответствии со своей научной приверженностью

делает главный акцент на одном из этих оснований. Так, терроризм

в качестве особой формы насилия определяется

как сознательное и целенаправленное

использование кем-либо насилия или угрозы

насилия для принуждения политического

руководства страны к реализации политических,

экономических, религиозных или идеологических

целей террористической организации.

Важным фактором природы и мотивации терроризма является то, что акт терроризма предполагает эмоциональное воздействие на общественное мнение, порождает в обществе страх, панические настроения, ведет к потере доверия к власти и в конечном счете вызывает политическую нестабильность. Однако не любой акт терроризма можно классифицировать как политический.

Применение экстремистского насилия может наблюдаться и в криминально-экономическом мире: разборки бандитских группировок, запугивание конкурентов, вооруженное ограбление в целях обогащения и т. д. Ограбление же с использованием методов терроризма, имеющее конечной целью финансирование деятельности какого-либо политического движения, также может рассматриваться как политический терроризм

В научной

литературе чаще всего встречается

семантический подход к определению

терроризма, в частности политическому.

Слово «террор» в переводе с латинского

языка означает страх, ужас. Исходя из

этого, ряд авторов, давая определение

политическому терроризму, отмечают его

устрашающий характер. Так, П. Уилкинсон

считает, что политический терроризм —

это умышленная политика использования

страха для политических целей, обоснованная

философски.

Так, П. Уилкинсон

считает, что политический терроризм —

это умышленная политика использования

страха для политических целей, обоснованная

философски.

В Федеральном

законе от 25 июля 1998г. № 130-ФЗ «О борьбе с терроризмом»

дается довольно широкое определение

этому общественному феномену: «терроризм

— насилие или угроза его применения в

отношении физических лиц или организаций,

а также уничтожение (повреждение) имущества

и других материальных объектов, создающие опасность

гибели людей, причинения значительного

имущественного ущерба либо наступления

иных общественно опасных последствий,

осуществляемые в целях нарушения общественной

безопасности, устрашения населения, или

оказания воздействия на принятие органами

власти решений, выгодных террористам,

или удовлетворения их неправомерных

имущественных и (или) иных интересов;

посягательство на жизнь государственного

или общественного деятеля, совершенное

в целях прекращения его государственной

или иной политической деятельности либо

из мести за такую деятельность; нападение

на представителя иностранного государства

или сотрудника международной организации,

пользующихся международной защитой,

а равно на служебные помещения либо транспортные средства лиц, пользующихся

международной защитой, если это

деяние совершено в целях провокации войны

или осложнения международных отношений». Однако при таком подходе цели терроризма

трактуются многозначно: и как нарушение

общественной безопасности, и как оказание

воздействия на принятие органами власти

решений, выгодных террористам. При этом

возникают трудности разграничения актов

терроризма с хулиганскими действиями,

вандализмом, убийством, совершенным общеопасным

способом, иными деяниями.

Однако при таком подходе цели терроризма

трактуются многозначно: и как нарушение

общественной безопасности, и как оказание

воздействия на принятие органами власти

решений, выгодных террористам. При этом

возникают трудности разграничения актов

терроризма с хулиганскими действиями,

вандализмом, убийством, совершенным общеопасным

способом, иными деяниями.

В настоящее время практически для всех стран возросла угроза новой формы терроризма — кибертерроризма. Казалось бы, почему мы не можем квалифицировать действия террористов по существующей статье УК?

В Законе о

борьбе с терроризмом приведено

понятие терроризма. Что касается

природы кибертерроризма, то он качественно

отличается от общепринятого понятия

терроризма, сохраняя лишь стержень этого

явления и признаки. Однако имеются примеры

кибератак, находящихся на грани с реальным

терроризмом. Например, случай использования

программных средств для произведения

взрыва на Ингналинской АЭС. По сути, это

и есть акт кибертерроризма, поскольку

он реализован через информационную систему

и информационными средствами. Но этот

факт наглядно показывает потенциальные

возможности терроризма вообще, формы

его проявления.

Но этот

факт наглядно показывает потенциальные

возможности терроризма вообще, формы

его проявления.

Действительно, гораздо легче нанести большой вред, используя в преступном арсенале клавиатуру и мышь, нежели взрывное устройство, например бомбу. Трудности состоят лишь в определении его понятия. Порой очень сложно отделить сам кибертерроризм от акций информационной войны, информационного оружия, информационного криминала или преступлений в сфере компьютерной информации. Дополнительные трудности могут возникнуть при попытке выявить специфику этой формы терроризма. Так, психологический и экономический аспекты кибертерроризма тесно переплетены, и невозможно определить, какой из них имеет большее значение. Эта неопределенность говорит о новизне явления.

Кибертерроризм как новая глобальная угроза

Понятие и сущность кибертерроризма

Определение 1

Кибертерроризм – это незаконные действия, производимые в интернет-пространстве и несущие в себе угрозу личности, обществу и/или государственной безопасности.

На сегодняшний день единого общепринятого толкования термина «кибертерроризм» не существует. В наиболее общем смысле под ним понимают правонарушения, совершаемые в компьютерной среде. Иначе под кибертерроризмом принято понимать комплекс незаконных телекоммуникационных и компьютерных действий, порожденных самим обществом на определённом этапе его развития. Таким образом, кибертерроризм представляет собой некую совокупность действий, реализуемых в веб-среде, несущих в себе террористический характер и угрозу безопасности отдельно взятой личности, обществу или государству в целом, непосредственно связанных с изменением имеющейся информации с целью получения преимущества при решении социальных, экономических или политических задач.