Кибертерроризм

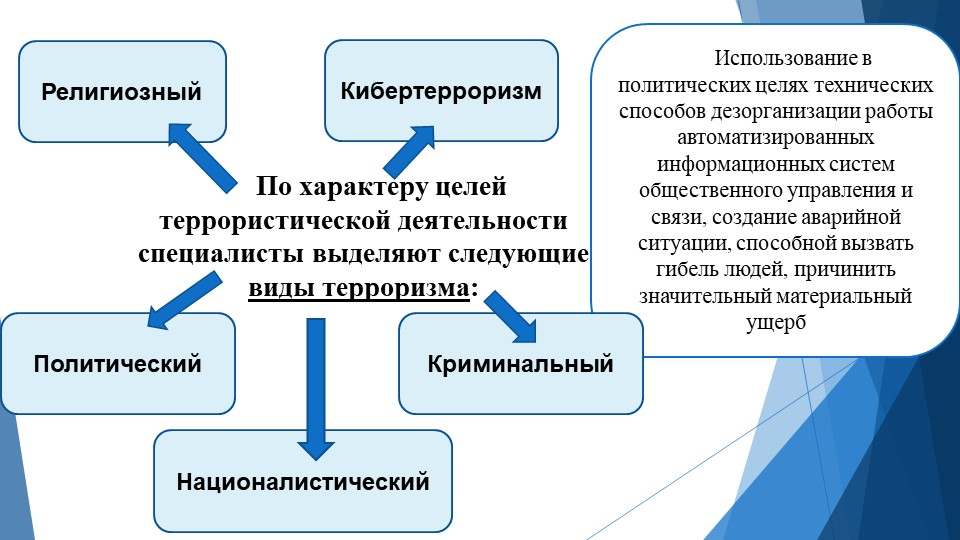

Кибертерроризм — комплекс незаконных действий в киберпространстве, создающих угрозу государственной безопасности, личности и обществу. Может привести к порче материальных объектов, искажению информации или другим проблемам. Основной целью кибертерроризма является влияние на решение социальных, экономических и политических задач.

В мире стремительно растет количество «умных» устройств интернета вещей. Все они дают почву для целенаправленных атак с целью террора или шантажа — тем более что сейчас даже многие заводы и фабрики используют такие устройства в автоматизированных системах управления технологическим процессом (АСУ ТП). Киберпреступники могут взломать их с целью террора населения: например, организовать вывод цеха из строя или даже взрыв АЭС. Конечно, на данный момент таких атак замечено не было, однако кто даст гарантию, что они не случатся в будущем?

В своих акциях преступники активно используют все возможности современных технологий, в том числе современные гаджеты и программные продукты, радиоэлектронные устройства, достижения в других областях (вплоть до микробиологии и генной инженерии).

Влияние подобных акций на экономические и геополитические процессы зачастую преувеличивается журналистами в СМИ и сценаристами голливудских блокбастеров, что может привести к неправильной оценке сложившейся ситуации. Как на самом деле осуществляются кибератаки и что можно сделать для противостояния им?

Цели кибертерроризма

Действия кибертеррористов направлены на:

Чтобы достичь желаемых целей, кибертеррористы применяют специальное программное обеспечение, используемое для взлома компьютерных систем компаний и организаций, проводят атаки на удаленные сервера компаний и организаций.

Кибертеррористы не закладывают бомб, не берут заложников. Они угрожают компьютерными средствами: выводом из строя крупной компьютерной сети какой-нибудь компании, уничтожением данных клиентов банков, нарушением работы заводов и электростанций и т.п. с целью получения выкупа. Для достижения поставленных целей могут использоваться различные методы:

Они угрожают компьютерными средствами: выводом из строя крупной компьютерной сети какой-нибудь компании, уничтожением данных клиентов банков, нарушением работы заводов и электростанций и т.п. с целью получения выкупа. Для достижения поставленных целей могут использоваться различные методы:

- незаконное получение доступа к государственным и военным архивам с секретной информацией, реквизитам банковских счетов и платежных систем, личным данным;

- осуществление контроля над объектами инфраструктуры для оказания влияния на их работоспособность вплоть до вывода из строя отдельных компонентов и полного останова систем жизнеобеспечения;

- похищение или уничтожение информации, программных средств или технических ресурсов путем внедрения вредоносных программ различных типов;

- ложные угрозы совершения атак, которые могут повлечь за собой дестабилизацию экономической или социально-политической обстановки.

Способы проведения этих и подобных операций постоянно изменяются в связи с развитием систем информационной безопасности, которые применяются в различных компьютерных сетях. Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Выявлена зависимость между уровнем развития информационной инфраструктуры и количеством хакерских атак. Чем выше уровень глобализации и использования систем автоматизации различных процессов в данном регионе, тем больше вероятность проведения кибератак террористической направленности.

Объекты кибертерроризма

Подвергнуться атакам сетевых террористов в равной степени могут государства, международные организации, крупные корпорации и относительно небольшие компании, политики и другие известные личности, а также выбранные случайным образом люди. Действия кибертеррористов могут быть направлены на объекты гражданской инфраструктуры и военного назначения.

Некоторые эксперты склоняются к мнению, что более других подвержены террористическим кибератакам энергетическая и телекоммуникационная отрасли, авиационные диспетчерские, финансовые учреждения, оборонные предприятия и другие важные объекты. Целями атак могут оказаться оборудование, программное обеспечение, сетевые протоколы передачи данных, хранящаяся информация, специалисты в области информационных технологий и обслуживающий персонал.

Злоумышленники могут захватить управление системами обороны для последующего вывода их из строя. Последний вариант развития событий встречается в большинстве случаев, при этом зачастую нарушается функционирование отдельных служб. Обычно такие акции проводят частные лица или компании, которые разделяют взгляды террористов и являются их пособниками. Сами преступники в основном выполняют действия, направленные на разрушение коммуникаций, повреждение информационных и транспортных каналов. Если атакуемые объекты входят в состав критических систем жизнеобеспечения, стороннее вмешательство в их работу может привести к масштабным разрушениям и человеческим жертвам, как при обыкновенных террористических актах.

Поскольку кибертерроризм носит трансграничный характер, его проявления могут привести к ухудшению отношений между государствами, нарушить экономические и дипломатические связи, затруднить работу межгосударственных организаций. Это может полностью разрушить выстроенную систему международных отношений, вызвать панику в обществе и затруднить возможности организованно противостоять физической преступности.

Источники кибертерроризма

Террористические группировки активно используют новейшие разработки в области информационных технологий для поддержания связи, решения организационных и финансовых вопросов, планирования операций и осуществления контроля над их выполнением. Они могут финансироваться или даже контролироваться отдельными государствами.

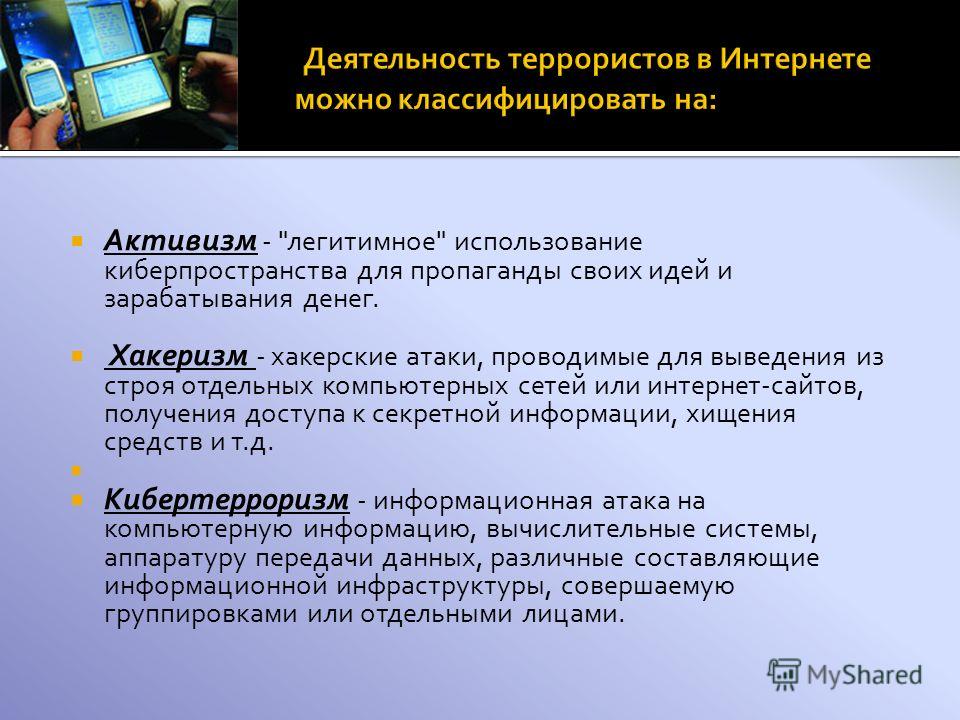

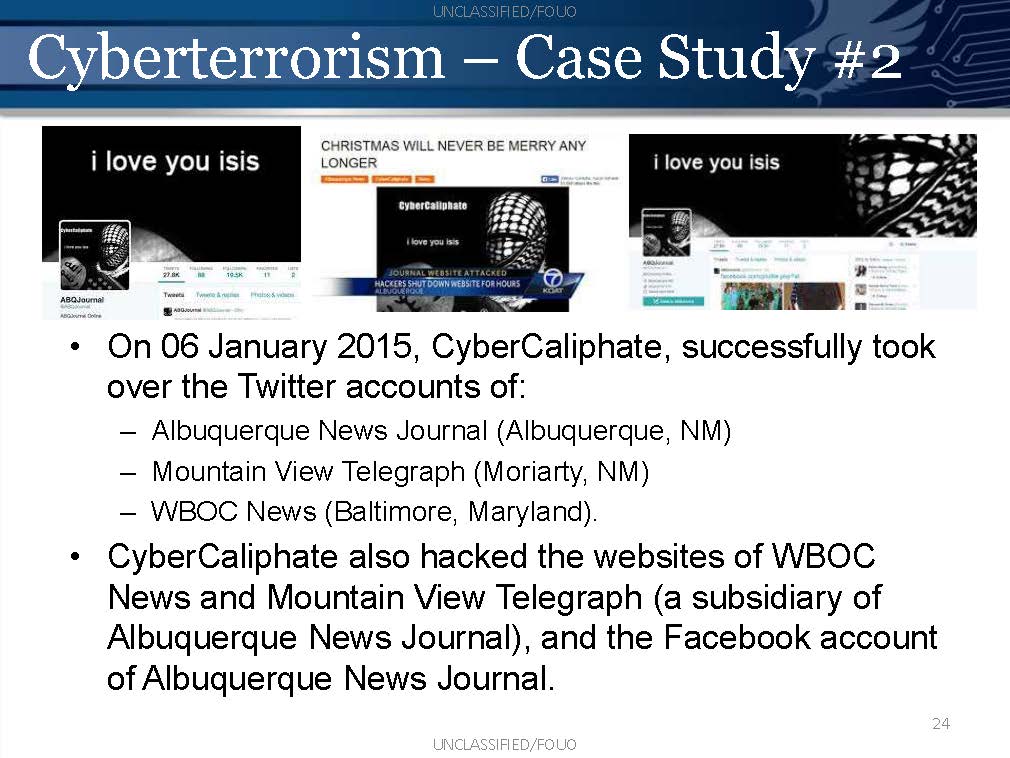

Все крупнейшие террористические группировки имеют собственные сайты, их участников можно встретить на многочисленных форумах и в чатах. Социальные сети и другие подобные ресурсы в интернете активно используются для пропаганды и вербовки новых участников. С помощью современных технологий легко шифруются любые сообщения, размещаются нужные схемы, фотографии, документы и прочие материалы. Введя соответствующий запрос в любой поисковой сети, можно обнаружить немало страниц с описанием изготовления оружия и взрывчатых веществ из подручных средств.

Многие группировки пользуются тем, что в интернете не обязательно находиться под своим настоящим именем, поэтому хакеры известны под псевдонимами. При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

При этом нужно отличать кибертеррористов от остальных хакеров, которые пишут и распространяют вирусы и другие вредоносные программы для личного обогащения, являются компьютерными мошенниками или хулиганами. Терроризмом их действия становятся в тех случаях, когда они несут тяжелые последствия: разрушения, гибель людей. Многие радикальные группировки стараются добиться того, чтобы их акты произвели как можно больший резонанс, и о них узнало максимальное количество людей по всему миру.

В некоторых организациях существуют целые подразделения программистов, которые создают и обновляют веб-сайты, ведут блоги и страницы в социальных сетях. Крупнейшие группы также имеют собственные телевизионные каналы и радиостанции. Руководство группировок прибегает к кибертерроризму, потому что это обеспечивает нужный результат при минимальных вложениях (что особенно важно для выходцев из небогатых стран), а также усложняет поиск непосредственных исполнителей.

В последнее время большинство хакерских атак на различные правительственные и военные организации производятся из Китая и других развивающихся государств Юго-Восточной Азии. Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Правительство Поднебесной рассчитывает к 2020 году создать сильнейшие в мире информационные войска, численность которых на сегодня составляет 30 тысяч военных и 150 тысяч гражданских специалистов. Есть подозрение, что в качестве «троянского коня» могут выступать китайские микросхемы, содержащие специализированное ПО для копирования данных и отправки их на «базу». Похожие прецеденты имели место в сетях Госдепартамента и других ведомств США.

Анализ риска

В связи с развитием технологий угроза кибернетического терроризма постепенно сравнивается по значимости с остальными его проявлениями. Из-за высокого уровня развития техники террорист посредством подключенного к интернету компьютера может нанести больший вред, чем различные взрывные устройства. Новые гаджеты рассматриваются преступниками как средство для достижения целей, которые зачастую противоречат общепринятым морально-этическим нормам. Совершать акты компьютерного террора способны многие организации экстремистской направленности: ИГИЛ, Аль-Каида, ИРА, ЭТА, различные религиозные движения и прочие незаконные вооруженные формирования (запрещены в России).

Для борьбы с этим явлением требуется мобилизация усилий всего мирового сообщества. Данной проблемой вплотную занимаются ООН, Совет Европы, Интерпол и другие международные организации. Перед лицом совместной опасности объединяются даже непримиримые соперники, имеющие существенные противоречия по ряду ключевых вопросов.

История кибертерроризма — Кибертерроризм XXI века

Необходим лишь персональный компьютер, подключенный к сети Интернет

История кибертерроризма

1983 г. — в США была арестована первая группа хакеров под названием «банда 414»;

1993 г. — в Лондоне в адрес целого ряда брокерских контор, банков и фирм поступили требования выплатить по 10-12 млн ф. ст. отступных неким злоумышленникам;

ст. отступных неким злоумышленникам;

1996 г. — представители террористической организации «Тигры освобождения Тамил-Илама» провели сетевую атаку, направленную против дипломатических представительств Шри-Ланки;

сентябрь 1997 г. — в результате действий неустановленного хакера была прервана передача медицинских данных между наземной станцией НАСА и космическим кораблем «Атлантис»;

январь 1999 г. – появление в Интернете первого вируса под названием «Хеппи-99»;

1 мая 2000 г. — из пригорода Манилы был запущен в Интернет компьютерный вирус «Я тебя люблю»;

август 1999 г. — была развернута широкомасштабная кампания компьютерных атак Китая и Тайваня друг против друга. Кибертеррористы атаковали порталы государственных учреждений, финансовых компаний, газет, университетов;

11 сентября 2001 г. – террористический акт против США;

2004 г. — электронные ресурсы правительства Южной Кореи подверглись массированной атаке — вирусом оказались заражены десятки компьютеров, в частности, министерства обороны Южной Кореи;

— электронные ресурсы правительства Южной Кореи подверглись массированной атаке — вирусом оказались заражены десятки компьютеров, в частности, министерства обороны Южной Кореи;

в 2005-2006 гг. было зафиксировано более 2 млн компьютерных нападений на информационные ресурсы органов государственной власти, в том числе свыше 300 тыс. атак на интернет-представительство Президента РФ;

6 февраля 2007 г. – массированная атака на весь Рунет.

Кибертерроризм XXI века

Привлекательность использования киберпространства для современных террористов связана с тем, что для совершения кибертеракта не нужны большие финансовые затраты — необходим лишь персональный компьютер, подключенный к сети Интернет, а также специальные программы и вирусы.

Терроризм в глобальной компьютерной Сети развивается динамично: интернет-сайты появляются внезапно, часто меняют формат, а затем и свой адрес. Если в 1998 году около половины из тридцати террористических групп, внесенных США в список «иностранных террористических организаций», имели свои сайты, то сегодня почти все террористические группы присутствуют в Интернете. Среди них: перуанские террористы из организаций «Сендеро Луминосо» и «Тупака Амару», боевики афганского движения «Талибан», грузинские националисты из группы «За свободную Грузию», «Тамильское движение сопротивления» и многие другие террористические структуры, функционирующие на различной организационной и идеологической основе.

Если в 1998 году около половины из тридцати террористических групп, внесенных США в список «иностранных террористических организаций», имели свои сайты, то сегодня почти все террористические группы присутствуют в Интернете. Среди них: перуанские террористы из организаций «Сендеро Луминосо» и «Тупака Амару», боевики афганского движения «Талибан», грузинские националисты из группы «За свободную Грузию», «Тамильское движение сопротивления» и многие другие террористические структуры, функционирующие на различной организационной и идеологической основе.

Запрещенные в России «Аль-Каида», «Хезболла», «Хамас», «Организация Абу Нидаля», «Черные Тигры» (связанные с «Тиграми освобождения Тамил- Илама») не только используют киберпространство для пропаганды своих взглядов, но и в качестве оружия для нанесения ударов по объектам национальной инфраструктуры, для атак на иностранные сайты и серверы. Интернет-аудитория террористических сайтов используется для активизации потенциальных и реальных сторонников террористов; для влияния на международное общественное мнение, непосредственно не вовлеченное в конфликт; для деморализации «врага» — граждан, организаций и государств, против которых борются террористы.

Международно-правовая борьба с преступлениями кибертерроризм –

Министерство образования Российской Федерации Высшее учебное заведение «Московский Государственный Университет имени Михаила Васильевича Ломоносова» Факультет мировой политики Кафедра Информационного обеспечения внешней политики

ВЫПУСКНАЯ КВАЛИФИКАЦИОННАЯ РАБОТА

«Международно-правовая борьба с

преступлениями кибертерроризма»

Москва 2019 Введение…………………………………………………………………………… Глава I. Общая характеристика кибертерроризма

- Проблема определения понятия «кибертерроризма»….. ……………….

- История международного сотрудничества в борьбе с кибертерроризмом………………………………………………………..

Глава II. Организационно-правовые методы борьбы с кибертерроризмом

2. Практика борьбы с кибертерроризмом на международном

уровне. …………………………………………………………………………………………………….

…………………………………………………………………………………………………….

- Пути совершенствования международно-правового регулирования

- борьбы с кибертерроризмом …………………………………………………….

- Роль СМИ в отражении проблемы кибертерроризма…………………

- Заключение……………………………………………………………………….

- Список литературы………………………………………………………………

В соответствии с международными документами терроризм уже давно

расценивается странами как уголовное преступление, которое влечет за

собой уголовную ответственность. Однако внезапное распространение

террористических атак в киберпространстве выявило неготовность

национальных и международных правоохранительных органов бороться с

такой разновидностью преступных актов в связи с отсутствием всеобщих

международных соглашений по кибертерроризму. Более того, многие

государства не признают существование такой проблемы, а также острую

необходимость принимать меры по ее устранению.

Более того, многие

государства не признают существование такой проблемы, а также острую

необходимость принимать меры по ее устранению.

В 2005 году конгрессом ООН была принята Бангкокская декларация. Она была посвящена проблемам в области терроризма и разработке мер по противодействию им 2. Ссылаясь на 16 пункт международного документа, участники признают активное распространение информационных систем и улучшение качества компьютерных технологий в современную эпоху всеобщей унификации, что привело к использованию этих технологий в преступных целях. Этот документ подтверждает актуальность проблемы для стран ООН и важность развития международных стандартов и установления тесного партнёрства между государствами для предотвращения преступлений с использованием компьютерных систем и новейших технологий.

Проблема международно-правовой борьбы с киберпреступлениями

заключается, в первую очередь, в том, что мировым сообществом еще не

было выработано единого понятия кибертерроризма. Также, некоторые

научные и политические деятели вообще не признают существование

данного явления. Актуальность такого феномена проявляется в усилиях

некоторых стран выработать одно всеобъемлющее определение, потому что

Актуальность такого феномена проявляется в усилиях

некоторых стран выработать одно всеобъемлющее определение, потому что

2 Бангкокская декларация «Взаимодействие и ответные меры: стратегические союзы в области предупреждения преступности и уголовного правосудия». [Электронный ресурс]un/ru/documents/decl_conv/declarations/bangkok_declaration.shtml (дата обращения: 11.04) // URL:

это будет способствовать выработке единых законов и поможет обеспечить безопасность как внутри страны, так и на международном уровне.

Несмотря на то, некоторые страны Европы осознают наличие такой

проблемы, как кибертерроризм, немногие предпринимают реальные меры по

борьбе с ним.

Как в российской, так и зарубежной литературе можно найти немного

общепринятой информации об угрозах нового вида правонарушений. В

основном, тема стала освещаться больше всего в научных и новостных статьях об

уголовной ответственности за компьютерные преступления. Безусловно,

существуют исследования, касающиеся именно возникновения кибертерроризма

и необходимости борьбы с ним, но в силу отсутствия общепринятого понятия,

они все обращены к разным типам преступлений и содержат совершенно

противоречивые оценки опасности явления, не говоря уже о том, что некоторые

работы полностью отрицают наличие проблемы. Тенденция возрастания киберугроз подтверждает, что одной из целей

любого государства должно стать создание комплексного правого

регулирования информации в компьютерных сетях. Законодательство

должно разрабатываться многосторонними усилиями, чтобы избежать

двусмысленных трактовок.

Тенденция возрастания киберугроз подтверждает, что одной из целей

любого государства должно стать создание комплексного правого

регулирования информации в компьютерных сетях. Законодательство

должно разрабатываться многосторонними усилиями, чтобы избежать

двусмысленных трактовок.

Взаимодействие государств между собой также необходимо для исследования и последующего предотвращения появления кибератак. Более того, укрепление безопасности глобальных сетей и развитие такого взаимодействия способствует появлению прочной и единой научной базы.

Предмет исследования

Предметом исследования является кибертерроризм и тенденции его развития, роль международных договоров и соглашений в регулировании проблемы кибертерроризма.

- Исследовать роль СМИ в освещении проблем кибертерроризма и борьбы с ним.

- Выработать предложения по совершенствованию местного и мирового законодательства.

Работы состоит из введения, двух глав и заключения. Введение раскрывает

актуальность, предмет, объект, цель, задачи и методы исследования,

раскрывает теоретическую и практическую значимость работы.

В первой главе рассматриваются понятие «кибертерроризма» и проблема его формирования, а также история взаимодействия стран в выработке общей нормативно-правовой базы для борьбы с киберпреступностью. Во второй главе рассматривается международно-правовые аспекты борьбы с кибертерроризмом и роль средств массовой информации.

В заключении подводятся итоги исследования, формируются окончательные выводы по рассматриваемой проблеме.

ГЛАВА 1. Общая характеристика кибертерроризма.

- Проблема определения понятия «кибертерроризма».

Одна из самых актуальных проблем в вопросе правовой борьбы с кибертерроризмом заключается в выработке единого определения, потому что это способствует созданию единых законов и делает само регулирование более эффективным. Однако, мировым сообществом еще не было выработано единого понятия кибертерроризма.

Другой особенностью проблемы определения понятия является тот

факт, что, несмотря на наличие огромного количества международных

документов, посвященных регулированию кибертерроризма, почти в каждом

из нормативных актов используется свое собственное понятие.

Впервые термин «кибертерроризм» был употреблен в 1980-е годы в США сотрудником Калифорнийского института безопасности и разведки Барри Коллином 3. В те времена существовала предшественница сети интернет – сеть ARPANET, которая включала в себя несколько десятков компьютеров на территории одного государства. Несмотря на это, исследователь был в полной уверенности, что в будущем киберсети будут использоваться не только в мирных, но и в террористических целях.

Бывший заместитель министра обороны США при Билле Клинтоне Джон Хамр в 1997 году во время одного из слушаний в Конгрессе прокомментировал возрастающую проблему кибертерроризма, назвав его «электронный Перл-Харбор» 4. Он был первым, кто использовал этот термин публично.

Эксперты в сфере киберпреступлений Эндрю Колларик и Леха Янчевский в книге «Кибервойны и кибертерризм» определили

3 Colin, B. The Future of Cyberterrorism/ B. Colin// Crime and Justice International. – 1997. – March. – 15 – 18 p.

4 Hamre J. The ‘electronic Pearl Harbor’ – [Электронный ресурс]. – Доступно из URL:

https01.02) :// www. politico. com / agenda / story /2015/12/ pearl – harbor – cyber- security – war -000335 (дата обращения:

– Доступно из URL:

https01.02) :// www. politico. com / agenda / story /2015/12/ pearl – harbor – cyber- security – war -000335 (дата обращения:

пространстве, в преступных целях 7. Одной из основных особенностей такого вида террористической деятельности она называет наличие опасных последствий для всего населения и причинение ему имущественного или морального ущерба, а также большое распространение события в СМИ, направленное на провокацию, пропаганду террористических идей или устрашения общества.

Е. Рыбакова также называет кибертерроризм «атакой» на компьютерные системы и информацию, обрабатываемую ими, которая влечет за собой опасные для общества последствия. Она считает, что несмотря на то, что тема преступности в киберпространстве продолжает обсуждаться на самых разных уровнях, это порождает огромное количество споров как в научных, так и в политических кругах 8.

В. Голубев рассматривает кибертерроризм как «незаконное

вмешательство в работу электронно-вычислительных машин, систем и

компьютерных сетей, хищение, присвоение, вымогательство компьютерной

информации» 9. Он отмечает, что это новая форма терроризма, которая

использует электронные сети и современные информационные технологии в

террористических целях, и которая характеризуется низким уровнем

скрытности.

Т. Тропинина считает, что кибертерроризм является следствием

активного развития технологий и информационных процессов 10. Она

предлагает рассматривать данное явление как совокупность противоправных

деяний, которые совершаются в киберпространстве против компьютерных

7 Старостина Е. Подход к выработке единого понятия "кибертерроризм" (научное обоснование,

сравнительная характеристика) / Е. Старостина // Право и жизнь. Независимый правовой журнал. – М., 2006,

No 101. – С. 80 8

Рыбакова Е.Е. Кибертерроризм как одна из разновидностей киберпреступности: понятие и виды / Е. Е.

Рыбакова // Сборник аспирантских научных работ юридического факультетаинновационных технологий. – 2004, Вып. 5: Ч. 2. – С. 70 КГУ. – Казань: Центр

9 Голубев, В. А. Кибертерроризм как новая форма терроризма? / В.

Он отмечает, что это новая форма терроризма, которая

использует электронные сети и современные информационные технологии в

террористических целях, и которая характеризуется низким уровнем

скрытности.

Т. Тропинина считает, что кибертерроризм является следствием

активного развития технологий и информационных процессов 10. Она

предлагает рассматривать данное явление как совокупность противоправных

деяний, которые совершаются в киберпространстве против компьютерных

7 Старостина Е. Подход к выработке единого понятия "кибертерроризм" (научное обоснование,

сравнительная характеристика) / Е. Старостина // Право и жизнь. Независимый правовой журнал. – М., 2006,

No 101. – С. 80 8

Рыбакова Е.Е. Кибертерроризм как одна из разновидностей киберпреступности: понятие и виды / Е. Е.

Рыбакова // Сборник аспирантских научных работ юридического факультетаинновационных технологий. – 2004, Вып. 5: Ч. 2. – С. 70 КГУ. – Казань: Центр

9 Голубев, В. А. Кибертерроризм как новая форма терроризма? / В. А. Голубев // Компьютерная

преступность и кибертерроризм. Исследо¬вания, аналитика. Вып. 2. – Запорожье, 2004. – 10 С. 13-17.

Тропина Т. Л. Киберпреступность: понятие, состояние, уголовно-правовые меры борьбы: понятие,

состояние, уголовно-правовые меры борьбы: Дис. … канд. юрид. наукВладивосток, 2005. – 115 с. : 12.00 / Т. Л. Тропинина –

А. Голубев // Компьютерная

преступность и кибертерроризм. Исследо¬вания, аналитика. Вып. 2. – Запорожье, 2004. – 10 С. 13-17.

Тропина Т. Л. Киберпреступность: понятие, состояние, уголовно-правовые меры борьбы: понятие,

состояние, уголовно-правовые меры борьбы: Дис. … канд. юрид. наукВладивосток, 2005. – 115 с. : 12.00 / Т. Л. Тропинина –

данных или компьютерных систем, и за которые преступник понесет уголовную ответственность. Ю. В. Гаврилов и Л. В. Смирнов считают, что основная идея актов кибертерроризма заключается в незаконном вторжении в любые информационные сети, чтобы оказать негативное влияние на социум, а именно оказать вред здоровью, жизни или имуществу 11. Это проблема носит глобальный характер и требует международного решения.

Таким образом, большинство исследователей определяют кибертерроризм как разновидность терроризма, для которой характерна деятельность в киберпространстве.

Обращаясь к российскому законодательству, нужно отметить, что

термин кибертерроризма юридически не определен, хоть и свободно

используется всеми. Это обстоятельство признается самым проблемным

фактором выявления и борьбы с атакой в киберпространстве. Однако

существует Концепция противодействия терроризму в РФ, утвержденная

Президентом РФ в 2009 году 12. Она признает обеспечение противодействия

терроризму по многим направлениям, одним из которых является

кибертерроризм, который понимается как разновидность терроризма. Сам

термин «терроризм» закреплен в ст.3 Федерального закона о

противодействии терроризму 13. Более детального определения нет ни в каких

правовых документах.

Это обстоятельство признается самым проблемным

фактором выявления и борьбы с атакой в киберпространстве. Однако

существует Концепция противодействия терроризму в РФ, утвержденная

Президентом РФ в 2009 году 12. Она признает обеспечение противодействия

терроризму по многим направлениям, одним из которых является

кибертерроризм, который понимается как разновидность терроризма. Сам

термин «терроризм» закреплен в ст.3 Федерального закона о

противодействии терроризму 13. Более детального определения нет ни в каких

правовых документах.

В 2017 году первый заместитель председателя комитета Совета Федерации по обороне и безопасности Франц Клинцевич заявил о необходимости прописать понятие «кибертерроризма» в российском

11 Гаврилов Ю. В. Современный терроризм: сущность, типология, проблемы противодействия / Ю. В.

Гаврилов, Л. В. Смирнов. — М.: ЮИ МВД РФ, 2003. — 66 с. 12

Концепция противодействия терроризму в Российской Федерации. (утв. Президентом РФ 05.10).

[Электронный ресурс]. Доступ из справ.-правовой системы «Консультант29.01) Плюс»/ (дата обращения:

13 О противодействии терроризму: федер. закон: [принят Гос. Думой 26 февраля 2006 г.: одобрен Советом

Федерации 1 марта 2006 года] / Российская Федерация. – «Собрание законодательства РФ». – N 35-ФЗ.

Доступ из справ.-правовой системы «Консультант29.01) Плюс»/ (дата обращения:

13 О противодействии терроризму: федер. закон: [принят Гос. Думой 26 февраля 2006 г.: одобрен Советом

Федерации 1 марта 2006 года] / Российская Федерация. – «Собрание законодательства РФ». – N 35-ФЗ.

В-третьих, правонарушения, связанные с содержанием данных (статья 9). Большое внимание уделяется правонарушениям, связанным с детской порнографией. Пункты конвенции детально разъясняют какие действия должны преследоваться законом. Это: 1) производство детской порнографической продукции с целью распространения через компьютерную систему; 2) предложение или предоставление в пользование детской порнографии через компьютерную систему; 3) распространение или передача детской порнографии через компьютерную систему; 4) приобретение детской порнографии через компьютерную систему для себя или для другого лица; 5) владение детской порнографией, находящейся в компьютерной системе или на носителях компьютерных данных.

В-четвертых, правонарушения, связанные с нарушением авторского

права и смежных прав (статья 10). Установление преступления в этой сфере

должно быть основано на следовании обязательств, возложенных Парижским

актом от 24.07 г. (с изм. от 02.10 г.), Бернской конвенцией об охране

литературных и художественных произведений, Договором ВОИС по

авторскому праву и Соглашением ВОИС о торговых аспектах

интеллектуальной собственности.

Установление преступления в этой сфере

должно быть основано на следовании обязательств, возложенных Парижским

актом от 24.07 г. (с изм. от 02.10 г.), Бернской конвенцией об охране

литературных и художественных произведений, Договором ВОИС по

авторскому праву и Соглашением ВОИС о торговых аспектах

интеллектуальной собственности.

И последним являются покушение, соучастие или подстрекательство к совершению преступления (статьи 14-23).

Такая классификация не является законченной. С развитием науки и техники и распространением новых материалов этот список будет только увеличиваться. Более того, не все страны мира приняли эту Конвенцию, что опять же подтверждает отсутствие единого понятия о том, что можно считать актом кибертерроризма и какие действия нужно предпринимать для предотвращения или борьбы с ним.

Россия также не подписала данную конвенцию из-за статьи, которая предполагает всеобщий доступ ко всем данным, хранящимся на

компьютерах, что позволяет спецподразделениям проводить операции в

киберпространстве других стран. Власти посчитали это нарушением

суверенитета и угрозой безопасности государства.

Власти посчитали это нарушением

суверенитета и угрозой безопасности государства.

В связи с отсутствием международного согласия по проблеме кибертерроризма, сейчас сложно говорить о какой-либо статистике, которая бы действительно полностью отражала его состояние. Статистика – это лишь анализ данных о киберугрозах, но единое понятие этого феномена еще не было выработано, что делает наличие таких данных спорным 16. В официальную статистику входит около 20% совершенных преступлений, остальное не рассматривается, не принимается во внимание или же остается нераскрытым 17.

Исследователи выделяют четыре вида киберпреступлений 18. Во-первых, это правонарушения, материалы о которых недоступны ни правоохранительным органам, ни жертвам. О противоправном деянии осведомлены только причастные лица. Здесь проявляется «проблема обнаружения» киберпреступности 19.

Во-вторых, это криминальное деяние, о котором не сообщалось в

подразделения по охране правопорядка. Проблема заключается именно в

«несообщении» о кибератаке. Основываясь на отчете CSI/FBI, за три года

изучения только 17% подвергнутых кибератакам, известили о них

правоохранительные органы 20. А в дальнейшем этот показатель лишь

снижался. Как показывает опрос, большинство жертв кибератак просто не

Основываясь на отчете CSI/FBI, за три года

изучения только 17% подвергнутых кибератакам, известили о них

правоохранительные органы 20. А в дальнейшем этот показатель лишь

снижался. Как показывает опрос, большинство жертв кибератак просто не

16 Долгова, А.И. Преступность, ее организованность и криминаль¬ное общество. / А.И. Долгова. – М.: Рос. криминол. ассоц, 2003. – 575 с.. 17 Kabay, M. Studies and Surveys of Computer Crime. / M. Kabay. -Northfield,2001.-30 p. 18 Сабадаш В. Проблемы латентности компьютерной преступности [Электронный ресурс] / В. Сабадаш // Доступно из URL: crime-research [Дата обращения: 01.03] 19 Сабадаш В. Криминолого-правовая характеристика компьютерных преступлений, методика и практика их расследования / В. Сабадаш // Компьютерная преступность и кибертерроризм. Исследования, аналитика. Вып. 2. -Запорожье. – 2004. – С. 169 – 170. 20 2003 CSI/FBI Computer Crime and Security Survey. – San Francisco, 2004. – P. 19

киберпространством, простота в использовании, возможность легко уйти от

ответственности, отсутствие определенных статей в законодательстве.

По мнению Ф.Уильямса, Интернет является одним из ключевых инструментов преступников, а его анонимность создает идеальное пространство для совершения каких-либо противоправных актов 22. Он также отмечает, что главная тенденцией киберпреступности – рост кибервымогательсв. Они могут осуществляться посредством уничтожения или наоборот публикации каких-то информационных данных, уничтожения сайтов, электронных систем, что способно принести большую криминальную прибыль. Другой тенденцией он называет «отмывание денег». Интернет предоставляет существенные возможности для перемещения денег, перехвата электронных платежей, осуществления незаконных сделок.

Рассматривая структуру киберпреступности, можно выделить следующие ее факторы 23 :

1) Политический. Появление самого феномена кибертерроризма в первую

очередь связано с отсутствием эффективного законодательства,

непоследовательной работы правительств в области распространения

информации, используя компьютерные сети. Также отсутствие

активного глобального взаимодействия и международной

законодательной базы, регулирующей данную отрасль.

2) Экономический. Быстрое развитие высоких технологий и их внедрение

в общественную жизнь поставило под угрозу информационную

безопасность. Проведение финансовых операций в компьютерных

сетях и электронная торговля способствовали росту мошенничества, а

также кражам паролей от кредитных карт. Люди начали больше

доверять электронным приспособлениям, не задумываясь о том, что их

22 Williams P. Organized Crime and Cybercrime: Synergies, Trends and Responses/ Williams P. // Ernesto Ugo

Savona. – 1996. – 311 – 355 p. 23

Тропина Т. Л. Киберпреступность: понятие, состояние, уголовно-правовые меры борьбы: понятие,

состояние, уголовно-правовые меры борьбы: Дис. … канд. юрид. наукВладивосток, 2005. – 235 с. : 12.00 / Т. Л. Тропинина –

Также отсутствие

активного глобального взаимодействия и международной

законодательной базы, регулирующей данную отрасль.

2) Экономический. Быстрое развитие высоких технологий и их внедрение

в общественную жизнь поставило под угрозу информационную

безопасность. Проведение финансовых операций в компьютерных

сетях и электронная торговля способствовали росту мошенничества, а

также кражам паролей от кредитных карт. Люди начали больше

доверять электронным приспособлениям, не задумываясь о том, что их

22 Williams P. Organized Crime and Cybercrime: Synergies, Trends and Responses/ Williams P. // Ernesto Ugo

Savona. – 1996. – 311 – 355 p. 23

Тропина Т. Л. Киберпреступность: понятие, состояние, уголовно-правовые меры борьбы: понятие,

состояние, уголовно-правовые меры борьбы: Дис. … канд. юрид. наукВладивосток, 2005. – 235 с. : 12.00 / Т. Л. Тропинина –

личные данные могут быть заблокированы или украдены. Более того, в

связи с разразившимся экономическим кризисом и увеличением

количества пользователей Интернета, многие ищут новые сферы

работы, и одной из преуспевающих на сегодняшний день является как

раз IT. 3) Правовой. Одним из самых важных факторов, обуславливающих

существование кибертерроризма является отсутствие уголовно-

правового законодательства и международного единства в

противостоянии такому явлению.

4) Идеологический. Связан с формированием нового IT-поколения,

которое выросло во времена активного пользования компьютерными

технологиями. Это влияет на вовлечение в киберпреступления новых

лиц, которые уже являются специалистами в киберсфере, что выгодно

террористам.

5) Недостаток контроля. Фактор, касающийся пренебрежительного

отношения к безопасности системы информационной среды. Это

связано не только с тем, что многие просто отказываются заявлять в

правоохранительные органы, как уже было отмечено, но и с тем, что

власти неспособны бороться с киберугрозами и террористической

деятельностью.

Таким образом, киберпреступность может проявляться в скрытой

форме, что еще больше усложняет процесс борьбы с ней. Это новая форма

терроризма, которая получила распространение практически во всех сферах

общественной жизни.

3) Правовой. Одним из самых важных факторов, обуславливающих

существование кибертерроризма является отсутствие уголовно-

правового законодательства и международного единства в

противостоянии такому явлению.

4) Идеологический. Связан с формированием нового IT-поколения,

которое выросло во времена активного пользования компьютерными

технологиями. Это влияет на вовлечение в киберпреступления новых

лиц, которые уже являются специалистами в киберсфере, что выгодно

террористам.

5) Недостаток контроля. Фактор, касающийся пренебрежительного

отношения к безопасности системы информационной среды. Это

связано не только с тем, что многие просто отказываются заявлять в

правоохранительные органы, как уже было отмечено, но и с тем, что

власти неспособны бороться с киберугрозами и террористической

деятельностью.

Таким образом, киберпреступность может проявляться в скрытой

форме, что еще больше усложняет процесс борьбы с ней. Это новая форма

терроризма, которая получила распространение практически во всех сферах

общественной жизни. Расследование таких противоправных деяний

становится сложнее в связи в глобальным характером явления. Сведения

статистики в полной мере не показывают положение киберпреступности

даже на государственном уровне.

Расследование таких противоправных деяний

становится сложнее в связи в глобальным характером явления. Сведения

статистики в полной мере не показывают положение киберпреступности

даже на государственном уровне.

Киберпреступление – это опасное уголовно-наказуемое деяние, совершенное с использованием компьютерных технологий, и

Самое первое обращение к данной проблеме относится к 1980м годам.

Тогда Организация экономического сотрудничества и развития предоставила

работу «Преступления, связанные с компьютером: анализ правовой

политики» 25. Там было исследовано существующее законодательство и

внесены предложения по введению изменений и новшеств. В докладе есть

список преступных действий: 1) Взлом, изменение, удаление, сокрытие

компьютерных данных или компьютерных программ, осуществляемые с

намерением незаконного перемещения денежных или любых других

материальных средств. 2) Взлом, изменение, удаление, сокрытие

компьютерных данных или компьютерных программ, осуществляемые с

намерением произвести подлог. 3) Взлом, изменение, удаление, сокрытие

компьютерных данных или компьютерных программ, осуществляемые с

намерением воспрепятствовать функционированию электронных систем. 4)

Нарушение прав владельца компьютерной программы в коммерческих целях.

5) Доступ к данным электронных систем, их перехват с игнорированием

требований безопасности.

3) Взлом, изменение, удаление, сокрытие

компьютерных данных или компьютерных программ, осуществляемые с

намерением воспрепятствовать функционированию электронных систем. 4)

Нарушение прав владельца компьютерной программы в коммерческих целях.

5) Доступ к данным электронных систем, их перехват с игнорированием

требований безопасности.

В 1989 году Специальный комитет экспертов Совета Европы по

вопросам преступности в сфере компьютерных технологий утвердил

Рекомендацию No 89 26. В ней содержатся два списка правонарушений,

требующих уголовного законодательства. Первый – «минимальный»

содержит действия, которые должны быть под запретом международного

законодательства. Во втором – «дополнительном» речь идет о

преступлениях, по которым нет единого согласия со стороны мирового

сообщества. Этот документ закрепил большое количество преступлений,

которые совершаются с использованием компьютерных технологий,

определил их подробную классификацию. Этот список включает в себя:

компьютерное мошенничество, подлог компьютерной информации,

25 Зибер У. Справочник по компьютерным преступлениям. / У. Зибер // М., Норма. – 2003. – С.65.

26 Тропинина Т. Л. Киберпреступность и кибертерроризм: поговорим о понятийном аппарате / Т. Л.

Тропинина //: Сборник научных трудов международной конференции безопасность». Выпуск 3. – К.: Национальная академия наук Украины, 2003. – 178-179 c;«Информационные технологии и

Справочник по компьютерным преступлениям. / У. Зибер // М., Норма. – 2003. – С.65.

26 Тропинина Т. Л. Киберпреступность и кибертерроризм: поговорим о понятийном аппарате / Т. Л.

Тропинина //: Сборник научных трудов международной конференции безопасность». Выпуск 3. – К.: Национальная академия наук Украины, 2003. – 178-179 c;«Информационные технологии и

повреждение компьютерных данных и программ, компьютерный саботаж, несанкционированный доступ к компьютерной сети и незаконный перехват информации и т.д.

Одним из важнейших, но самых спорных документов, принятых Советом Европы, является Конвенция о киберпреступности. М. Дашян называет ее вехой в истории международного сотрудничества 27. Как уже говорилось выше, документ подразумевает вмешательство в компьютерные сети третьих стран, нарушение одного из основополагающих принципов ООН- суверенитета государства. Более того, Конвенция угрожает нормам защиты человека и чрезмерно увеличивает функции правительств.

Опасения по поводу Конвенции выразили многие эксперты и

специалисты. По их мнению, документ может подорвать компьютерную

безопасность, так как программное обеспечение одинаково, как для

использования в мирных целях, так и в преступных 28.

По их мнению, документ может подорвать компьютерную

безопасность, так как программное обеспечение одинаково, как для

использования в мирных целях, так и в преступных 28.

ООН является другой международной организацией, которая осуществляет работу по поддержанию мира и безопасности во всем мире в различных сферах. На ее конференциях и совещаниях ни раз поднимался вопрос существования угрозы кибертерроризма. Были приняты международные документы, регулирующие данную область.

Резолюции, принятые Генеральной Ассамблеей и Советом Безопасности ООН, составляют нормативно-правовую основу противодействию актам кибертерроризма. Основываясь на главу VII Устава ООН, эти резолюции вводят юридические обязательства для всех государств- членов.

27 Дашян М. Обзор Конвенции Совета Европы о киберпреступности. // Современное право. – 2002. -No11.

28 Полный текст обращения на английском языке находится по адресу:

http подписавших обращение см. на :// http://www. cerias. purdue. edu / homes http / spaCcoe:// www . / cerias TREATY . purdue _ LETTER . edu / homes. html / spaf. Список технических специалистов,/ coe / TREATY _ SIGNATURES. html.

/ cerias TREATY . purdue _ LETTER . edu / homes. html / spaf. Список технических специалистов,/ coe / TREATY _ SIGNATURES. html.

определение, виды, в чем опасность явления

Существует дискуссия по поводу основного определения кибертерроризма. Существует классификация по мотивации , цели , методам и использовании компьютера в киберпреступном акте. В зависимости от контекста , кибертерроризм может значительно пересекаться с киберпреступностью , кибервойной или обычным терроризмом.

Евгений Касперский, основатель Лаборатории Касперского , в настоящее время считает, что термин » кибертерроризм » является более точным , чем термин » кибервойна». Он утверждает, что » с сегодняшними атаками , вы понятия не имеете о том, кто это сделал , или когда он снова нанесет удар . Это не кибер — война, а кибертерроризм ». Он также приравнивает масштабные кибер оружия, такие как вирус Flame и NetTraveler, которые обнаружила его компания, к биологическому оружию , утверждая, что во взаимосвязанном мире , у них есть потенциал, чтобы быть столь же разрушительным.

Если кибертерроризм рассматривается аналогично традиционному терроризму , то он включает только атаки , которые угрожают имуществу или жизни и может быть определен как более эффективное использование компьютера другого человека и информации , в частности, через Интернет , чтобы причинить физический , реальный вред или серьезные нарушения инфраструктуры .

Есть люди, которые говорят, что кибертерроризм не существует, и это действительно вопрос взлома или информационной войны . Они не согласны с приравниванием этого к терроризму из-за малой вероятности создания страха, значительного физического вреда или смерти с использованием электронных средств , с учетом текущей атаки и защитных технологий . Но если предполагается строгое определение , то было не очень много идентифицируемых случаев кибертерроризма , хотя была большая озабоченность среди общественности .

Широкое определение кибертерроризмаКибертерроризм определяется институтом Technolytics как «умышленная разрушительная деятельность, или угрозы в отношении компьютеров и / или сетей , с намерением причинить вред или дальнейшие социальные , идеологические , религиозные , политические последствия или иные цели . Или запугать любое лицо в целях содействия таким целям «. Этот термин был придуман Барри Колином. Национальная конференция законодательных органов, организация законодателей, созданных , чтобы помочь политикам по таким вопросам, как безопасность экономики определяет кибертерроризм как:

Или запугать любое лицо в целях содействия таким целям «. Этот термин был придуман Барри Колином. Национальная конференция законодательных органов, организация законодателей, созданных , чтобы помочь политикам по таким вопросам, как безопасность экономики определяет кибертерроризм как:

Использование информационных технологий террористическими группами и отдельными лицами. Это может включать использование информационных технологий для организации и выполнения атак против сетей , компьютерных систем и телекоммуникационных инфраструктур , а также для обмена информацией или угроз в электронном виде. Взлом компьютерных систем , ввод вирусов для уязвимых сетей, разрушение веб-сайтов и прочие действия, которые могут причинить вред компьютерным технологиям.

Кибертерроризм может также включать атаки на интернет-бизнес, но когда сделано по экономическим мотивам, а не идеологическим, он, как правило, рассматривается как киберпреступность.

Кибертерроризм ограничивается действиями лиц, независимыми группами или организациями. Любая форма кибер-войны преследуется правительством и государством и будет регулироваться и судиться согласно международному праву. Как показано выше, существует несколько определений кибертерроризма и большинство из них слишком широки.

Любая форма кибер-войны преследуется правительством и государством и будет регулироваться и судиться согласно международному праву. Как показано выше, существует несколько определений кибертерроризма и большинство из них слишком широки.

Три уровня кибертерроризма по версии «Monterey».

Простой — Неструктурированный

Использование хаков против информационных систем, обычно используются программы созданные кем-то другим (не самими кибертеррористами) Как правило — самый простой вид атак,потери от него либо минимальны,либо незначительны.

Расширенный — Структурированный

Возможность вести более сложные атаки против нескольких систем или сетей и, возможно , измение или создание базовых инструментов взлома . Организация обладает определённой структурой, управлением и прочими функциями полноценных огранизаций. Также участники таких группировок проводят обучение новоприбывших хакеров.

Комплексные — координированные

Способность к скоординированной атаке, способны вызвать массовое нарушение систем безопасности страны. Возможность создания сложных инструментов взлома. Имеют строгую структуру,зачастую представляют собой организации, способные здраво анализировать свои действия, вырабатывать какие-то планы атак и прочее.

Почему следует опасаться кибертерроризмаПоскольку Интернет становится все более распространенным во всех областях человеческой деятельности , отдельные лица или группы могут использовать анонимность, предоставляемую в киберпространстве, для угроз гражданам, конкретным группам (т.е. с членством на основе этнической принадлежности или вероисповедания ), сообщества и целые страны, без присущей угрозы захвата, травм или смерти нападающего. Многие группы, такие как Anonymous, использовать такие инструменты, как Denial-of-service атаки на различные сайты,такие как сервисы PSN(Play Station Network),платёжные системы Paypal, Mastercard и даже на сайты правительства швеции.

Поскольку Интернет продолжает расширяться, и компьютерные системы становится все более и более сложными и взаимозависимыми , саботаж или терроризм через киберпространство может стать более серьезной угрозой и даже, возможно, одним из факторов «конца человеческой расы».

Зависимость от Интернета стремительно растет в мировом масштабе, создавая платформу для международных кибертеррористических заговоров, которые будут сформулированы и выполненных как прямая угроза национальной безопасности. Для террористов , кибер-атаки имеют явные преимущества по сравнению физическими атаками. Они могут проводиться дистанционно , анонимно, и относительно дешево, и они не требуют значительных инвестиций в оружие, взрывчатку, рекрутство людей и прочее. Последствия могут быть серьёзными.

Кибертеррористические атаки, вероятно, со временем станет больше. Они будут выражаться в виде DoS атак, перегружающих, серверы , сетевых червей, вирусов, взломы личных данных и сайтов, нападениях на сетевые инфраструктуры и других методов, которые трудно представить себе сегодня.

Проблемы противодействия преступности в современных условиях:Материалы международной научно-практической конференции 16-17 октября 2003г. Часть I.- Уфа: РИО БашГУ, 2003. – 280с. Газизов Р.Р. – канд. тех. наук, доцент Института права БашГУ г. Уфа ИНФОРМАЦИОННЫЙ ТЕРРОРИЗМ Информационный терроризм как современное социально-политическое явление представляет серьезную угрозу безопасности и жизненно важным интересам как личности, так и общества и государства. Очевидно, что применение террористами новейших достижений науки и техники сильно расширяет их разрушительные возможности, позволяет привлекать к себе всеобщее внимание и держать людей в постоянном страхе. Высокотехнологичный терроризм новой эпохи способен продуцировать системный кризис всего мирового сообщества, особенно стран с развитой инфраструктурой информационного обмена. Мировые тенденции таковы, что информационный терроризм будет нацелен на мировую экономику. Методы информационного терроризма: не физическое уничтожение людей и ликвидация материальных ценностей, не разрушение важных стратегических и экономических объектов, а широкомасштабное нарушение работы финансовых и коммуникационных сетей и систем, частичное разрушение экономической инфраструктуры и навязывание властным структурам своей воли. Специальный агент ФБР Марк Поллитт определяет кибертерроризм как ” заранее спланированные, политически мотивированные атаки на информационные, компьютерные системы, программы и данные, которые выражаются в применении насилия по отношению к гражданским целям со стороны субнациональных групп или тайных агентов”. Исключительные возможности для развития информационного терроризма появились в связи с взрывным развитием сети Интернет, массовым и быстрым переходом банков, финансовых и торговых компаний на компьютерные операции с использованием разветвленных по всему миру электронных сетей. О компьютерных взломщиках – хакерах наслышаны все. В поле их зрения оказались денежная и секретная информация, аппаратура контроля над космическими аппаратами, ядерными электростанциями, военным комплексом. Успешная атака на такие компьютеры может заменить армию и послужить началом “кибервойны”. Очевидно, что террористы вполне могут использовать знания хакеров в своих целях. Рано или поздно хакер либо сам станет кибертеррористом, либо превратится в инструмент кибертеррористов. Арсенал и тех и других уже широко известен, но постоянно появляются новые средства, так как оружие кибертеррористов постоянно модифицируется в зависимости от средств защиты, применяемых пользователями компьютерных сетей. Отличительной чертой информационного терроризма является его дешевизна и сложность обнаружения. Основой обеспечения эффективной борьбы с кибертерроризмом является создание эффективной системы взаимосвязанных мер по выявлению, предупреждению и пресечению такого рода деятельности. Для борьбы с терроризмом во всех его проявлениях работают различные антитеррористические органы. Особое внимание борьбе с терроризмом уделяют развитые страны мира, считая его едва ли не главной опасностью для общества. Но полностью обезопасить общество от террористов невозможно, можно лишь снизить угрозу превентивным контролем за “интересными” для террористов местами и борьбой с непосредственными исполнителями террористических актов. Задача состоит в том, чтобы сузить варианты действий террористов и контролировать те, что останутся. Но тотальная слежка за всеми – это нарушение прав человека. Например, правоохранительные органы России основные надежды в борьбе с компьютерными преступниками возлагают на установку подслушивающих устройств в Интернете, с помощью которых можно просматривать сообщения, присылаемые по электронной почте, и отслеживать обращения пользователей к страничкам Интернета. С другой стороны, есть предпосылки, что в ближайшее время преступления в сфере высоких технологий могут выйти на качественно новый уровень. Нет необходимости захватывать самолет с заложниками. Проще угрожать жизни всех, кто находится в небе, через компьютер, управляющий полетами. Если политический деятель заболел и попал в больницу, вместо “традиционного” покушения на него с помощью винтовки или взрывчатки, проще через Интернет взломать защиту локальной сети госпиталя и добраться до системы жизнеобеспечения больного. Небольшое изменение в программе – и результат достигнут. Десятки тысяч людей могут оказаться заложниками, если террорист через сеть вмешается в работу промышленного производства. Согласно предложению России, ООН предстоит определить признаки и классификацию информационных и консциентальных войн, информационного оружия, создать систему международного слежения за выполнением взятых на себя государствами обязательств, создать механизм разрешения конфликтных ситуаций в этой сфере. В документе оговорена также международная ответственность государств за выполнение обязательств и процедура мирного урегулирования споров по информационным проблемам. © Газизов Р.Р., 2003г. |

Оценка обеспечения непрерывности бизнес-процессов в организациях банковского сектора на основе синергетического подхода

Please use this identifier to cite or link to this item: http://repository. hneu.edu.ua/handle/123456789/17957

hneu.edu.ua/handle/123456789/17957

| Title: | Оценка обеспечения непрерывности бизнес-процессов в организациях банковского сектора на основе синергетического подхода |

| Other Titles: | Оцінка забезпечення безперервності бізнес-процесів в організаціях банківського сектора на основі синергетичного підходу Estimation of provision of continuity of business processes in banking sector organizations based on synergetic approach |

| Authors: | Евсеев С. П. Хохлачева Ю. Е. Король О. Г. Євсеєв С. П. Хохлачова Ю. Є. Yevseiev S. P. Khokhlachova Y. E. Korol O. G. |

| Keywords: | кибертерроризм кибератака критическая инфраструктура непрерывность бизнес-процессов кібертероризм кібератака критична інфраструктура безперервність бізнес-процесів cyberterrorism cyber attack critical infrastructure continuity of business processes |

| Issue Date: | 2017 |

| Citation: | Евсеев С. П. Оценка обеспечения непрерывности бизнес-процессов в организациях банковского сектора на основе синергетического подхода / С. П. Евсеев, Ю. Е. Хохлачева, О. Г. Король // Сучасна спеціальна техніка. – 2017. – №1 (48) – С. 17 – 25. П. Оценка обеспечения непрерывности бизнес-процессов в организациях банковского сектора на основе синергетического подхода / С. П. Евсеев, Ю. Е. Хохлачева, О. Г. Король // Сучасна спеціальна техніка. – 2017. – №1 (48) – С. 17 – 25. |

| Abstract: | Исследована задача обеспечения непрерывности бизнес-процессов в организациях банковского сектора (ОБС) в условиях увеличения киберугроз. Проанализированы средства и способы совершения преступлений террористической направленности (киберпреступления) на объекты критической инфраструктуры. Досліджено задачу забезпечення безперервності бізнес-процесів в організаціях банківського сектора (ОБС) в умовах збільшення кіберзагроз. Проаналізовано засоби і способи вчинення злочинів терористичної спрямованості (кіберзлочини) на об’єкти критичної інфраструктури. The issue of providing a continuity of business processes in the organizations of the banking sector in the conditions of increasement of cyberthreats is investigated.  The main tendencies of the development of cyber security in the conditions of perfection of means and ways of conducting the terrorist information attacks on the objects of crucial infrastructures are analyzed. The preventive measures of decrease in risk of realization of cyber attacks at national and international level allowing to provide a continuity of work of objects with critical cybernetic infrastructure are defined. The main tendencies of the development of cyber security in the conditions of perfection of means and ways of conducting the terrorist information attacks on the objects of crucial infrastructures are analyzed. The preventive measures of decrease in risk of realization of cyber attacks at national and international level allowing to provide a continuity of work of objects with critical cybernetic infrastructure are defined. |

| URI: | http://www.repository.hneu.edu.ua/jspui/handle/123456789/17957 |

| Appears in Collections: | Статті (ІС) |

Items in DSpace are protected by copyright, with all rights reserved, unless otherwise indicated.

Сотрудничество в сфере борьбы с международным терроризмом и иными насильственными проявлениями экстремизма

Сотрудничество в сфере борьбы с международным терроризмом и иными проявлениями экстремизма

Расширение географии и увеличение опасности терроризма, неурегулированность порождающих терроризм и экстремизм региональных и локальных вооруженных конфликтов, растущее участие структур транснациональной организованной преступности в осуществлении международной террористической деятельности, расширение масштабов незаконного оборота наркотиков и оружия представляют в современных условиях глобальную угрозу для международного мира и безопасности.

Неравномерность глобализационных процессов способствует увеличению разрыва в уровне жизни между богатыми и бедными странами, между богатыми и бедными в каждой отдельной стране, что ведет к нарастанию протестных форм поведения. Отсутствие полноценного диалога между религиями и конфессиями, сохраняющаяся в обществах социальная несправедливость создают питательную среду для возникновения и усугубления межэтнических, межрелигиозных и других противоречий, чреватых террористическими и экстремистскими проявлениями.

Современные терроризм и экстремизм непосредственно угрожают интересам государств – участников СНГ, всему мировому сообществу. В этих условиях государства – участники СНГ своей приоритетной задачей считают содействие формированию в мире стабильной, справедливой, демократической и эффективной системы международных отношений, основанной на общепризнанных принципах и нормах международного права.

Основополагающим звеном в такой системе, главным центром регулирования международных отношений является и должна оставаться Организация Объединенных Наций. Государства – участники СНГ выступают за то, чтобы под эгидой ООН и на прочном фундаменте международного права мировым сообществом была сформирована и реализовалась глобальная стратегия противодействия новым вызовам и угрозам.

Государства – участники СНГ выступают за то, чтобы под эгидой ООН и на прочном фундаменте международного права мировым сообществом была сформирована и реализовалась глобальная стратегия противодействия новым вызовам и угрозам.

Государства – участники СНГ считают, что международное сотрудничество должно стать эффективным инструментом борьбы с терроризмом и экстремизмом, и выступают за укрепление его правовых основ в соответствии с Уставом ООН, резолюциями Совета Безопасности и Генеральной Ассамблеи ООН.

Государства – участники СНГ намерены активно участвовать в международном антитеррористическом сотрудничестве, осуществляемом как под эгидой ООН, так и в рамках региональных организаций. Борьба с терроризмом и экстремизмом является для государств – участников СНГ одним из приоритетов.

Государства – участники СНГ рассматривают борьбу с терроризмом и экстремизмом как одну из важнейших задач обеспечения своей национальной безопасности и выступают за дальнейшее усиление взаимодействия на данном направлении. Прямая обязанность каждого государства – защита личности от терроризма и экстремизма, недопущение на своей территории террористической и экстремистской деятельности, в том числе против интересов других государств и их граждан, непредоставление убежища террористам и экстремистам, создание эффективной системы борьбы с финансированием терроризма и экстремизма, пресечение террористической и экстремистской пропаганды.

Прямая обязанность каждого государства – защита личности от терроризма и экстремизма, недопущение на своей территории террористической и экстремистской деятельности, в том числе против интересов других государств и их граждан, непредоставление убежища террористам и экстремистам, создание эффективной системы борьбы с финансированием терроризма и экстремизма, пресечение террористической и экстремистской пропаганды.

Государства – участники СНГ сотрудничают в противодействии терроризму и экстремизму, используя все свои возможности, в том числе потенциал национальных правоохранительных органов и специальных служб, других государственных органов, осуществляющих борьбу с терроризмом и экстремизмом (далее – компетентные органы).

Целями и задачами сотрудничества являются:

обеспечение защиты государств – участников СНГ, их граждан и других лиц, находящихся на их территориях, от угроз терроризма и экстремизма;

ликвидация угроз терроризма и экстремизма на территориях государств – участников СНГ;

создание атмосферы неприятия терроризма и экстремизма в любых их формах и проявлениях;

выявление и устранение причин и условий, способствующих возникновению и распространению терроризма и экстремизма на территориях государств – участников СНГ, а также ликвидация последствий преступлений террористического и экстремистского характера;

укрепление международного антитеррористического сотрудничества;

выработка согласованных подходов государств – участников СНГ к вопросам борьбы с терроризмом и экстремизмом, в том числе по вопросам их предупреждения;

совершенствование правовой базы сотрудничества в борьбе с терроризмом и экстремизмом, развитие и гармонизация национального законодательства государств – участников СНГ с принципами и нормами международного права;

усиление роли государства как гаранта безопасности личности и общества в условиях нарастающих угроз терроризма и экстремизма;

повышение эффективности взаимодействия компетентных органов по предупреждению, выявлению, пресечению и расследованию преступлений террористического и экстремистского характера, выявлению и пресечению деятельности организаций и лиц, причастных к осуществлению террористической и экстремистской деятельности, а также по противодействию финансированию терроризма;

реализация государствами – участниками СНГ международно-правовых норм по противодействию финансированию терроризма и экстремизма.

В достижении целей и решении задач сотрудничества в борьбе с терроризмом и экстремизмом государства – участники СНГ руководствуются следующими принципами:

· строгое соблюдение общепризнанных принципов и норм международного права;

· укрепление взаимного доверия;

· уважение национального законодательства государств – участников СНГ;

· противодействие применению в международных усилиях по борьбе с терроризмом и экстремизмом практики “двойных стандартов”;

· обеспечение неотвратимости ответственности как физических, так и юридических лиц за участие в террористической и экстремистской деятельности;

· комплексный подход к противодействию терроризму и экстермизму с использованием всего арсенала превентивных, правовых, политических, социально-экономических, пропагандистских и прочих мер;

· бескомпромиссность борьбы с терроризмом и экстремизмом.

Основными направлениями сотрудничества государств – участников СНГ, их компетентных органов, а также уставных органов и органов отраслевого сотрудничества СНГ, созданных для координации и взаимодействия в борьбе с терроризмом и экстремизмом, являются:

1. Развитие антитеррористического потенциала государств – участников СНГ и Содружества в целом.

2. Предупреждение, выявление, пресечение и расследование преступлений террористического и экстремистского характера, а также минимизация их последствий.

3. Содействие неотвратимости наказания за преступления террористического и экстремистского характера.

4. Совершенствование правовой базы сотрудничества в борьбе с терроризмом и экстремизмом.

5. Анализ факторов и условий, способствующих возникновению терроризма и экстремизма, и прогнозирование тенденций их развития и проявления на территориях государств – участников СНГ.

6. Оказание помощи в реабилитации лиц, пострадавших от преступлений террористического и экстремистского характера.

7. Предотвращение использования или угрозы использования в террористических целях оружия массового уничтожения и средств его доставки, радиоактивных, токсичных и других опасных веществ, материалов и технологий их производства.

8. Противодействие финансированию террористической и экстремистской деятельности.

9. Противодействие терроризму на всех видах транспорта, объектах жизнеобеспечения и критической инфраструктуры.

10. Предотвращение использования или угрозы использования локальных или глобальных компьютерных сетей в террористических целях (борьба с кибертерроризмом).

11. Взаимодействие с гражданским обществом и средствами массовой информации в целях повышения эффективности противодействия терроризму и экстремизму.

12. Противодействие пропаганде терроризма и экстремизма.

13. Участие в антитеррористической деятельности международного сообщества, включая взаимодействие в рамках международных организаций и коллективных антитеррористических операций, объединение усилий в содействии формированию глобальной стратегии противодействия новым вызовам и угрозам под эгидой ООН.

14. Оказание содействия третьим государствам, заинтересованным в сотрудничестве с государствами – участниками СНГ в области борьбы с терроризмом и экстремизмом во всех его проявлениях.

15. Совершенствование материально-технической базы борьбы с терроризмом и экстремизмом, разработка, в том числе, средств специальной техники и оборудования для оснащения антитеррористических подразделений.

Основными формами сотрудничества государств – участников СНГ и их компетентных органов в борьбе с терроризмом и экстремизмом являются:

1. Проведение по согласованию совместных и/или скоординированных профилактических мероприятий по предупреждению и пресечению терроризма и иных насильственных проявлений экстремизма.

2. Проведение по согласованию совместных и/или скоординированных оперативных и оперативно-розыскных мероприятий, следственных действий, а также антитеррористических учений.

3. Обмен информацией в сфере борьбы с терроризмом и экстремизмом, создание специализированных банков данных.

4. Оказание взаимной правовой помощи и выдача лиц, разыскиваемых за совершение преступлений террористического и экстремистского характера, а также финансирование терроризма, в соответствии с национальным законодательством государств – участников СНГ.

5. Подготовка кадров и обмен опытом работы в борьбе с терроризмом и экстремизмом, проведение совместных научных исследований проблематики терроризма и экстремизма.

Государства – участники СНГ разрабатывают в рамках Содружества международные договоры, совместные программы по реализации положений Концепции.

Анализ хода выполнения согласованных решений о взаимодействии государств – участников СНГ в борьбе с терроризмом и экстремизмом и регулярная подготовка информации Совету глав государств и Совету глав правительств Содружества Независимых Государств осуществляются Исполнительным комитетом СНГ при участии Антитеррористического центра государств – участников СНГ.

Департамент по сотрудничеству в сфере безопасности и противодействия новым вызовам и угрозам Исполнительного комитета СНГ

Концептуальная основа кибертерроризма высокого уровня на JSTOR

Абстрактный Беспокойство возникает из-за возможности случайных кибератак. В глобальной информационной и сетевой битве кибертерроризм стал серьезной проблемой, поскольку террористы могут стремиться нанести удар по невинным и нанести ущерб из-за зависимости от сетевых коммуникаций. Однако существует много заблуждений относительно того, что именно влечет за собой кибертерроризм, а также роли киберпреступности и хакерских атак.Поэтому предлагается концептуальная основа, которая фокусируется на уточнении области путем обобщения методов, целей, целей и возможностей. Структура стремится предоставить более описательный обзор кибертерроризма и сформировать хорошую основу для контекстуального сопоставления области кибертерроризма с другими компьютерными и сетевыми преступлениями.

Д-р Билл Хатчинсон основал Journal of Information Warfare 15 лет назад, и сотрудники JIW хотели вернуть его, чтобы это издание могло сосредоточиться на своей первоначальной цели, а именно на предоставлении высококачественных, высокотехнологичных статей по передовым ИВ. и темы кибервойны.Это будет сделано путем тесной связи с академическими конференциями IW, чтобы предоставить новые и интересные статьи для публикации в JIW. Доктор Армистед получил докторскую степень в области ИВ и написал три книги.

Информация об издателе Peregrine Technical Solutions LLC (Peregrine) — это малое предприятие, находящееся в неблагоприятном положении, 8(a), Alaska Native Corporation (ANC), работающее с основным кодом NAICS 541513 в соответствии со стандартом размера на три года менее 27,5 млн долларов. Наш код CAGE — 68PP4: наш номер DUNS — 96-6658028, и у нас есть утвержденная система учета DCAA. Компания Peregrine, базирующаяся в Хэмптон-Роудс, была основана в 2011 году для удовлетворения растущих требований киберпреступников/защиты, включая полный спектр информационных операций (IO) и инженерных систем безопасности.

Компания Peregrine, базирующаяся в Хэмптон-Роудс, была основана в 2011 году для удовлетворения растущих требований киберпреступников/защиты, включая полный спектр информационных операций (IO) и инженерных систем безопасности.

Семинар по кибертерроризму и информационной войне: угрозы и ответы, отчет о работе PIPS-98-2

Аннотация

Кибертеррористы могут использовать электронные средства связи для управления разрушительными действиями издалека, включая атаки на работу водопроводных, электрических, газовых, телефонных, телевизионных и финансовых систем, вмешательство в наземный и воздушный транспорт и нарушение связи между правительствами.Террористы и другие преступники могут использовать компьютеры тремя способами: как инструмент, как хранилище улик и как цель. Один из способов использования компьютеров в качестве инструмента — использовать их для распространения пропаганды. Террористы также используют компьютеры и Интернет для сбора средств и разведки. Использование компьютера в качестве хранилища улик позволяет должностным лицам находить доказательства террористической деятельности. Одним из способов использования компьютера в качестве цели является использование методов взлома для получения несанкционированного доступа к системе.Другой способ — залить систему электронными письмами или использовать любой из множества инструментов, чтобы вызвать сбой системы, чтобы законный пользователь больше не имел возможности использовать эту систему. Глобальная связь является фактором, который увеличил угрозу терроризма. Критические инфраструктуры — это те поверхности, которые настолько жизненно важны, что их разрушение или выведение из строя окажет пагубное воздействие на экономическую или национальную безопасность Соединенных Штатов. Основная причина их уязвимости заключается в том, что они полагаются на компьютеры для управления, контроля и связи.Исследование, проведенное Институтом компьютерной безопасности, показало, что 64 процента опрошенных компаний частного сектора сообщили о каком-либо нарушении информационной безопасности.

Использование компьютера в качестве хранилища улик позволяет должностным лицам находить доказательства террористической деятельности. Одним из способов использования компьютера в качестве цели является использование методов взлома для получения несанкционированного доступа к системе.Другой способ — залить систему электронными письмами или использовать любой из множества инструментов, чтобы вызвать сбой системы, чтобы законный пользователь больше не имел возможности использовать эту систему. Глобальная связь является фактором, который увеличил угрозу терроризма. Критические инфраструктуры — это те поверхности, которые настолько жизненно важны, что их разрушение или выведение из строя окажет пагубное воздействие на экономическую или национальную безопасность Соединенных Штатов. Основная причина их уязвимости заключается в том, что они полагаются на компьютеры для управления, контроля и связи.Исследование, проведенное Институтом компьютерной безопасности, показало, что 64 процента опрошенных компаний частного сектора сообщили о каком-либо нарушении информационной безопасности. Агентство оборонных информационных систем провело оценку, показывающую, что в 1995 году на системы Министерства обороны было совершено 250 000 атак. Национальный центр защиты инфраструктуры был создан для обнаружения, сдерживания, предотвращения, предупреждения и реагирования на физические и кибератаки на критически важные инфраструктуры страны. . Миссия Центра также заключается в управлении расследованиями компьютерных вторжений, проводимыми Федеральным бюро расследований (ФБР) через 56 полевых офицеров, и в поддержке других правоохранительных органов ФБР по борьбе с терроризмом и контрразведке.

Агентство оборонных информационных систем провело оценку, показывающую, что в 1995 году на системы Министерства обороны было совершено 250 000 атак. Национальный центр защиты инфраструктуры был создан для обнаружения, сдерживания, предотвращения, предупреждения и реагирования на физические и кибератаки на критически важные инфраструктуры страны. . Миссия Центра также заключается в управлении расследованиями компьютерных вторжений, проводимыми Федеральным бюро расследований (ФБР) через 56 полевых офицеров, и в поддержке других правоохранительных органов ФБР по борьбе с терроризмом и контрразведке.

: отчет об исследовании киберпреступности Австралийского национального университета для Корейского института криминологии, составленный Родериком Бродхерстом, Ханной Вудфорд-Смит, Дональдом Максимом, Бьянкой Сабол, Стефани Орландо, Беном Чепменом-Шмидтом, Мамуном Алазабом :: SSRN

Аннотация

В этом обзоре кибертерроризма излагаются основные тенденции и проблемы, возникающие в результате совпадения исключительного охвата, скорости и масштаба Интернета и политических амбиций воинствующих экстремистов. Главы о кибероружии, критической инфраструктуре, атрибуции, Интернете вещей, вербовке и пропаганде, финансировании, законодательстве и мерах противодействия, а также кибервойне.

Главы о кибероружии, критической инфраструктуре, атрибуции, Интернете вещей, вербовке и пропаганде, финансировании, законодательстве и мерах противодействия, а также кибервойне.

Каждая глава содержит краткое изложение ключевого аспекта явления кибертерроризма, анализ возникающих тенденций или перспектив, а также другую соответствующую информацию или примеры, выявленные в ходе исследования. В конце каждой главы приводится краткая аннотированная библиография, чтобы помочь будущим исследованиям и предоставить читателям больше информации об использованных источниках.Отчет основан на широком спектре источников, включая правительственные документы (например, правоохранительных органов и органов безопасности), сообщения в Интернете/блогах, научные статьи, веб-сайты по информационной безопасности и новостные статьи в Интернете о кибертерроризме.