12.4. Шифр Виженера и его варианты. Delphi. Трюки и эффекты

12.4. Шифр Виженера и его варианты. Delphi. Трюки и эффектыВикиЧтение

Delphi. Трюки и эффекты

Чиртик Александр Анатольевич

Содержание

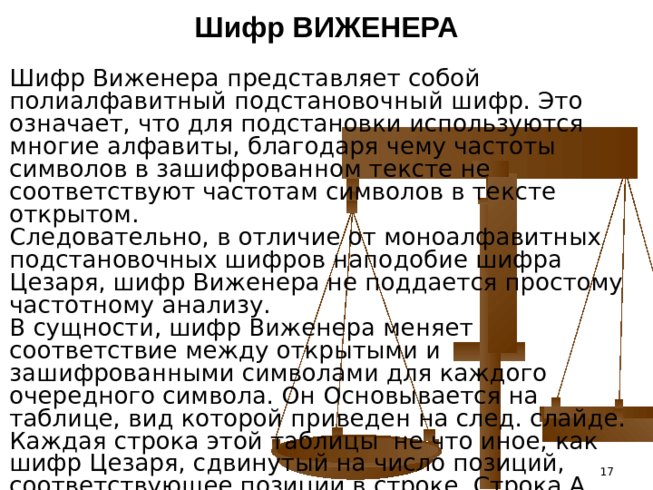

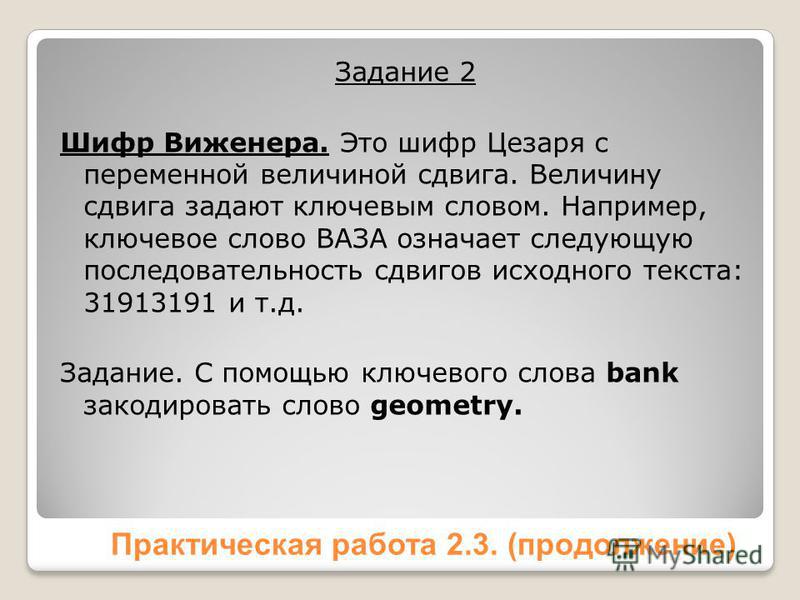

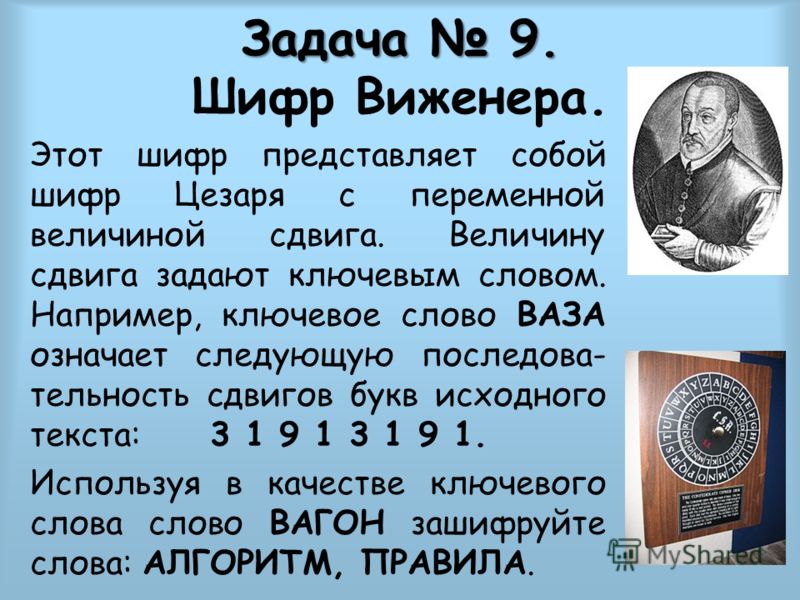

12.4. Шифр Виженера и его варианты

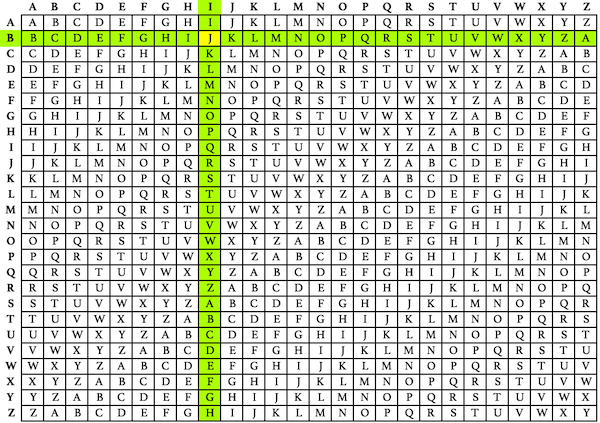

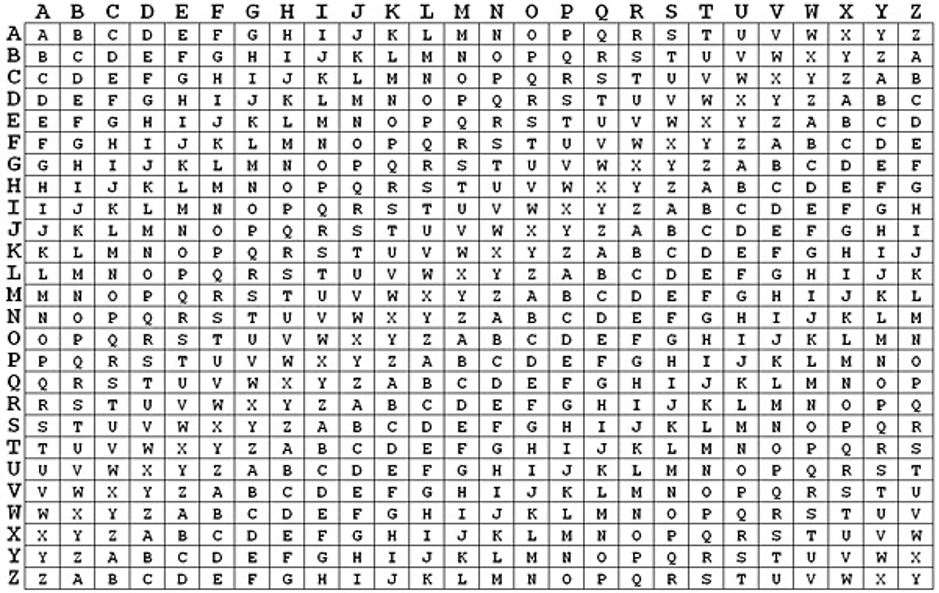

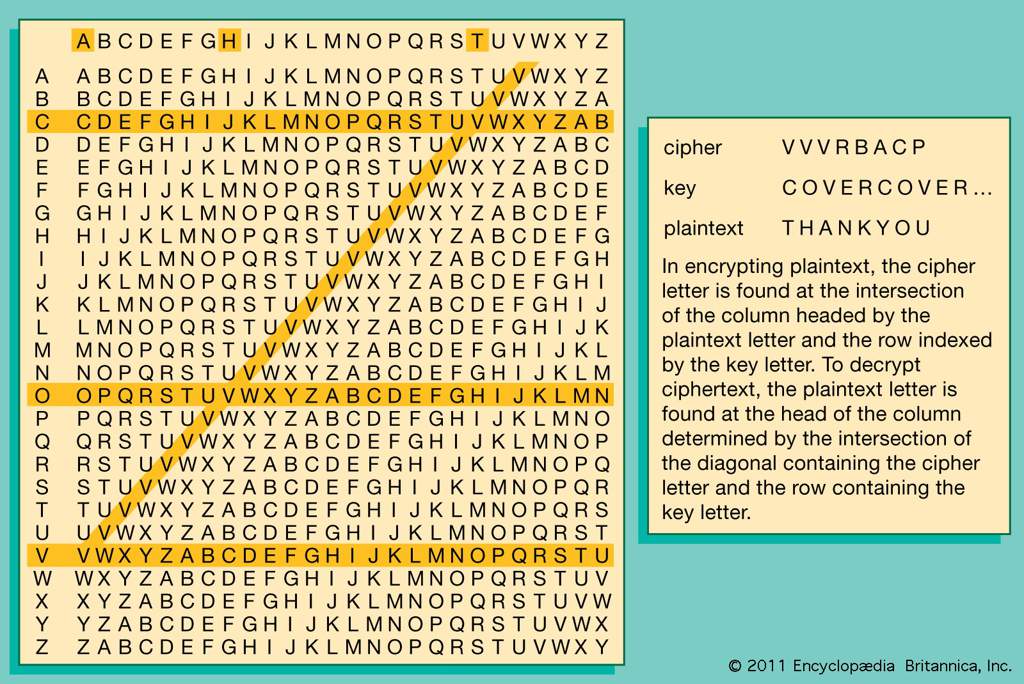

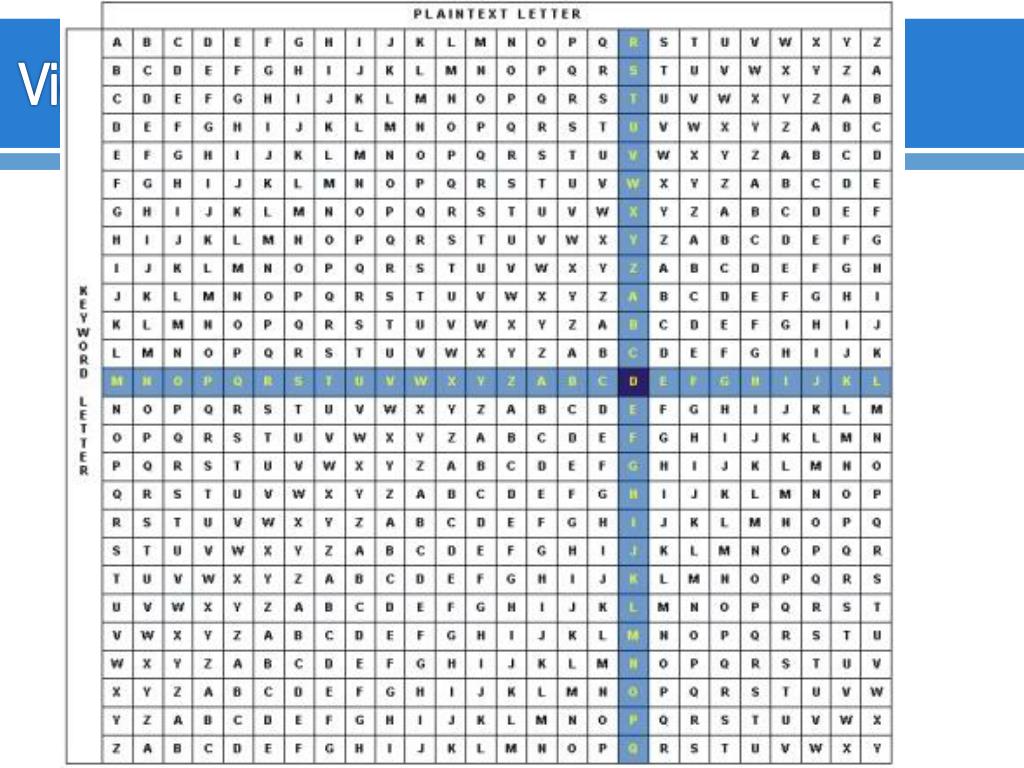

Ключ в шифре Виженера задается набором из п букв. Такие наборы подписываются с повторением под текстом сообщения, и полученные две последовательности складываются по модулю т, где т – количество букв в рассматриваемом алфавите (например, для русского алфавита каждая буква нумеруется от О (А) до 32 (Я) wn = 33). В результате получаем правило преобразования открытого текста И = xi + yi (mod т), где xi – буква в открытом тексте с номером i, yi – буква ключа, полученная сокращением числа i по модулю п. В табл. 12.1 приведен пример использования ключа ПБЕ.

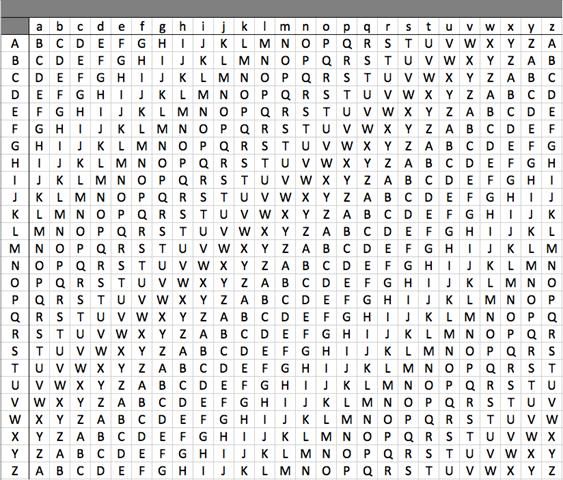

Таблица 12.1

. Шифр Виженера с ключом ПБЕ

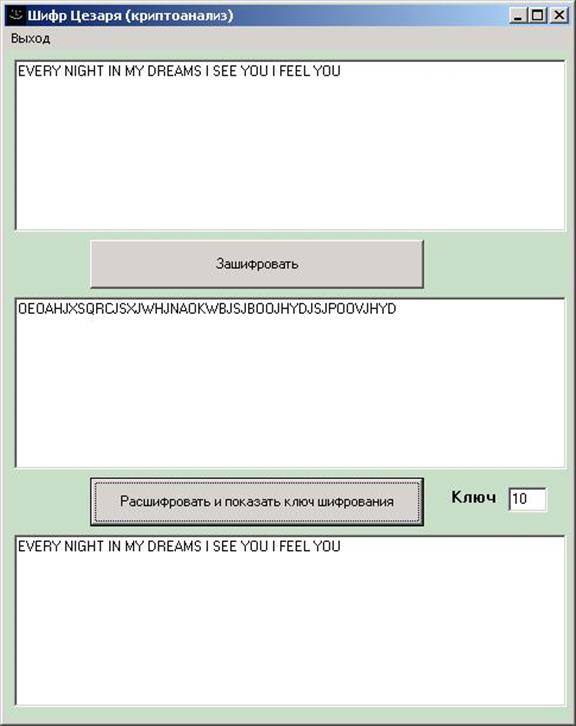

Шифр Виженера с периодом 1 называется шифром Цезаря. По сути, он представляет собой простую подстановку, в которой каждая буква некоторого сообщения М сдвигается циклически вперед на фиксированное количество мест по алфавиту. Именно это количество является ключом. Оно может принимать любое значение в диапазоне от 0 до т – 1. Повторное применение двух или более шифров Виженера будет называться составным шифром Виженера. Он имеет уравненией = xi + yi +… + zi (modm), где xi + yi +… + zi имеют различные периоды. Период их суммы, как и в составной транспозиции, будет наименьшим общим кратным отдельных периодов.

Если используется шифр Виженера с неограниченным неповторяющимся ключом, то мы имеем шифр Вернама, в котором й = xi + yi (mod т) и yi выбираются случайно и независимо среди чисел 0, 1…., т – 1. Если ключом служит текст, имеющий смысл, то имеем шифр «бегущего ключа».

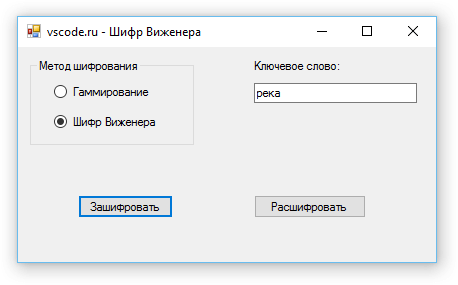

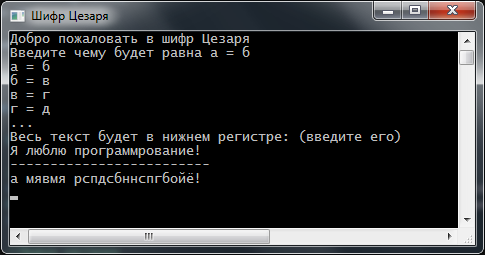

Теперь перейдем к примеру. Рассмотрим одну из возможных реализаций шифра Цезаря. Как обычно, создадим новое приложение и, по аналогии с предыдущим примером, разместим на форме такие же компоненты. У вас получится приблизительно следующее приложение (рис. 12.5).

Рис. 12.5. Интерфейс приложения «Шифр Цезаря»

Текстовое поле имеет имя edKey и предназначено для задания ключа, при помощи которого будет происходить процесс шифрования или дешифрования. Остальная часть интерфейса программы нам знакома, поэтому останавливаться на ней повторно не имеет смысла. Перейдем к рассмотрению исходного кода программы. Объявление необходимых типов, описание классов и переменных приведено в листинге 12.13.

Данный текст является ознакомительным фрагментом.

2.4.3. Варианты загрузки

4.3. Варианты загрузки

Итак, на мой взгляд, выбор варианта загрузки производится следующим образом: • Если у вас установлена Windows NT или Windows 2000, то используйте NT Loader. • Если у вас стоит Windows 95 или Windows 98 на FAT16, и вы не хотите ставить программу-загрузчик из другой ОС или от

4.3. Варианты загрузки

Итак, на мой взгляд, выбор варианта загрузки производится следующим образом: • Если у вас установлена Windows NT или Windows 2000, то используйте NT Loader. • Если у вас стоит Windows 95 или Windows 98 на FAT16, и вы не хотите ставить программу-загрузчик из другой ОС или от6.16 Варианты

6.16 Варианты Для одного или нескольких дополнительных вариантов доступно 40 специальных октетов в заголовке IP. Варианты датаграмм выбираются отсылающими их приложениями. Применяются они крайне редко. Список вариантов включает:? Strict Source Route (Точный маршрут от

14.9.3 Варианты TFTP

14.9.3 Варианты TFTP Улучшенный вариант TFTP разрешает согласование параметров через предварительные запросы чтения и записи. Его основная цель — позволить клиенту и серверу согласовывать между собой размер блока, когда он больше 512 байт (для увеличения эффективности

22.

7.5 Варианты Destination

7.5 Варианты Destination22.7.5 Варианты Destination Заголовок Destination Option (варианты точки назначения) обеспечивает сведения о точке (точках) назначения для многоадресной рассылки. В настоящее время для этого заголовка не специфицировано никаких вариантов, кроме полей заполнения. Формат заголовка

4. Варианты операций соединения

4. Варианты операций соединения Используя как основу рассмотренные ранее унарные операции выборки, проекции, переименования и бинарные операции объединения, пересечения, разности, декартова произведения и естественного соединения (все они в общем случае называются

Варианты сохранения проекта

Варианты сохранения проекта

По умолчанию проект ArchiCAD сохраняется в формате PLN, но при этом в файл проекта записываются только ссылки на использованные в проекте библиотечные объекты, текстуры и фоновые рисунки.

12.2. Шифр простой подстановки

12.2. Шифр простой подстановки В шифре простой подстановки производится замена каждой буквы сообщения некоторым заранее определенным символом (обычно это также буква). В результате сообщение, имеющее видМ = т1т2 тЗт4…, где т1, тп2…. – последовательность букв, переходит в

12.5. Шифр с автоключом

12.5. Шифр с автоключом Шифр, основывающийся на шифре Виженера, в котором или само сообщение, или результирующая криптограмма используются в качестве ключа, называется шифром с автоключом. Шифрование начинается с помощью «первичного ключа» (который является настоящим

Варианты воспроизведения

Варианты воспроизведения

Рассмотрим некоторые полезные особенности вывода воспроизводимого Проигрывателем изображения. Полноэкранный режим. Помимо использования окна предварительного просмотра Проигрывателя, изображение можно воспроизводить в полноэкранном

Полноэкранный режим. Помимо использования окна предварительного просмотра Проигрывателя, изображение можно воспроизводить в полноэкранном

Варианты создания таблиц

Варианты создания таблиц Формирование таблицы начинается с того, что вы открываете окно базы данных и в нем выбираете пункт Таблицы в разделе Объекты – рис. 3.1. Рис. 3.1Дальше следует щелкнуть по кнопке на панели окна БД. В диалоговом окне Новая таблица, показанном на рис.

Шифр Цезаря

Шифр Цезаря Крайне простой пример симметричного шифрования — это подстановочный шифр. Подстановочный шифр заменяет каждую часть информации другой информацией. Чаще всего это достигается смещением букв алфавита. Пара примеров — это Секретное кольцо-декодер капитана

Варианты будущего

Варианты будущего

Автор: Киви БердВ знаменитом спилберговском фильме «Особое мнение», где тщательно и со множеством технических подробностей обрисовано мрачноватое будущее человечества, были интересные детали, на которые мало кто обратил внимание. Всем, скажем,

Всем, скажем,

13.8. Variations (Варианты)

13.8. Variations (Варианты) С помощью этой команды можно настраивать насыщенность, освещенность, а также цвета изображения (рис. 13.10). Кроме того, можно выбрать область воздействия (тени, средние тона и др.). Чтобы узнать, как будет выглядеть изображение после применения настройки,

Улучшенные варианты

Улучшенные варианты Описанный механизм включает большинство случаев и достаточен для целей описания нашей книги. На практике полезны некоторые уточнения:[x]. Некоторые внешние программные элементы могут быть макросами. Они имеют вид подпрограмм в ОО-мире, но любой их

5.2. Варианты подключения

5.2. Варианты подключения

Итак, мы разобрались, что такое Интернет, теперь нужно к нему подключиться.

изучаем бэкдор ServHelper с NetSupport RAT. Часть 2

В конце июля 2019 года мы обнаружили интересный образец вредоносного ПО группы TA505. 22 июля 2019 года он был загружен на сервис ANY.RUN для проведения динамического анализа. Наше внимание привлекло то, что среди выставленных тегов, помимо обыденного для TA505 Servhelper, также появился тег netsupport, а среди срабатываний сетевых сигнатур идентифицирован — одноименный NetSupport RAT.

На первый взгляд это может показаться странным: ведь бэкдор группы ServHelper и сам обладает внушительной функциональностью для контроля ПК жертвы. Самое время рассмотреть работу ВПО в подробностях.

Самое время рассмотреть работу ВПО в подробностях.

NSIS- и PowerShell-дропперы

Исполняемый PE-файл, с которого начинается наш анализ, представляет собой установщик на платформе Nullsoft Scriptable Install System (NSIS). NSIS-скрипт, выполняющий процесс установки, извлекает и запускает вложенный PowerShell-скрипт:

Инструкции NSIS-скриптаЗапущенный PowerShell-скрипт содержит закодированный в Base64 буфер (усечен на рисунке ниже для наглядности), который после декодирования расшифровывается алгоритмом Triple DES (3DES) в режиме CBC:

Расшифровка данных в PowerShell-скриптеПервая часть скрипта представляет собой функцию с говорящим названием heller и отвечает за повышение привилегий в системе и обход защиты UAC. Для этого используются две техники:

Техника № 1: с использованием задачи SilentCleanup в планировщике задач:

- Задача может быть запущена пользователем, но работает с повышенными привилегиями.

В свойствах задачи прописан путь до исполняемого файла с использованием переменной среды %windir%. Значение переменной среды можно изменить (например, указать запуск PowerShell-скрипта), тогда запуск задачи приведет к исполнению PowerShell-скрипта с правами администратора без предупреждения UAC.

В свойствах задачи прописан путь до исполняемого файла с использованием переменной среды %windir%. Значение переменной среды можно изменить (например, указать запуск PowerShell-скрипта), тогда запуск задачи приведет к исполнению PowerShell-скрипта с правами администратора без предупреждения UAC. - Злоумышленники применяют данную технику на системах Windows 8 и Windows 10.

- Код, выполняющий данную технику, идентичен реализации модуля для фреймворка Metasploit.

Техника № 2: с использованием системной утилиты sysprep.exe и техники DLL Side-Loading:

- Сначала создается вспомогательный сценарий для перезапуска PowerShell-скрипта в каталоге C:\Windows\Temp. Затем формируется CAB-архив, который содержит вспомогательную DLL-библиотеку CRYPTBASE.dll (PowerShell-скрипт содержит как x86-, так и x64-версии библиотеки). Средствами системной утилиты wusa.exe данный архив распаковывается в каталог C:\Windows\System32\Sysprep.

Затем запускается системная утилита sysprep.exe, которая загрузит ранее распакованную DLL-библиотеку, а она, в свою очередь, выполнит вспомогательный сценарий. В результате PowerShell-скрипт будет перезапущен с правами администратора без предупреждения UAC.

Затем запускается системная утилита sysprep.exe, которая загрузит ранее распакованную DLL-библиотеку, а она, в свою очередь, выполнит вспомогательный сценарий. В результате PowerShell-скрипт будет перезапущен с правами администратора без предупреждения UAC. - Злоумышленники применяют данную технику на системе Windows 7.

- Подробное описание можно встретить в этой статье, а примеры реализации, например, в этом проекте на Github.

В скрипте встречается множество комментариев, неиспользуемая функция Test-Administrator, некоторые переменные используются без инициализации: все это признаки заимствования кода без внимательной проверки на предмет лаконичности.

После запуска скрипта с необходимыми привилегиями выполняется вторая часть скрипта. На этом этапе декодируются целевые полезные нагрузки:

- строка декодируется Base64,

- буфер разжимается с помощью Deflate,

- строка повторно декодируется Base64.

В результате в системе будут созданы следующие файлы:

- %systemroot%\help\hlp11.dat — x86/x64-версия библиотеки RDP Wrapper Library. Применяется для расширения функциональности сервиса RDP, в том числе для возможности нескольких одновременных подключений. Важно отметить, что библиотека модифицирована: в начале исполнения линейным XOR декодируется строка c:\windows\help\hlp12.dat, затем по полученному пути загружается DLL-библиотека:

- %systemroot%\help\hlp12.dat — x86/x64-версия бэкдора ServHelper, который будет рассмотрен в следующем разделе;

- %systemroot%\help\hlp13.dat — конфигурационный файл для RDP Wrapper Library,

- %systemroot%\system32\rdpclip.exe — компонент сервиса RDP для возможности обмениваться данными буфера обмена;

- %systemroot%\system32\rfxvmt.dll — компонент сервиса RDP для передачи данных с применением технологий RemoteFX.

После извлечения и записи полезной нагрузки скрипт настраивает корректную работу её компонентов:

- меняет владельца компонента rfxvmt.dll на NT SERVICE\TrustedInstaller и наделяет необходимыми правами;

- изменяет значение порта для RDP-соединений со стандартного 3389 на 7201;

- добавляет учетную запись сетевых сервисов в группу локальных администраторов;

- регистрирует hlp11.dat как RDP-службу и перезапускает сервис;

- удаляет созданные временные файлы.

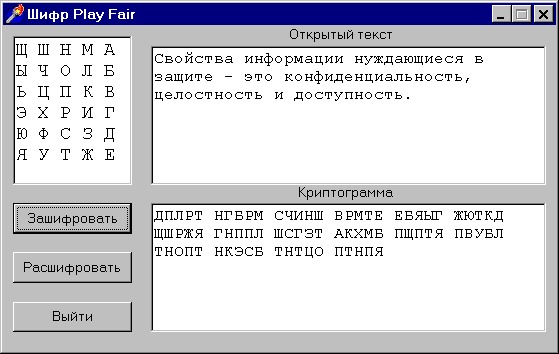

ServHelper RAT → Dropper

Одним из результатов работы дропперов является DLL-библиотека hlp12.dat, которая представляет собой ВПО ServHelper. Может быть создана как x86-, так и x64-версия библиотеки в зависимости от битности ОС (принципиальных отличий между ними нет). Обе версии написаны на Delphi, упакованы UPX 3.95 (x64) и PeCompact 2.20 (x86). Наши коллеги из Proofpoint и Trend Micro ранее представляли анализ особенностей распространения и работы этого бэкдора. Арсенал возможностей нашего образца во многом сходится с тем, что уже известно: в частности, не изменился алгоритм расшифровки используемых строк (шифр Виженера):

Арсенал возможностей нашего образца во многом сходится с тем, что уже известно: в частности, не изменился алгоритм расшифровки используемых строк (шифр Виженера):

Интересно, что шифрование реализовано не для всех строк: например, адреса управляющих доменов и веб-ссылок с дополнительными компонентами остаются в открытом виде:

Незашифрованные домены и веб-ссылкиПри обращении к одной из таких ссылок (hxxp://letitbe.icu/2.txt) происходит загрузка зашифрованного файла (MD5: 0528104f496dd13438dd764e747d0778). При анализе конца файла в шестнадцатеричном редакторе можно заметить частые повторения значения байта 0x09:

Повторение байта 0x09 в скачанном файлеПовторяющиеся значения байта — частый признак применения однобайтового XOR в качестве шифрования. В данном случае эта теория подтверждается кодом:

Функция шифрования однобайтовым XORПередача однобайтового значения в функцию XOR в качестве аргументаВ результате расшифровки мы получим ZIP-архив со следующим содержанием:

Содержимое расшифрованного ZIP-архива

Все файлы представляют собой легитимное ПО для удаленного управления ПК NetSupport Manager, которое не раз использовалось злоумышленниками из различных группировок.

Один из файлов (client32.ini) представляет собой конфигурационный файл, в котором указан адрес промежуточного шлюза, через который ПК жертвы будет соединяться со злоумышленниками:

Адрес злоумышленников в качестве шлюза NetSupport ManagerТакая опция имеет смысл в случае, если жертва находится за межсетевым экраном, а доступ в интернет ограничивается по портам. Для корректной работы в интернете требуется открыть доступ по крайней мере к двум портам, 80 (HTTP) и 443 (HTTPS), поэтому вероятность успешного соединения повышается.

В сентябре 2019 года мы обнаружили несколько аналогичных образцов ServHelper с существенно ограниченным набором возможностей. На примере одного из них (MD5: 5b79a0c06aec6126364ce1d5cbfedf66): среди ресурсов исполняемого PE-файла находятся зашифрованные данные со схожим характерным признаком в виде повторяющегося байта:

Зашифрованные данные в ресурсах ServHelper

Это вновь «заксоренный» одним байтом ZIP-архив, в котором находятся те же самые компоненты NetSupport Manager, правда на этот раз с другим промежуточным шлюзом: 179[. ]43.146.90:443.

]43.146.90:443.

Выводы

В этой статье мы рассмотрели один из вариантов доставки и использования бэкдора группы TA505 — ServHelper. Кроме любопытных особенностей, предшествующих работе основного компонента (например, обхода UAC и повышения привилегий), мы заметили интересные метаморфозы основного бэкдора: базовая функциональность (кража данных, шпионаж и выполнение команд) дополнилась встраиванием еще одного инструмента для удаленного управления ПК — NetSupport RAT. Кроме этого, новые версии ServHelper уже не имели ключевых возможностей, делающих его полноценным бэкдором: теперь он выполняет только роль промежуточного дроппера для установки NetSupport RAT. Вероятно, злоумышленники нашли такой подход более эффективным как с точки зрения разработки, так и в плане возможности обнаружения. Однако список инструментов группы, представляющих для нас интерес, на этом не заканчивается.

Автор: Алексей Вишняков, Positive Technologies

IOCs

hxxp://185. 225.17.175/wrkn157.exe — веб-ссылка, с которой загружался NSIS-дроппер

225.17.175/wrkn157.exe — веб-ссылка, с которой загружался NSIS-дропперd2a062ca772fa3ace7c7edadbd95eaf7 — изначальный NSIS-дроппер

0cacea3329f35e88a4f9619190e3746f — PowerShell-дроппер shipkat.ps1

fb609b00e29689db74c853ca7d69f440 — CRYPTBASE.dll (x86)

843288a35906aa90b2d1cc6179588a26 — CRYPTBASE.dll (x64)

445cd6df302610bb640baf2d06438704 — hlp11.dat (x86)

083f66cc0e0f626bbcc36c7f143561bd — hlp11.dat (x64)

40bae264ea08b0fa115829c5d74bf3c1 — hlp12.dat (x86)

ac72ab230608f2dca1da1140e70c92ad — hlp12.dat (x64)

07f1dc2a9af208e88cb8d5140b54e35e — hlp13.dat

1690e3004f712c75a2c9ff6bcde49461 — rdpclip.exe

dc39d23e4c0e681fad7a3e1342a2843c — rfxvmt.dll

ServHelper C2:

179[.]43.156.32

185[.]163.45.124

185[.]163.45.175

185[.]225.17.150

185[.]225.17.169

185[.]225.17.175

185[.]225.17.98

195[.]123.221.66

195[.

]123.246.192

]123.246.19237[.]252.8.63

94[.]158.245.123

94[.]158.245.154

94[.]158.245.232

fdguyt5ggs[.]pw

foxlnklnk[.]xyz

gidjshrvz[.]xyz

letitbe[.]icu

pofasfafha[.]xyz

0528104f496dd13438dd764e747d0778 — зашифрованный ZIP-архив с NetSupport RAT

Компоненты NetSupport Manager:

953896600dfb86750506706f1599d415 — cksini.exe

8d9709ff7d9c83bd376e01912c734f0a — client32.exe

2d3b207c8a48148296156e5725426c7f — HTCTL32.DLL

0e37fbfa79d349d672456923ec5fbbe3 — msvcr100.dll

26e28c01461f7e65c402bdf09923d435 — nskbfltr.inf

88b1dab8f4fd1ae879685995c90bd902 — NSM.ini

7067af414215ee4c50bfcd3ea43c84f0 — NSM.LIC

dcde2248d19c778a41aa165866dd52d0 — pcicapi.dll

a0b9388c5f18e27266a31f8c5765b263 — PCICHEK.DLL

00587238d16012152c2e951a087f2cc9 — PCICL32.DLL

2a77875b08d4d2bb7b654db33a88f16c — remcmdstub.exe

eab603d12705752e3d268d86dff74ed4 — TCCTL32.

DLL

DLL185[.]225.17.66:443 — NetSupport RAT GatewayAddress

5b79a0c06aec6126364ce1d5cbfedf66 — ServHelper с архивом NetSupport RAT

179[.]43.146.90:443 — NetSupport RAT GatewayAddress

vb.net – Сложность при кодировании шифра Виженера

спросил

Изменено 3 года, 3 месяца назад

Просмотрено 69 раз

Я пытаюсь следовать учебнику по созданию шифра Виженера.

Однако я сталкиваюсь с ошибкой при вводе любой клавиши, так как она выдает ошибку о том, что она находится за пределами диапазона.

Кто-нибудь может мне помочь?

Функция VigNere (ByVal Txtstring As String, ByVal key As String, ByVal encrypt As Boolean) As String

Затемнить результат As String = ""

Dim temp As String = ""

Dim j как целое число = 0

Для i As Integer = 0 To Txtstring. Length

Если Char.IsLetter(ключ(j)) Тогда

Если Txtstring(i) <> " " И Char.IsLetter(Txtstring(i)) Тогда

Если j = key.Length Тогда

j = 0

Конец, если

темп += клавиша (j)

j += 1

Еще

temp += Txtstring(i)

Конец, если

Еще

j += 1

Если (j >= key.Length) Тогда

j = 0

Конец, если

я -= 1

Конец, если

Следующий

Для i As Integer = 0 To Txtstring.Length - 1

Dim N как целое число

Dim NewAscii как целое число

Если Char.IsLetter(Txtstring(i)) Тогда

Если Char.IsLower(temp(i)) Тогда

N = Asc(temp(i)) - Asc("a")

ElseIf Char.IsUpper(temp(i)) Then

N = Asc(temp(i)) - Asc("A")

Конец, если

Если зашифровать Тогда

NewAscii = N + Asc (Txtstring (i))

Еще

NewAscii = 26 - N + Asc(Txtstring(i))

Конец, если

Если (NewAscii > Asc("z") И Char.

Length

Если Char.IsLetter(ключ(j)) Тогда

Если Txtstring(i) <> " " И Char.IsLetter(Txtstring(i)) Тогда

Если j = key.Length Тогда

j = 0

Конец, если

темп += клавиша (j)

j += 1

Еще

temp += Txtstring(i)

Конец, если

Еще

j += 1

Если (j >= key.Length) Тогда

j = 0

Конец, если

я -= 1

Конец, если

Следующий

Для i As Integer = 0 To Txtstring.Length - 1

Dim N как целое число

Dim NewAscii как целое число

Если Char.IsLetter(Txtstring(i)) Тогда

Если Char.IsLower(temp(i)) Тогда

N = Asc(temp(i)) - Asc("a")

ElseIf Char.IsUpper(temp(i)) Then

N = Asc(temp(i)) - Asc("A")

Конец, если

Если зашифровать Тогда

NewAscii = N + Asc (Txtstring (i))

Еще

NewAscii = 26 - N + Asc(Txtstring(i))

Конец, если

Если (NewAscii > Asc("z") И Char. IsLower(Txtstring(i))) Или (NewAscii > Asc("Z") И Char.IsUpper(Txtstring(i))) Тогда

Новый Ascii -= 26

Конец, если

Еще

NewAscii = Asc (Txtstring (i))

Конец, если

результат += Chr(NewAscii)

Следующий

Возвращаемый результат

Конечная функция

IsLower(Txtstring(i))) Или (NewAscii > Asc("Z") И Char.IsUpper(Txtstring(i))) Тогда

Новый Ascii -= 26

Конец, если

Еще

NewAscii = Asc (Txtstring (i))

Конец, если

результат += Chr(NewAscii)

Следующий

Возвращаемый результат

Конечная функция

- vb.net

- Вигенер

3

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Криптология – Болтовня – Шеф Delphi

Шеф ДельфиЭйн

1

Мой друг дал мне код для взлома. Он предлагает 100 долларов первому, кто его взломает. Я не жду, что он заплатит, но я хочу видеть выражение его лица. Это однобуквенный код замены, и я не думаю, что он достаточно умен, чтобы попробовать что-то слишком сложное. Опять же, это может быть куча дерьма, но я сомневаюсь в этом. Любая помощь напрямую и / или программы дешифрования для такого кода будут оценены.

plowpn bqn fuul kgcuuwf fzqfgop zqw oqw owb zirl wn lgrwl buuconac nwg sr

Есть у вас.

c-squared_2006

2

Одна буква как по одной в каждом слове или одна буква решает все?

Темный джедай613

3

у — гласная.

w, вероятно, гласная.

q, вероятно, гласная.

Эйн

4

Я думаю u=o

система

5

да, это действительно сбивает с толку, ха-ха

Бемис

6

Если U в нем означает другую гласную, то это будет e. Е — наиболее часто используемая буква в английском языке, и таких букв много. Кроме того, e часто используется в дульдах, как Us в шифровании.

Е — наиболее часто используемая буква в английском языке, и таких букв много. Кроме того, e часто используется в дульдах, как Us в шифровании.

система

7

Прежде чем мы поговорим об этом, не могли бы вы рассказать нам, каков опыт вашего друга в криптологии, если таковой имеется?

[удалено, ранее рассматривалось различие между открытым и закрытым ключами шифрования (не имеет значения)] Поскольку строка короткая, скорее всего, сработает несколько возможностей.

Короче говоря, я хочу сказать, что, хотя я и попробую (и я дам его некоторым друзьям, которые гораздо лучше разбираются в компьютерах, чтобы они могли попробовать), если ваш у друга есть хорошее представление о том, что они делают, это может занять некоторое время [неясная ссылка на последовательность кодирования больше не актуальна] Дополнительная информация о коде может сократить процесс.

Вариант расшифровки — использование атаки по словарю на зашифрованный текст. Это означает, что вы находите список всех 8-буквенных слов, а затем смотрите, какие из них соответствуют правилам для «buuconac». эти правила будут такими:

– вторая и третья буквы одинаковы (только в этом случае, потому что это код замены букв)

– четвертая и последняя буквы одинаковы (опять же, только в этом случае)

– нет другие буквы одинаковые

– зашифрованный текст «a» встречается в строке один раз, поэтому, скорее всего, это не обычная буква (перечислены в порядке от наиболее часто встречающихся к наименее часто встречающимся, в английском языке порядок букв следующий: «E T A O N I S R H D L U F C M W P G Y B V K X J Q Z », источник: Enchanted Mind, Cryptography)

Прилагаю мои результаты (на данный момент) после поиска (визуально и кратко, так что могут быть небольшие ошибки) среди 2000 наиболее распространенных слов английского языка для некоторых длинных строк зашифрованного текста. Надеюсь это поможет! (Я опубликую свои результаты позже, когда добьюсь реального прогресса)

Надеюсь это поможет! (Я опубликую свои результаты позже, когда добьюсь реального прогресса)

Ein

8

Получается лучше, чем я ожидал. Насколько я знаю, это началось как шутка, и один мой друг сказал: «Ну и дела, думаю, я тоже сделаю один из них!» Другими словами, я не ожидаю никаких трюков. Скорее всего, он просто заменял (последовательно) одну букву на другую. Атака по словарю — это то, что я имею в виду, но у меня не было никакого программного обеспечения для этого. Я также считаю, что он использовал только стандартный английский язык, что означает отсутствие странных написаний и т. д.

Спасибо всем, кто старается! Особенно Мгринли.

система

9

Я просматривал информацию в треде на сегодняшний день, когда до меня дошло, что есть еще несколько подсказок для расшифровки этого, на которые я хотел бы указать всем остальным, чтобы сэкономить вам время.

– любые повторяющиеся символы могут позволить вам быстро расшифровать сообщение после того, как вы разгадаете одну букву, но последовательные повторы более ценны в начальном процессе

-bqn,zqw,oqw, owb и nwg — разные трехбуквенные слова. Как только я закончу еще немного работы, я проверю их, но помните, что когда вы, по сути, расшифровываете что-либо методом грубой силы, играть догадками нормально. Если у вас есть предположение для одной буквы, перепишите строку под оригиналом и работайте с нее не менее 10 минут, но не более 1 часа, если у вас нет на то причины. Этот bwn оканчивается на «n» (см. следующий пункт «n»)

. Все эти различия имеют большое значение, потому что вы можете сравнить зашифрованный текст с открытым текстом, чтобы получить список возможностей.

– в слове «зирл» есть хотя бы одна гласная. Предположение, но довольно надежное.

– «sr» тоже должен содержать гласную. Опять же, довольно безопасное предположение.

– «wn и sr» имеет ограниченное количество или разумных комбинаций, «is, an, no, be, if, of» — это хороший список, с которого можно начать угадывать. Если это полное предложение, то sr имеет еще более ограниченное число возможностей. Скорее всего, w действительно гласная, но если вы не уверены, всегда уточняйте свои утверждения.

Важно – Я накосячил в своем исходном .doc (хе-хе 😮 извините), информация в нем верна, но в исходной строке есть одна ошибка и два пропуска (так бывает, когда вы работаете над двумя проектами AP и проект, пока вы печатаете.

– если мы предполагаем, что u, w и q являются гласными, как указано другими в этой теме, «kgcuuwf» имеет строку из трех гласных, что сужает поиск

– зашифрованный текст «n “скорее всего согласная

И эти проекты снова звонят мне, так что я должен вернуться к работе. А пока удачи с этим!

А пока удачи с этим!

P.S. В Google есть несколько списков слов, если вы копаетесь в грязи (некоторые полезные URL-адреса приведены ниже), но я также не смог найти программу, вам просто нужно сесть и посвятить час или около того, чтобы просто проверить одну последовательность на наличие возможностей и как только вы получите две или три последовательности, вы можете сравнить их, чтобы сузить их из этих списков. (т. е. сначала я поместил все эти слова в свой список .doc в список возможных, а затем на втором проходе, когда были только они, удалил несколько.)

URL-адреса:

http://dictionary.new-frontier.info/ w/By_word_length_(самая длинная)

http://www1.harenet.ne.jp/~waring/vocab/wordlists/1-2000.txt

http://www.enchantedmind.com/html/creativity/techniques/creative_cryptography.html

http:// www.multicentric.com/wapi/mctxwapi.dll/getObject?MID=MCENTRIX&ObjID=84 (программа, разбираться не хотелось)

http://www.sedl.org/reading/topics/exception.html (используйте список слогов)

Elgin_Clock

10

Можете ли вы хотя бы получить подтверждение, что это так:

A) Самое главное, подходит для этих форумов, если кто-то решит эту проблему

B) Не так важно, но было бы неплохо узнать, было ли это реальным утверждением или предложением , или фраза, а не просто набор случайных слов.

эльрабин

11

Я не думаю, что это шифр с прямой подстановкой. Причина: Есть много слов из 3 букв, и они, кажется, не сочетаются друг с другом. «q» появляется как вторая буква в 3 из этих слов. Я не могу придумать 3 (разных) трехбуквенных слова, которые имеют одну и ту же среднюю букву. Кроме того, q появляется только один раз в остальной части шифра.

Это наводит меня на мысль, что этот код был сгенерирован каким-то другим методом. Я думаю, что это подпадает под шифр Виженера (полиалфавитный шифр), где ключевое слово используется для смещения букв.

Я думаю, что это подпадает под шифр Виженера (полиалфавитный шифр), где ключевое слово используется для смещения букв.

Кэти

12

Если u — гласная, то, вероятно, это не u, i, y или a. Вы не найдете много двойников этих слов в английском языке. Это оставляет u быть o или e. Бемис или Эйн, вероятно, правы.

Либо s, либо r, вероятно, гласная

Если s — гласная, то, вероятно, нет r

Если r — гласная, то, вероятно, нет

Либо w, либо n, вероятно, гласная Если n — гласная, w, вероятно, нет.

Автор: DarkJedi613

u — гласная.

w, вероятно, гласная.

q, вероятно, гласная

Я собираюсь сказать, что более вероятно, что w не гласная. Вы вряд ли получите двойную гласную, а затем другую гласную в слове, как в «kgcuuwf». Это делает весьма вероятным, что n — гласная.

Это делает весьма вероятным, что n — гласная.

Та часть, что выше, почти логична, теперь мы находимся в области настоящих догадок.

Р, скорее всего, не гласная. Большинство слов, оканчивающихся на гласную, не имеют перед собой второй гласной. Еще меньше из них начинаются на ту же букву. как в «пахать».

В слове «цирл» есть гласная. Все было бы проще, если бы это было r (также встречается в «sr»), но это не гарантия.

Большие слова делятся на слоги. Основными правилами для этого являются разделение между двумя негласными или, если нет места, где вы можете сделать это после гласной и перед негласной. Многосложных слов, состоящих из слогов более 5 букв, немного. Также не так много односложных слов длиннее 7 букв. Это делает весьма вероятным, что «fzqfgop» — это двухсложное слово. Если p не гласная, а q может быть гласной, то весьма вероятно, что f не гласная.

Если w не гласная, то можно многое сказать о «oqw» и «owb». Либо о — гласная, либо о и/или б — гласные. Когда вы смотрите на «plowpn», «buuconac», «bqn», более вероятно, что o — это гласная, а не b. B заставит тройную гласную в «buuconac», но o похоже, что это может работать в слогах. Q выглядит как гласная из других слов.

Когда вы смотрите на «plowpn», «buuconac», «bqn», более вероятно, что o — это гласная, а не b. B заставит тройную гласную в «buuconac», но o похоже, что это может работать в слогах. Q выглядит как гласная из других слов.

У нас должно быть 6 вещей, которые соответствуют правилам гласных: a e i o u, а затем y — гласная «может быть», которая имеет значение только тогда, когда мы находим ее в конце слова.

u — гласная

s или r — вероятно гласная

n — вероятно гласная

q — вероятно гласная

o — вероятно гласная

r и n могут быть y, но они также появляются в середине слов, поэтому это маловероятно. Те, что выше, вероятно, пять гласных. Также один из них появляется в каждом слове, если вы используете r вместо s. Это делает последние гласные u, r, n, q и o.

система

13

эльрабин:

Я не думаю, что это шифр с прямой подстановкой.

Причина: Есть много слов из 3 букв, и они, кажется, не сочетаются друг с другом. «q» появляется как вторая буква в 3 из этих слов. Я не могу придумать 3 (разных) трехбуквенных слова, которые имеют одну и ту же среднюю букву. Кроме того, q появляется только один раз в остальной части шифра.

Это наводит меня на мысль, что этот код был сгенерирован каким-то другим методом. Я думаю, что это подпадает под шифр Виженера (полиалфавитный шифр), где ключевое слово используется для смещения букв.

Сначала я тоже так считал, но в исходном посте говорится, что это замена одной буквы. Если бы этого не было сказано, я бы подумал, что кодер только что использовал один из онлайн-апплетов, похожих на машины-загадки, для записи последовательности.

Майк

14

Ты уверен, что он не стукнулся головой о клавиатуру и не отправил тебя на погоню?

евулиш

15

Я немного поиграл с этим и сделал что-то для сопоставления с образцом /usr/share/dict/words, и есть очень-очень мало слов, которые могут составить некоторые из этих скремблированных слов, а слова, которые они составляют, не очень хорошо вписывается во все остальное. Есть ли вероятность, что слова перевернуты? И в порядке популярности в склепе, порядок букв такой: W(13%) U(10%) N(8%) O L(6%) F G Q B(5%) C P R Z A(1%) I K S. Недостаточно букв, чтобы получить точную информацию, так что многие проценты одинаковы, поэтому это не совсем точно. Если вам, ребята, нужен импульс, вот возможности, которые я нашел для «buuconac».

базовое слово: 01123452

соответствие: аггероза (01123452)

соответствие: аллеит (01123452)

соответствие: аммелид (01123452)

соответствие: аммелин (01123452)

соответствие: аннексив (0112) 3452)

совпадение: пристройка (01123452)

совпадение : appetize (01123452)

совпадение: apprizer (01123452)

совпадение: утверждающий (01123452)

совпадение: Arretine (01123452)

совпадение: сборка (01123452)

совпадение: закладка (01123452) 9001 1 совпадение: bookrack (01123452)

совпадение: енотовая шкура (01123452)

матч: оленьей шерсти (01123452)

совпадение: Errantia (01123452)

совпадение: Essenize (01123452)

совпадение: опора для ног (01123452)

совпадение: подставка для ног (01123452)

совпадение: иррелейт (01123452)

совпадение: килевая тяга (011234 52)

матч: Оббенит (01123452)

соответствие: occlusal (01123452) соответствие

: олленит (01123452) соответствие

: осетинский (01123452) соответствие

: rootfast (01123452) соответствие

: соответствие rootwalt (01123452) соответствие

: seedbird (01123452)

совпадение: Уббенит (01123452)

совпадение : unnestle (01123452)

match: переплёт (01123452) 9Соответствие 0011: woodgeld (01123452) Соответствие

: Woodland (01123452) Соответствие

: Woodshed (01123452) Соответствие

: Woodyard (01123452)

Судя по всем этим совпадениям, есть хороший шанс, что U = O. Наиболее распространенные слова, кажется, используют его.

Наиболее распространенные слова, кажется, используют его.

евулиш

16

Хорошо, я сдаюсь на ночь, потому что мне больше не хочется возиться! Я попытался прогнать кучу слов через то, что я написал как вперед, так и назад, и оба способа привели к ложному ответу (либо несколько ДЕЙСТВИТЕЛЬНО странных слов, либо вообще ни слова). Если вы хотите увидеть, что я сделал, посетите http://www.mehh.net/phpstuff/compare.full.phps. Вы не сможете запустить его на моем сервере, потому что он затянет его на несколько часов одним нажатием. Если вы хотите поиграть с ним, вам придется засорить свою собственную систему. Что-то вроде http://localhost/compare.full.php?0=buuconac&1=kgcuuwf найдет слова, которые подходят к обеим этим буквам. узоры. Вы можете добавить больше (добавить &2=что угодно и так далее). Может я что-то не так сделал, но я уверен, что он работает правильно. Если здесь не были заменены пробелы и знаки препинания, я буду считать, что это подделка. Мой словарь составляет около 100 000 слов, и я вполне уверен в своем коде… поэтому тот факт, что он ничего мне не возвращает, заставляет меня усомниться в достоверности крипты.

Может я что-то не так сделал, но я уверен, что он работает правильно. Если здесь не были заменены пробелы и знаки препинания, я буду считать, что это подделка. Мой словарь составляет около 100 000 слов, и я вполне уверен в своем коде… поэтому тот факт, что он ничего мне не возвращает, заставляет меня усомниться в достоверности крипты.

(Пара заметок об этом PHP, потребовалось почти 20 минут, чтобы сравнить все слова из 2 и 3 букв на моем G4 1,25 ГГц. Было бы быстрее, если бы вы использовали PHP5 и раскомментировали первую функцию. Это было бы намного быстрее, если вы переписали его на C. Это полностью убило мой p133.)

О, и пример вывода здесь: http://www.mehh.net/phpstuff/output.txt (из использования: http://localhost /compare.full.php?0=buuconac&1=kgcuuwf&2=fuul&3=fzqfgop)

Ein

17

МайкВасХере05:

Ты уверен, что он не стукнул головой по клавиатуре и не отправил тебя на погоню?

Он записал его на листке тетради, и в оригинале было несколько исправлений. Он также сказал мне, что это была единственная замена. Я не думаю, что он такой уж хитрый, но я еще раз поговорю с ним завтра.

Он также сказал мне, что это была единственная замена. Я не думаю, что он такой уж хитрый, но я еще раз поговорю с ним завтра.

Я также дважды проверю уместность сообщения.

Еще раз спасибо тем, кто потратил на это время!

Кэти

18

Что ж, это делает список из пяти гласных неверным… u, r, n, q, o… извините за это, ребята

Однако довольно точно известно, что u — это гласная, что сужает опубликованный список до

соответствия : оленьей шерсти (01123452)

совпадение: опора для ног (01123452)

совпадение: подножка (01123452)

совпадение: килевая тяга (01123452)

соответствие: rootfast (01123452)

соответствие: rootwalt (01123452)

соответствие: seedbird (01123452)

соответствие: woodbind (01123452)

соответствие: woodgeld (01123452)

соответствие: woodland (01123452)

матч: дровяной сарай (01123452)

match: woodyard (01123452)

В этом случае либо «n», либо «a» будут гласными в языке buuconac.

В свойствах задачи прописан путь до исполняемого файла с использованием переменной среды %windir%. Значение переменной среды можно изменить (например, указать запуск PowerShell-скрипта), тогда запуск задачи приведет к исполнению PowerShell-скрипта с правами администратора без предупреждения UAC.

В свойствах задачи прописан путь до исполняемого файла с использованием переменной среды %windir%. Значение переменной среды можно изменить (например, указать запуск PowerShell-скрипта), тогда запуск задачи приведет к исполнению PowerShell-скрипта с правами администратора без предупреждения UAC. Затем запускается системная утилита sysprep.exe, которая загрузит ранее распакованную DLL-библиотеку, а она, в свою очередь, выполнит вспомогательный сценарий. В результате PowerShell-скрипт будет перезапущен с правами администратора без предупреждения UAC.

Затем запускается системная утилита sysprep.exe, которая загрузит ранее распакованную DLL-библиотеку, а она, в свою очередь, выполнит вспомогательный сценарий. В результате PowerShell-скрипт будет перезапущен с правами администратора без предупреждения UAC.

Length

Если Char.IsLetter(ключ(j)) Тогда

Если Txtstring(i) <> " " И Char.IsLetter(Txtstring(i)) Тогда

Если j = key.Length Тогда

j = 0

Конец, если

темп += клавиша (j)

j += 1

Еще

temp += Txtstring(i)

Конец, если

Еще

j += 1

Если (j >= key.Length) Тогда

j = 0

Конец, если

я -= 1

Конец, если

Следующий

Для i As Integer = 0 To Txtstring.Length - 1

Dim N как целое число

Dim NewAscii как целое число

Если Char.IsLetter(Txtstring(i)) Тогда

Если Char.IsLower(temp(i)) Тогда

N = Asc(temp(i)) - Asc("a")

ElseIf Char.IsUpper(temp(i)) Then

N = Asc(temp(i)) - Asc("A")

Конец, если

Если зашифровать Тогда

NewAscii = N + Asc (Txtstring (i))

Еще

NewAscii = 26 - N + Asc(Txtstring(i))

Конец, если

Если (NewAscii > Asc("z") И Char.

Length

Если Char.IsLetter(ключ(j)) Тогда

Если Txtstring(i) <> " " И Char.IsLetter(Txtstring(i)) Тогда

Если j = key.Length Тогда

j = 0

Конец, если

темп += клавиша (j)

j += 1

Еще

temp += Txtstring(i)

Конец, если

Еще

j += 1

Если (j >= key.Length) Тогда

j = 0

Конец, если

я -= 1

Конец, если

Следующий

Для i As Integer = 0 To Txtstring.Length - 1

Dim N как целое число

Dim NewAscii как целое число

Если Char.IsLetter(Txtstring(i)) Тогда

Если Char.IsLower(temp(i)) Тогда

N = Asc(temp(i)) - Asc("a")

ElseIf Char.IsUpper(temp(i)) Then

N = Asc(temp(i)) - Asc("A")

Конец, если

Если зашифровать Тогда

NewAscii = N + Asc (Txtstring (i))

Еще

NewAscii = 26 - N + Asc(Txtstring(i))

Конец, если

Если (NewAscii > Asc("z") И Char. IsLower(Txtstring(i))) Или (NewAscii > Asc("Z") И Char.IsUpper(Txtstring(i))) Тогда

Новый Ascii -= 26

Конец, если

Еще

NewAscii = Asc (Txtstring (i))

Конец, если

результат += Chr(NewAscii)

Следующий

Возвращаемый результат

Конечная функция

IsLower(Txtstring(i))) Или (NewAscii > Asc("Z") И Char.IsUpper(Txtstring(i))) Тогда

Новый Ascii -= 26

Конец, если

Еще

NewAscii = Asc (Txtstring (i))

Конец, если

результат += Chr(NewAscii)

Следующий

Возвращаемый результат

Конечная функция

Причина: Есть много слов из 3 букв, и они, кажется, не сочетаются друг с другом. «q» появляется как вторая буква в 3 из этих слов. Я не могу придумать 3 (разных) трехбуквенных слова, которые имеют одну и ту же среднюю букву. Кроме того, q появляется только один раз в остальной части шифра.

Причина: Есть много слов из 3 букв, и они, кажется, не сочетаются друг с другом. «q» появляется как вторая буква в 3 из этих слов. Я не могу придумать 3 (разных) трехбуквенных слова, которые имеют одну и ту же среднюю букву. Кроме того, q появляется только один раз в остальной части шифра.