Виды защищаемой информации

Информация бывает аккустическая и сигнальная (объемно-видовая, аналого-цифровая). Физическая форма определяет характер информационных угроз, технологию и сценарий их развития, возможности и способности орг.-техн. противодействия. Термин “сигнальна информация” охватывает широкое множество схем информационного общения. Это зрительное наблдение, визуально-письменная информация в виде документов, в физической форме или передаваемых по каналам связи в форме сигналов. Графические или чертежные материалы, символьно-цифровая информация на различных носителях, информация в виде образцов материалов и изделий. Необходимо дальнейшее видовое дробление понятия “сигнальная информация”. Утечка речевой инф. может произойти с использованием технических средств. Реальная опасность угроз зависит от показателей качества фиксируемой речевой информации и прежде всего уровень громкости. Наиболее распространенные виды каналов получ. сигнальной информации –

Возможности визуального

контроля оцениваются величиной пропускной

способности человеческого глаза. Она

опред. числом элементов пространственного

разрешения в угловом поле глаза, частотой

смены кадров, динамическим диапозоном

восприятия света глазом.

Возможности визуального

контроля оцениваются величиной пропускной

способности человеческого глаза. Она

опред. числом элементов пространственного

разрешения в угловом поле глаза, частотой

смены кадров, динамическим диапозоном

восприятия света глазом.Вторая разновидность сигнальной информации – АНАЛОГО-цифровая. Пример – перехват факсимильных сообщений о линиям телефонной связи. Оценим среднюю скорость перед. докум. и величину ср. объема инф. одного докум.

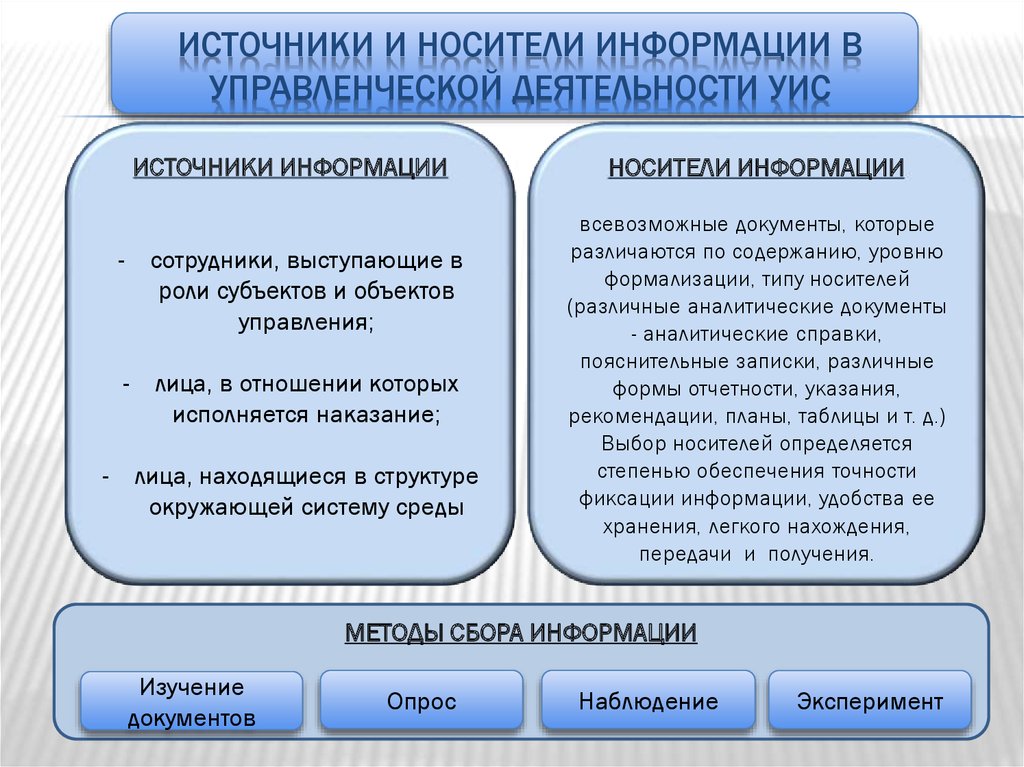

Виды источников и носителей информации

С

точки зрения ЗИИ ее источником являются

субъекты и объекты, от кот. инф. может

поступить несанкционированному

получателю. Ценность информации опред.

информативностью субъекта. Осно. ист.

инф. явл. люди, документы, черновики,

материалы и технологическое оборудование,

продукция, интеллектуальные сердства

разраб. инф., измерительные датчики.

Носитель инф.: в редких случаях инф. от

ист. передается непосредственно

получателю, т.е. ист. сам переносит инф. в пространстве. Как правило для добывания

инф. между ист. и получателем существует

посредник – носитель инф. Он поволяет

органу разведки или злоумышленнику

получ. инф. дистанционно. Для этого инф.

источника должна содержаться на носителе.

=> носителями явл. мат. объекты,

обеспечивающие запись, хранение и

передачу информации в пространстве и

во времени. Носителями инф. являются

физ. поля, люди, мат. тела и элементарные

частицы. Информация содержится в

значениях параметров поля. Если поле

предст. собой волны, то инф. содержится

в амплитуде, частоте и фазе. Осн. носителем

инф. из элементарных частиц явл. электроны,

а также частицы радиоактивных веществ.

в пространстве. Как правило для добывания

инф. между ист. и получателем существует

посредник – носитель инф. Он поволяет

органу разведки или злоумышленнику

получ. инф. дистанционно. Для этого инф.

источника должна содержаться на носителе.

=> носителями явл. мат. объекты,

обеспечивающие запись, хранение и

передачу информации в пространстве и

во времени. Носителями инф. являются

физ. поля, люди, мат. тела и элементарные

частицы. Информация содержится в

значениях параметров поля. Если поле

предст. собой волны, то инф. содержится

в амплитуде, частоте и фазе. Осн. носителем

инф. из элементарных частиц явл. электроны,

а также частицы радиоактивных веществ.

Опасные сигналы и поля

Любое

сообщение можно описать с помощью 3х

основных параметров: динамический

диапозон, ширина спектров частот,

длительность передачи. Объекты, излучающие

сигналы содержат источники сигналов.

Если объект отражает поля внешних

источников, то он одноврем. является

источником сигн. и ист.

ПАРАЗИТНЫЕ СВЯЗИ И НАВОДКИ.

Характерны

для любых радио-эл. средств и проводов,

соединяющих их кабелей. Различают 3 вида

паразитных связей: гальваническая,

индуктивная и емкостная. 1) связь через

сопротивление. Возникает, когда по одним

цепям протекают токи разн. источников

сигналов. Происх. проникновение сигналов

в непредназначенные для них элементы

схемы. Сигналы, несущие конфеденциальную

информацию за счет гальванических

связей могут проникать в цепи, имеющие

внешний выход.

Паразитные,

инд. и емк. св. предст. собой физические

факторы, хар-ие влияние эл. и маг. полей,

кот. возн. в цепях любого функционирующего

радио-эл. средства на другие цепи в этом

или другом средстве. Паразитная

индуктивная связь проявляется след. образом – в пространстве,

окружающем эл. цепь, по кот. протекает

эл. ток возн. пост. или перем. магн. поле

с частотой ν. В соседн. проводниках

находящихся в маг. поле возникает ЭДС

индукции E=I*M,

где M

– взаминая индуктивность, M

~ индуктивности влияющ. др. на др. эл-ов

цепи и обратно проп. расст. между

проводниками. Емкостная паразитн. св.

возн. между любыми элементами схемы, а

также точками схемы и корпусом. Емкостная

связь зависит от геометрических размеров

эл-ов цепи и расст. между ними. Под

паразитной наводкой понимается передача

электрич. сигн. из одного элемента

радио-устройства в другой, не предусмотренная

схемой и конструкцией. Наводки создают

угрозу безоп.

виды и способы, этапы, системы, контроль

В современном мире ведение бизнеса напрямую связано с хранением и обменом определенной информацией, которая в свою очередь нуждается в сохранении конфиденциальности и тщательной защите.

Порой собственных ресурсов предприятия бывает недостаточно, для того чтобы обеспечить надежную защиту и сохранность данных. Профессиональная разработка и установка систем, контролирующих и предотвращающих утечку информации и ее использование, обеспечит бесперебойную и безубыточную работу предприятия.

Содержнание:

- Виды и способы защиты информации

- Этапы защиты информации

- Системы защиты информации

- Контроль и управление

Виды и способы защиты информации

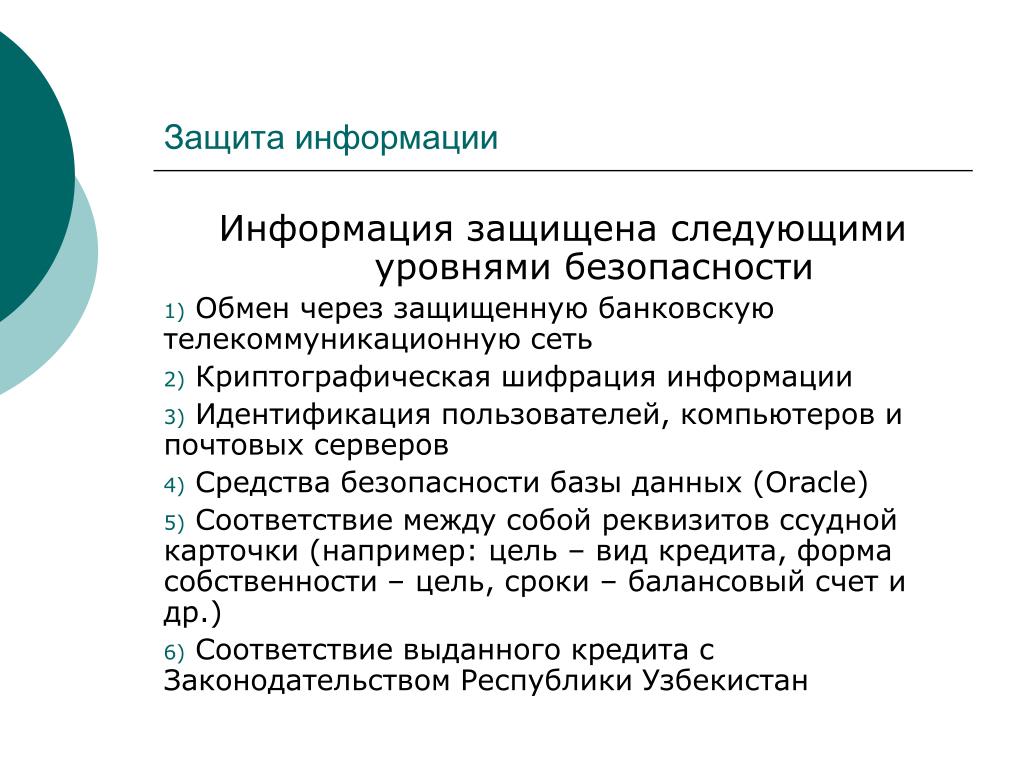

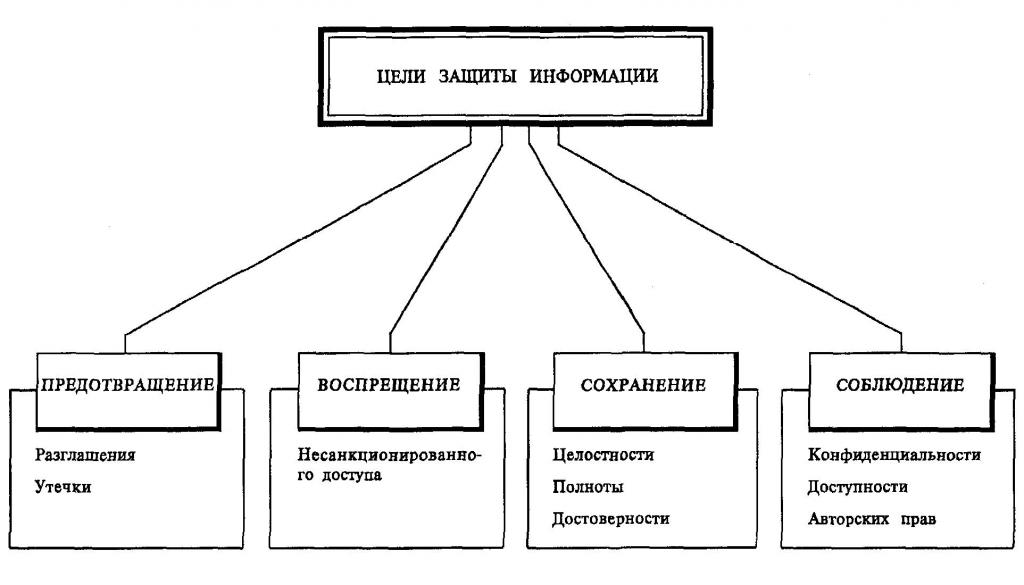

Согласно Государственному стандарту Р 50922-2006, защита информации – это деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий. Такая деятельность может быть:

Такая деятельность может быть:

- правовой, регулирующей защиту информации путем разработки правовых норм и документов, а так же надзор и контроль над их исполнением;

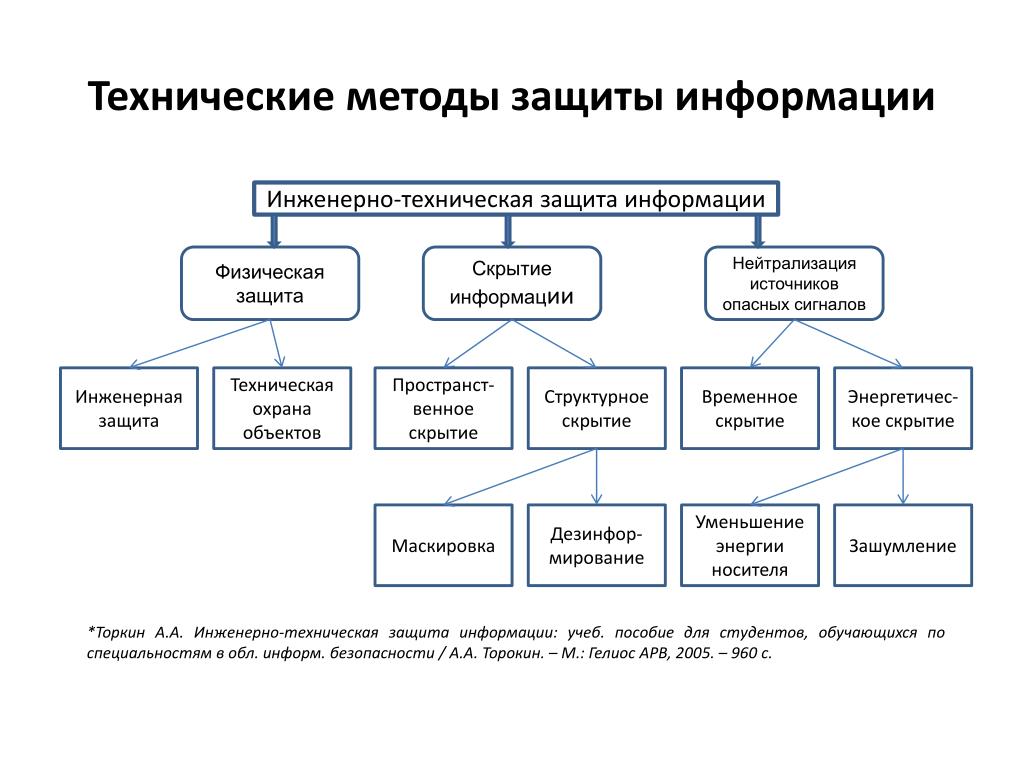

- технической – путем использования программного обеспечения;

- криптографической – путем преобразования информации;

- физической – посредством организационных мероприятий, препятствующих доступу к конфиденциальной информации.

Согласно действующему на территории России Федеральному законодательству, организация складского учета на предприятии должна происходить при соответствующем документальном оформлении каждой совершённой операции с ТМЦ.

При переходе на автоматизацию склада, многим сотрудникам порой сложно перестроится под новые правила и порядки. Поэтому руководителю важно правильно настроить работников на работу в новой системе. Более подробно об автоматизации склада читайте тут.

Компании, предоставляющие услуги по обеспечению информационной безопасности могут использовать совокупность способов или выбрать метод, необходимый для осуществления своей деятельности, так как подбор системы безопасности для каждой фирмы является индивидуальным.

Преимуществом комплексной защиты, безусловно, является ее целостность, возможность непрерывного осуществления контроля, разработка наилучшей по эффективности индивидуальной системы безопасности и качественной, быстрой адаптации на предприятии.

Этапы защиты информации

В связи со сложностью и различием структур предприятий и организаций, требующих информационной защиты, разработка концепции и предоставление услуг по обеспечению безопасности происходит с учетом всей специфики и особенностей фирмы.

Однако комплексный подход подразумевает под собой пошаговую методологическую работу, которая позволит обеспечить грамотную и профессиональную защиту. Можно выделить несколько основных принципов работы, составляющих основные методы разработки системы информационной безопасности предприятий:

- Проведение анализа и оценка состояния безопасности. Составление плана предполагаемых мероприятий.

- Разработка программного обеспечения, подготовка документации, моделирование системы управления информационной безопасностью

- Реализация политики безопасности, оснащение компании необходимым оборудованием и программным обеспечением, создание целостной организованной структуры службы безопасности, обучение персонала фирмы.

- Осуществление контроля, своевременное обновление программ, эффективное решение поставленных задач, анализ эффективности и объективная оценка работы системы безопасности.

Такой продуманный и профессиональный подход по предоставлению и обеспечению информационной безопасности гарантирует пресечение попыток взлома и проникновения к информационным данным, обеспечение непрерывной и бесперебойной работы по обмену данными между филиалами или отдельными подразделениями путем минимизации рисков проникновения любых вредоносных программ, вирусов и несанкционированного повреждения системы.

Системы защиты информации

После оценки информационной безопасности предприятия или банка необходимо внедрение защитных систем и специального технического оборудования.

Согласно опыту компаний, предоставляющих услуги по обеспечению информационной безопасности, основная доля утечки данных происходит по вине сотрудников компании. Обеспечение внутренней безопасности подразумевает:

- обучение и инструктаж сотрудников компании, что, в свою очередь, повышает производительность и эффективность работы;

- применение технических средств и использование специальных программ, позволяющих анализировать и контролировать передачу информации на съемные носители, отслеживать утечки информации путем сетевого или беспроводного соединения, создавать «защитный экран» внутренней корпоративной сети, предотвращая любые несанкционированные проникновения к доступу к конфиденциальной информации.

Политика внутренней безопасности позволяет избежать или максимально минимизировать возможные риски утечки информации по неосторожности или целенаправленных действий сотрудниками предприятия, что составляет 70-80% общих угроз.

Работа по выявлению и устранению утечек предполагает также создание и применение криптографических средств защиты, то есть корпоративного шифрования данных.

Компании, предоставляющие помощь по обеспечению информационной безопасности используют ряд программ, позволяющих не только безопасно передавать конфиденциальные данные, но и обеспечивают их сохранность и защищенность от нежелательных изменений и кражи на персональном компьютере.

Для открытия ООО в нужно обратиться в ОГРН для регистрационного номера и присвоения ИНН. Сведения о новом юридическом лице направляются в Пенсионный Фонд, Фонд обязательного медицинского страхования и Фонд социального страхования.

При выборе формы собственности, в которой планируется открытие бизнеса, многие выбирают индивидуальное предпринимательство.

Это объясняется тем, что в этом случае им потребуется минимальное количество документов, необходимых для открытия бизнеса. Подробности тут.

Ведение бизнеса подразумевает оформление, передачу и хранение множества документов, в том числе и бухгалтерской отчетности предприятия. Зачастую клиентская база и производимые расчеты склада являются строго конфиденциальной информацией, уязвимой не только для взлома, но и для постоянного хранения на носителях.

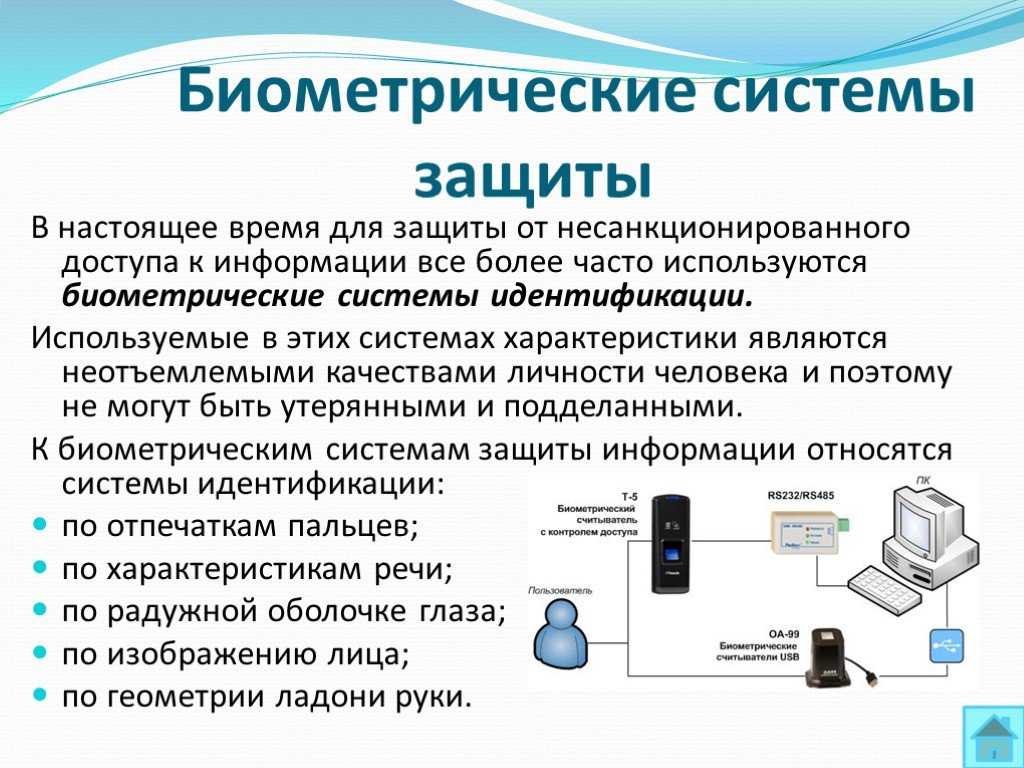

Внедрение средств по идентификации пользователей поможет значительно снизить риски несанкционированного проникновения. Обеспечение безопасности паролей, ЭЦП, использование ключей и специальная система кодов, разработанных компанией, является неотъемлемой частью обеспечения безопасности.

Контроль и управление

Услуги компании по обеспечению информационной безопасности предприятия во многих случаях представляют собой долгосрочное сотрудничество с компанией-заказчиком.

Необходимость управления и контроля систем, проверка и аудит работы, предоставление своевременной отчетности о возможных нарушениях, решение возникающих проблем – все это делает непрерывную и постоянную работу системы безопасности совершенно необходимой для компании.

Отчет о проделанной работе компании предоставляют в соответствии с требованиями строгой отчетности, ведения журнала записей учета текущих нарушений, выявления потенциальных опасностей и регистрации возможной утечки данных.

Оценка эффективности предоставляемых услуг строится на общем анализе безопасности, скорости и эффективности решения возникающих проблем и достижении поставленных целей. Важным критерием оценки являются полнота и достоверность предоставляемой отчетности.

Современные компании, предоставляющие услуги по обеспечению информационной безопасности, разрабатывают персональные системы контроля, программное обеспечение и шифровальные коды. Все разработки проходят тщательные испытания на предмет утечки или несанкционированного проникновения к доступу данными.

Появление новых вирусов, повреждающих носители информации, и новых систем взлома заставляют непрерывно работать над повышением эффективности защиты, разработкой более совершенных программ шифрования и блокировки утечки.

Применение качественного и высокотехнологичного оборудования, разработка улучшенных систем безопасности, грамотное обучение персонала и организованная система контроля способствуют безопасной работе предприятия с минимальным риском нарушения целостности информации и сохранения ее конфиденциальности. А это, в свою очередь, гарантирует высокую производительность работы фирмы и плодотворное ведение бизнеса.

Виды, источники и носители защищаемой информации

Вы можете изучить и скачать доклад-презентацию на тему Виды, источники и носители защищаемой информации. Презентация на заданную тему содержит 11 слайдов. Для просмотра воспользуйтесь проигрывателем, если материал оказался полезным для Вас – поделитесь им с друзьями с помощью социальных кнопок и добавьте наш сайт презентаций в закладки!

Презентации» Информатика» Виды, источники и носители защищаемой информации

Слайды и текст этой презентации

Слайд 1

Описание слайда:

Виды, источники и носители защищаемой информации

Слайд 2

Описание слайда:

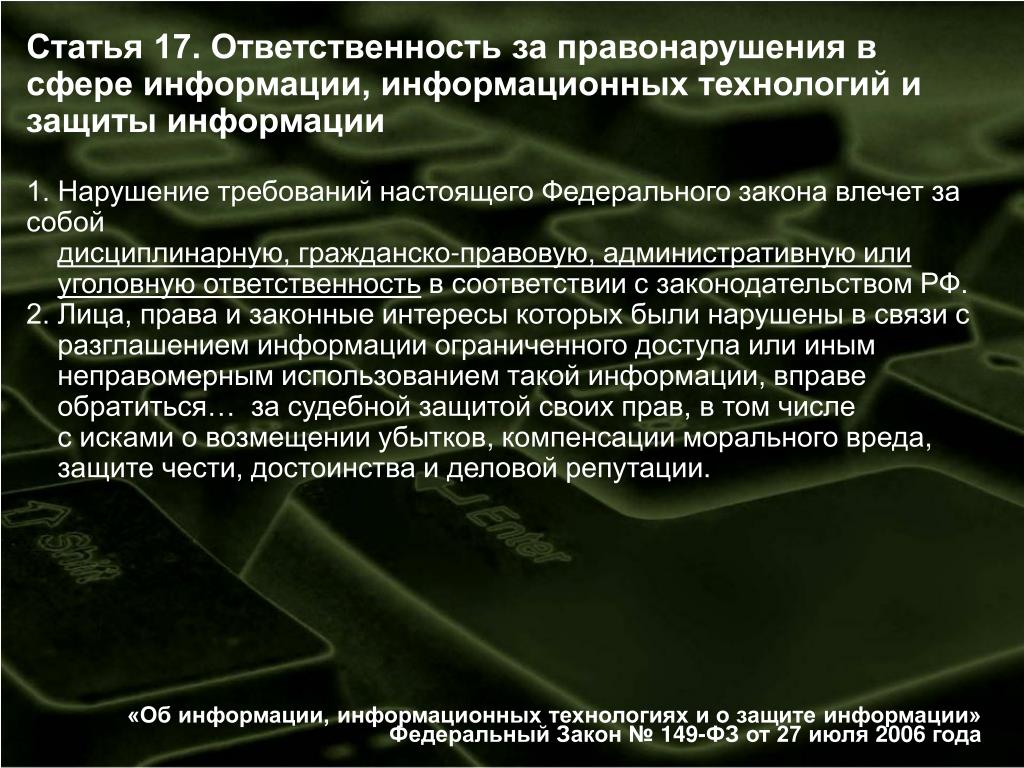

Приняты и введены в действие законы

«О государственной тайне»,

«Об информации, информатизации и защите информации»,

«О правовой охране программ для электронных вычислительных машин и баз данных»,

«Доктрина информационной безопасности Российской Федерации» и др.

Слайд 3

Описание слайда:

В законе РФ от 27 июля 2006 г. N 149-ФЗ «Об информации, информационных технологиях и о защите информации» и в ст. 2 Федерального Закона «Об участии в международном информационном обмене» приводятся следующие определения информации и ее конкретных разновидностей:

Слайд 4

Описание слайда:

информация – сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления; документированная информация (документ) – зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать;

Слайд 5

Описание слайда:

информация о гражданах (персональные данные) – сведения о фактах, событиях и обстоятельствах жизни гражданина, позволяющие идентифицировать его личность;

конфиденциальная информация – документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации.

Слайд 6

Описание слайда:

По степени конфиденциальности секретную информацию, составляющую государственную тайну, согласно статье 8 Закона РФ «О государственной тайне», делят на 3 степени: «особой важности», «совершенно секретно» «секретно».

Слайд 7

Описание слайда:

К конфиденциальной информации относят сведения, содержащие коммерческую тайну, адвокатскую и следственную тайну, некоторые виды служебной тайны, врачебную тайну, тайну переписки, телефонных переговоров, почтовых и телеграфных отправлений, а также некоторые сведения о частной жизни и деятельности граждан.

Слайд 8

Описание слайда:

Порядок доступа определяется их собственником в соответствии с законодательством страны и уровнем доступа к информационному ресурсу. Конфиденциальная информация становится доступной только санкционированным лицам, объектам или процессам.

Конфиденциальная информация становится доступной только санкционированным лицам, объектам или процессам.

Слайд 9

Описание слайда:

Коммерческая тайна содержит информацию конфиденциального характера из любой сферы производственной и управленческой деятельности предприятия, разглашение которых может нанести материальный или моральный ущерб включает в себя также подробности коммерческой деятельности, состав партнеров, источники сырья, технологию сбыта продукции.

Слайд 10

Описание слайда:

Под определение коммерческой тайны не должны подпадать сведения о видах деятельности фирмы, так как такие сведения могут содержать информацию о влиянии производства на экологию окружающего пространства, о негативных воздействиях на здоровье людей и т. п.

п.

Слайд 11

Описание слайда:

Промышленная тайна – это новые технологии, открытия, изобретения, применяемые в процессе производства продукции, и т.д. Финансовую тайну могут составлять бухгалтерские и финансовые документы, деловая переписка и т.д. Личная тайна – это сведения конфиденциального характера, разглашение которых может нанести материальный ущерб отдельному (физическому) лицу. Охрана личной тайны осуществляется ее владельцем. Государство не несет ответственность за сохранность личных тайн.

Tags Виды, источники и носители защищаемой информации

Похожие презентации

Презентация успешно отправлена!

Ошибка! Введите корректный Email!

“Перечень нормативных актов, относящих сведения к категории ограниченного доступа” (Материал подготовлен специалистами КонсультантПлюс) \ КонсультантПлюс

Сведения, отнесенные к категории ограниченного доступа | Основания отнесения сведений к категории ограниченного доступа |

Государственная тайна | Статья 5 Закона РФ от 21. |

Указ Президента РФ от 30.11.1995 N 1203 “Об утверждении Перечня сведений, отнесенных к государственной тайне” | |

Статьи 5, 9 Федерального закона от 09.02.2007 N 16-ФЗ “О транспортной безопасности” | |

Коммерческая тайна | Федеральный закон от 29.07.2004 N 98-ФЗ “О коммерческой тайне” |

Статья 12 Федерального закона от 28.11.2011 N 335-ФЗ “Об инвестиционном товариществе” | |

Персональные данные (любая информация, относящаяся прямо или косвенно к определенному или определяемому физическому лицу (субъекту персональных данных)) | Статья 7 Федерального закона от 27.07.2006 N 152-ФЗ “О персональных данных” |

Статья 13 Закона РФ от 20.07.2012 N 125-ФЗ “О донорстве крови и ее компонентов” | |

Статья 47 Федерального закона от 29.11. | |

Статья 12 Федерального закона от 25.07.1998 N 128-ФЗ “О государственной дактилоскопической регистрации в Российской Федерации” | |

Статья 98 Федерального закона от 29.12.2012 N 273-ФЗ “Об образовании в Российской Федерации” | |

Налоговая тайна | Статьи 102 и 313 Налогового кодекса РФ |

Банковская тайна | Статья 857 Гражданского кодекса РФ (часть вторая) |

Статья 26 Федерального закона от 02.12.1990 N 395-1 “О банках и банковской деятельности” | |

Статья 57 Федерального закона от 10.07.2002 N 86-ФЗ “О Центральном банке Российской Федерации (Банке России)” | |

Врачебная тайна | Статьи 13, 92 Федерального закона от 21.11.2011 N 323-ФЗ “Об основах охраны здоровья граждан в Российской Федерации” |

Статья 15 Семейного кодекса РФ | |

Статья 9 Закона РФ от 02. | |

Статья 14 Закона РФ от 22.12.1992 N 4180-1 “О трансплантации органов и (или) тканей человека” | |

Нотариальная тайна | Статьи 16 и 28 Основ законодательства Российской Федерации о нотариате от 11.02.1993 N 4462-1 |

Статья 26 Федерального закона от 05.07.2010 N 154-ФЗ “Консульский устав Российской Федерации” | |

Адвокатская тайна | Статья 8 Федерального закона от 31.05.2002 N 63-ФЗ “Об адвокатской деятельности и адвокатуре в Российской Федерации” |

Аудиторская тайна | Статья 9 Федерального закона от 30.12.2008 N 307-ФЗ “Об аудиторской деятельности” |

Тайна страхования | Статья 946 Гражданского кодекса РФ (часть вторая) |

Статья 18.2 Федерального закона от 24. | |

Тайна ломбарда | Статья 3 Федерального закона от 19.07.2007 N 196-ФЗ “О ломбардах” |

Тайна связи | Статья 23 Конституции РФ |

Статьи 53 и 63 Федерального закона от 07.07.2003 N 126-ФЗ “О связи” | |

Статья 15 Федерального закона от 17.07.1999 N 176-ФЗ “О почтовой связи” | |

Тайна завещания | Статья 1123 Гражданского кодекса РФ (часть третья) |

Тайна усыновления | Статья 139 Семейного кодекса РФ |

Тайна исповеди | Статья 3 Федерального закона от 26.09.1997 N 125-ФЗ “О свободе совести и о религиозных объединениях” |

Конфиденциальная информация о детях, оставшихся без попечения родителей, гражданах, желающих принять детей на воспитание в свои семьи, гражданах, лишенных родительских прав или ограниченных в родительских правах, гражданах, отстраненных от обязанностей опекуна (попечителя) за ненадлежащее выполнение возложенных на них законом обязанностей, бывших усыновителях, если усыновление отменено судом по их вине | Статья 8 Федерального закона от 16. |

Тайна следствия | Статья 161 Уголовно-процессуального кодекса РФ |

Статья 20 Федерального закона от 10.06.2008 N 76-ФЗ “Об общественном контроле за обеспечением прав человека в местах принудительного содержания и о содействии лицам, находящимся в местах принудительного содержания” | |

Тайна совещания судей | Статья 194 Гражданского процессуального кодекса РФ |

Статья 20 Арбитражного процессуального кодекса РФ | |

Статьи 298 и 341 Уголовно-процессуального кодекса РФ | |

Статья 175 Кодекса административного судопроизводства Российской Федерации от 08.03.2015 N 21-ФЗ | |

Конфиденциальность арбитража (третейского разбирательства) | Статья 21 Федерального закона от 29. |

Отдельные сведения при осуществлении закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд | Статья 5 Федерального закона от 05.04.2013 N 44-ФЗ “О контрактной системе в сфере закупок товаров, работ, услуг для обеспечения государственных и муниципальных нужд” |

Статья 3.3 Федерального закона от 18.07.2011 N 223-ФЗ “О закупках товаров, работ, услуг отдельными видами юридических лиц” | |

Сведения и предложения, содержащиеся в представленных заявках на участие в торгах при продаже предприятия должника, или предложения о цене предприятия до начала торгов либо до момента открытия доступа к представленным в форме электронных документов заявкам на участие в торгах | Статья 110 Федерального закона от 26.10.2002 N 127-ФЗ “О несостоятельности (банкротстве)” |

Сведения, представленные в электронной форме для проведения собрания кредиторов в случае банкротства гражданина | Статья 213. |

Сведения, ставшие известными работнику органа записи актов гражданского состояния или работнику многофункционального центра предоставления государственных и муниципальных услуг в связи с государственной регистрацией акта гражданского состояния | Статья 6 Федерального закона от 15.11.1997 “Об актах гражданского состояния” |

Сведения о защищаемых лицах и об их имуществе | Статья 9 Федерального закона от 20.08.2004 N 119-ФЗ “О государственной защите потерпевших, свидетелей и иных участников уголовного судопроизводства” |

Статья 9 Федерального закона от 20.04.1995 N 45-ФЗ “О государственной защите судей, должностных лиц правоохранительных и контролирующих органов” | |

Сведения, ставшие известными гражданам в ходе оперативно-розыскной деятельности | Статья 17 Федерального закона от 12. |

Сведения, содержащиеся в личном деле и документах учета сотрудника органов внутренних дел, в реестре сотрудников органов внутренних дел, а также сведения о гражданах, поступающих на службу в органы внутренних дел | Статьи 39 и 40 Федерального закона от 30.11.2011 N 342-ФЗ “О службе в органах внутренних дел Российской Федерации и внесении изменений в отдельные законодательные акты Российской Федерации” |

Сведения, содержащиеся в личном деле и документах учета гражданина, проходящего службу в уголовно-исполнительной системе в должности, по которой предусмотрено присвоение специального звания, в реестре граждан, проходящих службу в уголовно-исполнительной системе в должности, по которой предусмотрено присвоение специального звания | Статьи 39 и 40 Федерального закона от 19.07.2018 N 197-ФЗ “О службе в уголовно-исполнительной системе Российской Федерации и о внесении изменений в Закон Российской Федерации “Об учреждениях и органах, исполняющих уголовные наказания в виде лишения свободы” |

Сведения о военнослужащих (сотрудниках) войск национальной гвардии и членах их семей | Статья 23 Федерального закона от 03. |

Сведения, содержащиеся в личном деле и документах учета сотрудника федеральной противопожарной службы | Статья 39 Федерального закона от 23.05.2016 N 141-ФЗ “О службе в федеральной противопожарной службе Государственной противопожарной службы и внесении изменений в отдельные законодательные акты Российской Федерации” |

Сведения, содержащиеся в личном деле и документах учета граждан, проходящих службу в органах принудительного исполнения в должности, по которой предусмотрено присвоение специального звания, в реестре граждан, проходящих службу в органах принудительного исполнения в должности, по которой предусмотрено присвоение специального звания | Статьи 37 и 38 Федерального закона от 01.10.2019 N 328-ФЗ “О службе в органах принудительного исполнения Российской Федерации и внесении изменений в отдельные законодательные акты Российской Федерации” |

Сведения, которые стали известны эксперту в связи с проведением экспертизы по административному делу | Статья 49 Кодекса административного судопроизводства Российской Федерации от 08. |

Сведения о несовершеннолетних, ставшие известными органам и учреждениям системы профилактики безнадзорности и правонарушений несовершеннолетних | Статья 9 Федерального закона от 24.06.1999 N 120-ФЗ “Об основах системы профилактики безнадзорности и правонарушений несовершеннолетних” |

Сведения о доходах, об имуществе и обязательствах имущественного характера, представляемые государственными и муниципальными служащими, а также иными лицами, указанными в части 1 статьи 8 Федерального закона от 25.12.2008 N 273-ФЗ | Статья 8 Федерального закона от 25.12.2008 N 273-ФЗ “О противодействии коррупции” |

Статья 20 Федерального закона от 27.07.2004 N 79-ФЗ “О государственной гражданской службе Российской Федерации” | |

Статья 15 Федерального закона от 02.03.2007 N 25-ФЗ “О муниципальной службе в Российской Федерации” | |

Сведения о расходах по приобретению земельного участка, другого объекта недвижимости, транспортного средства, ценных бумаг, акций (долей участия, паев в уставных (складочных) капиталах организаций) и об источниках получения средств, за счет которых совершена сделка, представляемые лицами, замещающими (занимающими) одну из должностей, указанных в пункте 1 части 1 статьи 2 Федерального закона от 03. | Статья 8 Федерального закона от 03.12.2012 N 230-ФЗ “О контроле за соответствием расходов лиц, замещающих государственные должности, и иных лиц их доходам” |

Информация, относящаяся к процедуре медиации | Статья 5 Федерального закона от 27.07.2010 N 193-ФЗ “Об альтернативной процедуре урегулирования споров с участием посредника (процедуре медиации)” |

Конфиденциальность третейского разбирательства | Статья 22 Федерального закона от 24.07.2002 N 102-ФЗ “О третейских судах в Российской Федерации” |

Информация о содержании корпоративного договора, заключенного участниками непубличного общества | Статья 67.2 Гражданского кодекса РФ (часть первая) |

Информация о новых решениях и технических знаниях, полученных сторонами по договору подряда | Статья 727 Гражданского кодекса РФ (часть вторая) |

Сведения, касающиеся предмета договоров на выполнение научно-исследовательских работ, опытно-конструкторских и технологических работ, хода их исполнения и полученных результатов, если иное не предусмотрено договорами | Статья 771 Гражданского кодекса РФ (часть вторая) |

Секрет производства (ноу-хау) | Статья 1465 Гражданского кодекса РФ (часть четвертая) |

Информация о проектных решениях и иная конфиденциальная информация, которая стала известна органу исполнительной власти или организации, проводившим экспертизу проектной документации и (или) результатов инженерных изысканий в связи с проведением экспертизы | Статья 49 Градостроительного кодекса РФ |

Информация, предоставляемая организациям (гражданам), осуществляющим производство и выпуск средств массовой информации | Статья 41 Закона РФ от 27. |

Информация, входящая в состав кредитной истории, и (или) код субъекта кредитной истории | Статьи 6 и 7 Федерального закона от 30.12.2004 N 218-ФЗ “О кредитных историях” |

Сведения о должнике, просроченной задолженности и ее взыскании и любые другие персональные данные должника | Статья 6 Федерального закона от 03.07.2016 N 230-ФЗ “О защите прав и законных интересов физических лиц при осуществлении деятельности по возврату просроченной задолженности и о внесении изменений в Федеральный закон “О микрофинансовой деятельности и микрофинансовых организациях” |

Информация, полученная кредитным рейтингововым агентством от рейтингуемого лица | Статья 9 Федерального закона от 13.07.2015 N 222-ФЗ “О деятельности кредитных рейтинговых агентств в Российской Федерации, о внесении изменения в статью 76.1 Федерального закона “О Центральном банке Российской Федерации (Банке России)” и признании утратившими силу отдельных положений законодательных актов Российской Федерации” |

Сведения, ставшие известными саморегулируемой организации, о финансовых организациях, являющихся членами саморегулируемой организации, финансовых организациях, представивших документы для приема в члены, в кандидаты в члены саморегулируемой организации, в том числе сведения об их клиентах | Статья 13 Федеральный закон от 13. |

Информация: – полученная в связи с осуществлением функций трансфер-агента; – полученная держателями реестра и депозитариями; – получаемая репозитарием на основании договора об оказании репозитарных услуг, а также записи, составляющие реестр договоров; – предоставляемая Банку России | Статьи 8.1, 8.6, 15.8, 44.1 Федерального закона от 22.04.1996 N 39-ФЗ “О рынке ценных бумаг” |

Информация о счетах и об операциях клиентов центрального депозитария | Статья 14 Федерального закона от 07.12.2011 N 414-ФЗ “О центральном депозитарии” |

Информация, предоставляемая клиринговым организациям и лицам, осуществляющим функции центрального контрагента | Статья 20 Федерального закона от 07. |

Сведения, полученные в процессе проведения экспертизы моделей контрольно-кассовой техники и технических средств оператора фискальных данных. Конфиденциальность фискальных данных, мастер-ключей и ключей фискального признака | Статьи 3.1, 4.1, 4.5 Федерального закона от 22.05.2003 N 54-ФЗ “О применении контрольно-кассовой техники при осуществлении наличных денежных расчетов и (или) расчетов с использованием электронных средств платежа” |

Факт передачи в федеральный орган исполнительной власти, принимающий меры по противодействию легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма информации, указанной в пунктах 1 – 3 статьи 7.1-1 Федерального закона от 07.08.2001 N 115-ФЗ | Статья 7.1-1 Федерального закона от 07.08.2001 N 115-ФЗ “О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма” |

Перечень иностранных государств или административно-территориальных единиц иностранных государств, обладающих самостоятельной правоспособностью, за операциями по получению физическим лицом денежных средств в наличной форме с использованием платежной карты, эмитированной иностранным банком, зарегистрированным на территории таких государств, осуществляется обязательный контроль | Статья 6 Федерального закона от 07. |

Инсайдерская информация | Статья 6 Федерального закона от 27.07.2010 N 224-ФЗ “О противодействии неправомерному использованию инсайдерской информации и манипулированию рынком и о внесении изменений в отдельные законодательные акты Российской Федерации” |

Сведения, предоставляемые участниками торгов в соответствии с правилами организованных торгов | Статья 23 Федерального закона от 21.11.2011 N 325-ФЗ “Об организованных торгах” |

Информация, полученная в связи с осуществлением деятельности по выдаче, погашению и обмену инвестиционных паев | Статья 28 Федерального закона от 29.11.2001 N 156-ФЗ “Об инвестиционных фондах” |

Информация, полученная в ходе проведения проверок российских участников внешнеэкономической деятельности | Статья 17 Федерального закона от 18. |

Сведения о результатах проведенной оценки уязвимости объектов транспортной инфраструктуры, судов ледокольного флота, используемых для проводки по морским путям, а также судов, в отношении которых применяются правила торгового мореплавания и требования в области охраны судов и портовых средств, установленные международными договорами РФ, сведения, содержащиеся в планах обеспечения транспортной безопасности объектов транспортной инфраструктуры и транспортных средств, информационные ресурсы единой государственной информационной системы обеспечения транспортной безопасности | Статьи 5, 9, 11 Федерального закона от 09.02.2007 N 16-ФЗ “О транспортной безопасности” |

Информация, содержащаяся в контрольных измерительных материалах, используемых при проведении государственной итоговой аттестации | Статья 59 Федерального закона от 29.12.2012 N 273-ФЗ “Об образовании в Российской Федерации” |

Сведения о платежах в соответствующие бюджеты бюджетной системы Российской Федерации и об их плательщиках, поступающие в финансовые органы от органов Федерального казначейства | Статья 241 Бюджетного кодекса РФ |

Сведения, содержащиеся в индивидуальных лицевых счетах в системе обязательного пенсионного страхования | Статья 6 Федерального закона от 01. |

Информация, полученная негосударственным пенсионным фондом при обработке сведений, содержащихся в пенсионных счетах негосударственного пенсионного обеспечения, пенсионных счетах накопительной части трудовой пенсии и др. | Статья 15 Федерального закона от 07.05.1998 N 75-ФЗ “О негосударственных пенсионных фондах” |

Информация о получателе социальных услуг | Статья 6 Федерального закона от 28.12.2013 N 442-ФЗ “Об основах социального обслуживания граждан в Российской Федерации” |

Сведения, содержащиеся в Федеральной государственной информационной системе учета результатов проведения специальной оценки условий труда | Статья 18 Федерального закона от 28.12.2013 N 426-ФЗ “О специальной оценке условий труда” |

Сведения, ставшие известными сотрудникам органов принудительного исполнения в связи с исполнением должностных обязанностей | Статья 6. |

Информация, представляемая заинтересованным лицом в орган, проводящий расследования, в целях принятия решения о целесообразности введения, применения, пересмотра или отмены специальной защитной меры, антидемпинговой меры или компенсационной меры при условии представления этим лицом обоснований | Статья 32 Федерального закона от 08.12.2003 N 165-ФЗ “О специальных защитных, антидемпинговых и компенсационных мерах при импорте товаров” |

Информация о членах политической партии, представляемая для сведения в уполномоченные органы | Статья 19 Федерального закона от 11.07.2001 N 95-ФЗ “О политических партиях” |

Сведения о населении, содержащиеся в переписных листах | Статья 8 Федерального закона от 25.01.2002 N 8-ФЗ “О Всероссийской переписи населения” |

Сведения, содержащиеся в переписных листах об объектах сельскохозяйственной переписи | Статья 12 Федерального закона от 21. |

Первичные статистические данные, содержащиеся в формах федерального статистического наблюдения | Статья 9 Федерального закона от 29.11.2007 N 282-ФЗ “Об официальном статистическом учете и системе государственной статистики в Российской Федерации” |

Информация, содержащаяся в паспортах безопасности объектов топливно-энергетического комплекса | Статья 8 Федерального закона от 21.07.2011 N 256-ФЗ “О безопасности объектов топливно-энергетического комплекса” |

Информация, в отношении которой установлено требование об обеспечении ее конфиденциальности и которая получена членами саморегулируемой организации в области энергетического обследования в ходе проведения энергетического обследования | Статья 18 Федерального закона от 23.11.2009 N 261-ФЗ “Об энергосбережении и о повышении энергетической эффективности и о внесении изменений в отдельные законодательные акты Российской Федерации” |

Сведения, содержащиеся в заявках на участие в конкурсе на право заключить контракт на проведение лотерей | Статья 24. |

Данные об итогах голосования, о результатах выборов Президента РФ (опубликованные (обнародованные) в день голосования до момента окончания голосования на территории Российской Федерации) | Статья 46 Федерального закона от 10.01.2003 N 19-ФЗ “О выборах Президента Российской Федерации” |

Информация, полученная при осуществлении своих полномочий службой внутреннего аудита публично-правовой компании | Статья 16 Федерального закона от 03.07.2016 N 236-ФЗ “О публично-правовых компаниях в Российской Федерации и о внесении изменений в отдельные законодательные акты Российской Федерации” |

Информация, содержащаяся в профилях и индикаторах рисков, применяемых таможенными органами | Статья 315 Федеральный закон от 03.08.2018 N 289-ФЗ “О таможенном регулировании в Российской Федерации и о внесении изменений в отдельные законодательные акты Российской Федерации” |

Информация, содержащаяся в Государственной информационной системе мониторинга за оборотом товаров, подлежащих обязательной маркировке средствами идентификации | Статья 20. |

Сведения о границах территорий, в отношении которых у органов охраны объектов культурного наследия имеются основания предполагать наличие на указанных территориях объектов археологического наследия либо объектов, обладающих признаками объекта археологического наследия | Статья 9 Федерального закона от 25.06.2002 N 73-ФЗ “Об объектах культурного наследия (памятниках истории и культуры) народов Российской Федерации” |

Информация, содержащаяся в федеральной государственной информационной системе учета твердых коммунальных отходов | Статья 13.5 Федерального закона от 24.06.1998 N 89-ФЗ “Об отходах производства и потребления” |

Документы и информация, представляемые Банку России операторами финансовых платформ, связанные с деятельностью оператора финансовой платформы | Статья 17 Федерального закона от 20. |

Информация о деятельности органов федеральной службы безопасности, составляющая профессиональную тайну | Статья 7 Федерального закона от 03.04.1995 N 40-ФЗ “О федеральной службе безопасности” |

Сведения, содержащиеся в Единой базе данных о музыкальных инструментах и смычках | Статья 35.13 Закона РФ от 15.04.1993 N 4804-1 “О вывозе и ввозе культурных ценностей” |

Информация, полученная доверенной третьей стороной | Статья 18.1 Федерального закона от 06.04.2011 N 63-ФЗ “Об электронной подписи” |

Сведения, содержащиеся в запросах, направляемых гражданам и организациям в процессе осуществления оперативно-розыскной деятельности | Статья 12.1 Федерального закона от 12.08.1995 N 144-ФЗ “Об оперативно-розыскной деятельности” |

Тактика применения таможенными органами системы управления рисками | Статья 314 Федерального закона от 03. |

Информация, затрагивающая личную жизнь, честь и достоинство граждан, ставшая известной органам внешней разведки РФ в процессе осуществления их деятельности | Статья 9 Федерального закона от 10.01.1996 N 5-ФЗ “О внешней разведке” |

Служебная тайна в области обороны | Статья 3.1 Федерального закона от 31.05.1996 N 61-ФЗ “Об обороне” |

Информация о заключенных сторонами торгов не на организованных торгах договорах, обязательства по которым предусматривают переход права собственности на товар, допущенный к организованным торгам | Статья 23 Федерального закона от 21.11.2011 N 325-ФЗ “Об организованных торгах” |

Сведения, содержащиеся в государственной информационной системе электронных сертификатов | Статья 5 Федерального закона от 30. |

Перечень иностранных государств или административно-территориальных единиц иностранных государств, обладающих самостоятельной правоспособностью, получение с территории которых перевода денежных средств физическим или юридическим лицом (за исключением кредитной организации), иностранной структурой без образования юридического лица от плательщика и (или) обслуживающего плательщика банка подлежит обязательному контролю | Статья 6 Федерального закона от 07.08.2001 N 115-ФЗ “О противодействии легализации (отмыванию) доходов, полученных преступным путем, и финансированию терроризма” |

Информация, содержащаяся в системе-112 | Статья 9 Федерального закона от 30.12.2020 N 488-ФЗ “Об обеспечении вызова экстренных оперативных служб по единому номеру “112” и о внесении изменений в отдельные законодательные акты Российской Федерации” |

Электронные перевозочные документы и сведения, содержащиеся в них | Статья 18. |

Информация о содержании условий управления личным фондом и содержании иных внутренних документов личного фонда | Статья 123.20-4 Гражданского кодекса РФ (часть первая) |

Сведения, содержащиеся в документах и других материалах, полученных для осуществления государственной экспертизы условий труда | Статья 213 Трудового кодекса РФ |

Информация о претендентах и об участниках продажи государственного или муниципального имущества в электронной форме | Статья 32.1 Федерального закона от 21.12.2001 N 178-ФЗ “О приватизации государственного и муниципального имущества” |

Контрсанкционная информация | Статья 21.4 Федерального закона от 08.03.2022 N 46-ФЗ “О внесении изменений в отдельные законодательные акты Российской Федерации” |

1.

2. Классификация информации с ограниченным правом доступа . Правовые основы защиты информации с ограниченным доступом

2. Классификация информации с ограниченным правом доступа . Правовые основы защиты информации с ограниченным доступомИнформация с ограниченным доступом на сегодняшний день выступает как сложное социально-правовое явление, включающее в себя достаточно обширный объем информации, подлежащей правовой защите. Детальный анализ современного законодательства позволяет выделить порядка 50 всевозможных видов тайн.

Наличие огромного массива правовых норм, касающихся различных видов секретной информации, обусловлено многообразием форм социальных отношений в сфере оборота информации с ограниченным доступом. Такое многообразие вызывает необходимость в проведении четкой, детальной и глубоко продуманной классификации всех видов информации с ограниченным доступом и создания на основании этого целостной системы как гаранта установления единых стандартов правового регулирования.

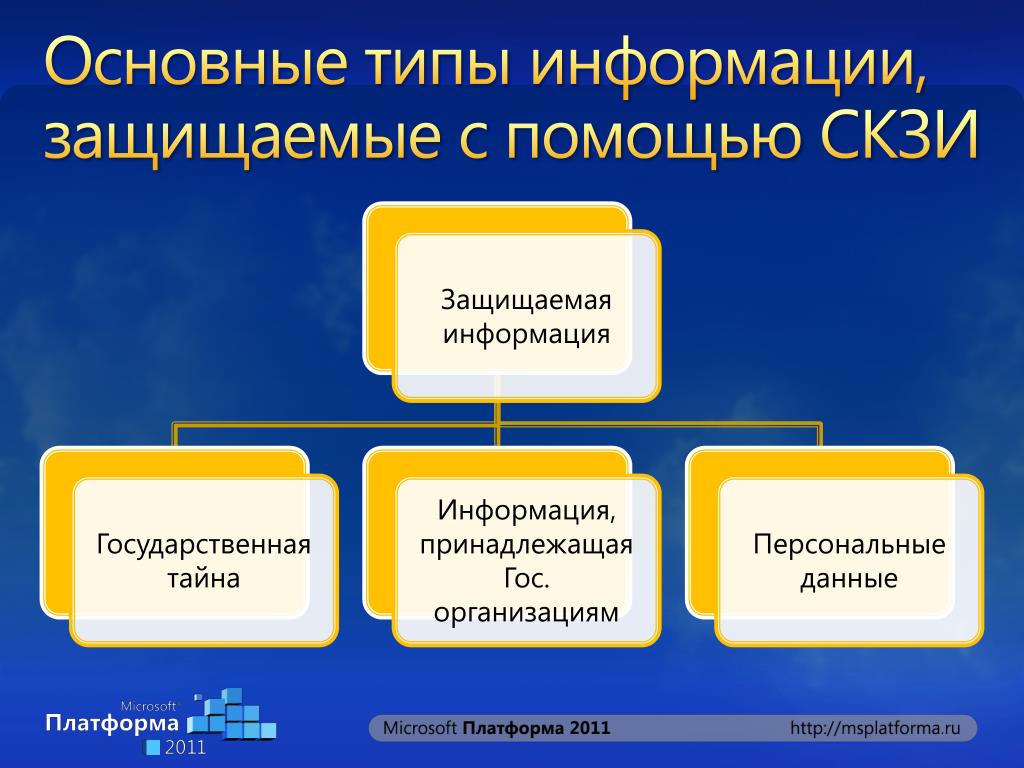

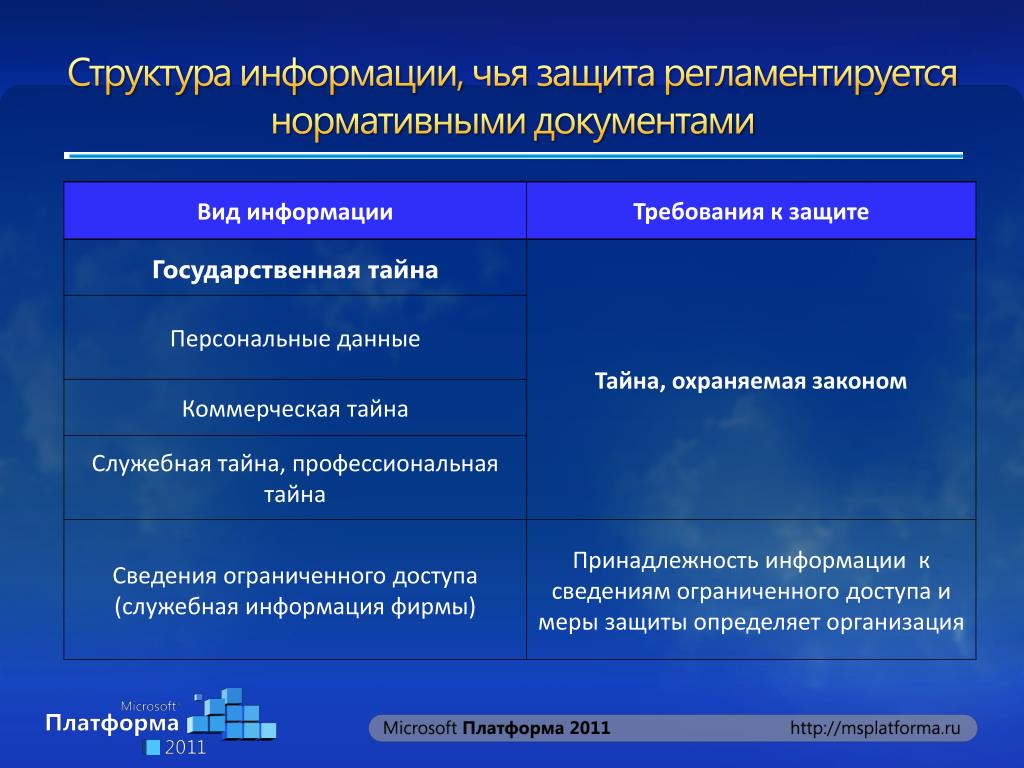

Исходя из смысла и содержания ст. 9 Федерального закона «Об информации, информационных технологиях и о защите информации», базовой классификацией информации с ограниченным доступом считается разделение ее на государственную тайну и конфиденциальную информацию. Причем подобное деление обусловлено тем, что в области государственной тайны охране подлежат публично-правовые отношения, и следовательно, в случае нарушения законодательства в указанной сфере, ущерб будет нанесен национальным интересам Российской Федерации. В случае с конфиденциальной информацией охране подлежат частноправовые отношения, а ущерб при нарушении ее статуса соответственно будет нанесен конкретным субъектам частного права, т.е. физическим или юридическим лицам. Отсюда вытекает существенная разница в масштабах общественной безопасности, а также в субъектном составе лиц, имеющих право на тайну.

Причем подобное деление обусловлено тем, что в области государственной тайны охране подлежат публично-правовые отношения, и следовательно, в случае нарушения законодательства в указанной сфере, ущерб будет нанесен национальным интересам Российской Федерации. В случае с конфиденциальной информацией охране подлежат частноправовые отношения, а ущерб при нарушении ее статуса соответственно будет нанесен конкретным субъектам частного права, т.е. физическим или юридическим лицам. Отсюда вытекает существенная разница в масштабах общественной безопасности, а также в субъектном составе лиц, имеющих право на тайну.

Перечень сведений, составляющих государственную тайну, содержится в Указе Президента РФ от 30 ноября 1995 г. № 1203 «Об утверждении перечня сведений, отнесенных к государственной тайне». К ним относятся:

1) сведения в военной области;

2) сведения в области экономики, науки и техники;

3) сведения в области внешней политики и экономики;

4) сведения в области разведывательной, контрразведывательной и оперативно-розыскной деятельности, в области противодействия терроризму и обеспечения безопасности лиц, в отношении которых принято решение о применении мер государственной защиты11.

Указом Президента РФ от 6 марта 1997 г. № 188 «Об утверждении перечня сведений конфиденциального характера» закреплены следующие виды конфиденциальной информации:

1. Сведения о фактах, событиях и обстоятельствах частной жизни гражданина, позволяющие идентифицировать его личность (персональные данные).

2. Сведения, составляющие тайну следствия и судопроизводства, а также сведения о защищаемых лицах и мерах государственной защиты.

3. Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (служебная тайна).

4. Сведения, связанные с профессиональной деятельностью, доступ к которым ограничен в соответствии с Конституцией Российской Федерации и федеральными законами.

5. Сведения, связанные с коммерческой деятельностью, доступ к которым ограничен в соответствии с Гражданским кодексом Российской Федерации и федеральными законами (коммерческая тайна).

6. Сведения о сущности изобретения, полезной модели или промышленного образца до официальной публикации информации о них12.

Многие авторы, признавая состояние действующего законодательства по вопросам классификации информации с ограниченным доступом неудовлетворительным, предпринимали попытки к разработке собственных вариантов классификации. Рассмотрим подробнее некоторые из них.

И.И. Салихов в своей диссертации предпринял попытку разработки классификации информации с ограниченным доступом, а также привел основания такого разделения. Так, по мнению автора, необходимо классифицировать сведения, составляющие информацию ограниченного доступа по одновременному наличию нескольких признаков. В частности, исходя из особенностей субъектного состава, способов возникновения правовых режимов отдельных видов защищаемой информации, а также непосредственно содержания «секретных» сведений13. Несомненно, вышеперечисленные признаки сами по себе присущи каждому виду информации с ограниченным доступом. Однако выделение особенностей проявления, а также сочетания каждого признака дает возможность объединить информацию различного рода в отдельные группы, а впоследствии качественно систематизировать всю совокупность указанных сведений.

Однако выделение особенностей проявления, а также сочетания каждого признака дает возможность объединить информацию различного рода в отдельные группы, а впоследствии качественно систематизировать всю совокупность указанных сведений.

Таким образом, можно выделить три вида информации с ограниченным доступом: государственная тайна, межгосударственные секреты, конфиденциальная информация. В обоснование своей позиции И.И. Салихов приводит норму, закрепленную в п. 2 ст. 5 Соглашения о правовом режиме информационных ресурсов пограничных войск государств-участников Содружества Независимых Государств (г. Москва, 25.11.1998 г.). Отсюда следует, что на международном уровне выделяют также межгосударственные секреты, которые в соответствии с указанным Соглашением понимаются как определенные в соответствии с национальным законодательством Сторон государственные секреты, переданные этими Сторонами в рамках осуществления сотрудничества в порядке, установленном каждой из Сторон, а также секреты, образующиеся в процессе проведения совместных мероприятий.

Сведения, отнесенные к конфиденциальной информации, не должны обладать признаками государственной тайны, а также признаками межгосударственных секретов. Конфиденциальную информацию И.И. Салихов подразделяет на тайну личной жизни, профессиональную тайну, служебную тайну, в том числе тайну следствия и судопроизводства, банковскую тайну, а также коммерческую тайну. Автор отстаивает точку зрения о том, что предлагаемые принципы и структура классификации могут быть положены в основу единой системы оборота информации с ограниченным доступом, а также должны быть закреплены путем принятия нормативного акта на уровне федерального закона.

Иное видение оснований классификации различных видов информации с ограниченным доступом имеется у Д.А. Ловцова. Автор в своей научной статье предлагает деление тайн на базовые и производные. В обоснование своей позиции он отмечает, что основным условием установления особого правового режима привилегированной информации выступает наличие заинтересованности субъекта, являющегося носителем, обладателем данной информации. К таким относятся личность, различные социальные группы общества, юридические лица или же государство. Базовыми тайнами являются: личная (тайна физического лица), семейная (тайна социальной группы – семьи), коммерческая (тайна юридического лица), а также государственная (тайна органов государственной власти)14.

К таким относятся личность, различные социальные группы общества, юридические лица или же государство. Базовыми тайнами являются: личная (тайна физического лица), семейная (тайна социальной группы – семьи), коммерческая (тайна юридического лица), а также государственная (тайна органов государственной власти)14.

Д.А. Ловцов указывает, что вышеперечисленные субъекты являются обладателями привилегированной информации, а также обладают правом установления режима ограничения доступа к такой информации. Поэтому базовые тайны признаются тайнами-объектами, а также обуславливают возникновение абсолютных информационных правоотношений, ведь именно они характеризуются исключительным юридическим господством субъектов над информацией в своих интересах.

К группе производных относятся тайны, которые, в свою очередь, обеспечивают реализацию прав на базовые тайны. В частности, таковыми являются: служебная тайна (охраняемая государственными служащими), включающая налоговую тайну, тайну следствия и судопроизводства и т. д., а также профессиональная тайна (охраняемая субъектами профессиональной деятельности), включающая врачебную, адвокатскую, нотариальную и другие виды тайн.

д., а также профессиональная тайна (охраняемая субъектами профессиональной деятельности), включающая врачебную, адвокатскую, нотариальную и другие виды тайн.

Указанные субъекты относятся к доверенным носителям привилегированной информации, а также исполняют обязанности по установлению режима ограничения доступа. Производные тайны выступают тайнами-обязанностями и обуславливают возникновение относительных правоотношений, а также характеризуются ограниченным социальным движением привилегированной информации в интересах лиц, которым она юридически принадлежит. Так, субъект является носителем указанных видов тайн под страхом наступления юридической ответственности, и тем самым опосредованно поддерживает ограничение доступа к ней.

Существует также мнение, что базовые и производные тайны могут возникать на основании отношений власти-подчинения. В данном случае одной из сторон правоотношений выступает орган публичной власти. Так, государственная и служебная тайны имеют публично-правовой характер.

Некоторые виды тайн носят частноправовой характер, они вытекают из правоотношений, основанных на автономии воли, равенства сторон, а также их имущественной самостоятельности. К таким тайнам могут относиться личная, семейная, коммерческая, банковская тайна и другие. Стоит отметить, что такие виды тайн законодательно признаются объектами гражданских прав.

Таким образом, вышеуказанная классификация выступает попыткой реализации принципа сбалансированности интересов личности, общества и государства, с целью обеспечения их информационной безопасности.

Еще одну попытку разграничения различных видов информации предпринял В.Н. Лопатин. Он дополнительно выделил третий сегмент, наряду с общедоступной информацией и информацией ограниченного доступа. Речь идет о так называемой «вредной» информации, распространение которой может наносить вред законным интересам и правам граждан и общества в целом. Указанный сегмент включает в себя порнографию, информацию, разжигающую национальную, расовую и иную рознь, пропаганду наркотиков, призывы к войне, заведомо ложную рекламу, а также информацию, деструктивно воздействующую на психику человека. В настоящее время существуют законодательно закрепленные основания отнесения указанной информации к классу вредной, однако все они содержатся во множестве разнообразных нормативных актов, что затрудняет поиск. Возникает необходимость систематизации законодательства, в связи с чем В.Н. Лопатин предлагает закрепить вредную информацию как самостоятельный вид информации с ограниченным доступом15.

В настоящее время существуют законодательно закрепленные основания отнесения указанной информации к классу вредной, однако все они содержатся во множестве разнообразных нормативных актов, что затрудняет поиск. Возникает необходимость систематизации законодательства, в связи с чем В.Н. Лопатин предлагает закрепить вредную информацию как самостоятельный вид информации с ограниченным доступом15.

Представляется, что выделение вредной информации в качестве третьего вида наряду с общедоступной и ограниченной к доступу является целесообразным. Такая информация хоть и не является конфиденциальной, но в то же время требует защиты прав и законных интересов различных субъектов в силу наличия угрозы причинения вреда в случае ее распространения.

С.В. Комлев, в свою очередь, весь массив информации предлагает разделить на информацию, изъятую из оборота; информацию, находящуюся в ограниченном обороте; а также открытую к свободному доступу информацию. В этом случае сведения, составляющие государственную тайну, выступают объектом, изъятым из оборота. Такая информация не может являться предметом сделок. Коммерческая тайна может быть включена в гражданский оборот, например «ноу-хау» может являться предметом купли-продажи. Банковская, налоговая, аудиторская, адвокатская, а также врачебная тайны выступают как объекты ограниченного оборота16. Указанные сведения могут принадлежать лишь определенным участникам оборота на основании закона, договора, либо получения уполномоченными субъектами в процессе своей деятельности.

Такая информация не может являться предметом сделок. Коммерческая тайна может быть включена в гражданский оборот, например «ноу-хау» может являться предметом купли-продажи. Банковская, налоговая, аудиторская, адвокатская, а также врачебная тайны выступают как объекты ограниченного оборота16. Указанные сведения могут принадлежать лишь определенным участникам оборота на основании закона, договора, либо получения уполномоченными субъектами в процессе своей деятельности.

Разглашение указанных сведений может нанести ущерб, поэтому принимаются меры по охране указанных сведений самим собственником либо законным обладателем такой информации.

Еще одну классификацию видов информации, подлежащих защите, предложил А.А. Фатьянов. Автор опирается на три основных признака разграничения. Во-первых, это принадлежность. Так, владельцами информации с ограниченным доступом могут выступать органы государственной власти, а также образуемые ими структуры. Соответственно, к данной категории будет относиться государственная и служебная. Для юридических лиц – коммерческая и банковская тайны. В отношении граждан – личная, семейная, нотариальная тайна. Во-вторых, степень конфиденциальности. К данной категории можно относить только государственную тайну. В соответствии со ст. 8 Закона РФ от 21 июля 1993 г. № 5485-1 «О государственной тайне» устанавливаются три степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности для носителей указанных сведений: «особой важности», «совершенно секретно» и «секретно»17. В-третьих, по содержанию. Информация, подлежащая защите, может принадлежать к политической, экономической, военной, научной и т.д.18

Для юридических лиц – коммерческая и банковская тайны. В отношении граждан – личная, семейная, нотариальная тайна. Во-вторых, степень конфиденциальности. К данной категории можно относить только государственную тайну. В соответствии со ст. 8 Закона РФ от 21 июля 1993 г. № 5485-1 «О государственной тайне» устанавливаются три степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности для носителей указанных сведений: «особой важности», «совершенно секретно» и «секретно»17. В-третьих, по содержанию. Информация, подлежащая защите, может принадлежать к политической, экономической, военной, научной и т.д.18

На данный момент представляется возможным признать научную критику по данному вопросу совершенной. Перечень вышеперечисленных классификаций не является исчерпывающим, однако и среди указанных специалистов существует большое количество противоречий. Также и в законодательстве прослеживается множество коллизий и пробелов, обусловленных отсутствием четкой классификации защищаемой информации, а это, в свою очередь, требует детальной переработки законодательства.

Данный текст является ознакомительным фрагментом.

Виды информации ограниченного доступа

Виды информации ограниченного доступа

Наиболее адекватная (на мой взгляд) классификация информации по видам доступа приведена на схеме ниже. Она полностью соответствует российскому законодательству, но существует множество нюансов…

| Классификация информации по категориям доступа |

name=’more’>

Федеральный закон РФ от 27 июля 2006 г. N 149-ФЗ ” Об информации, информационных технологиях и о защите информации ” определяет подразделение информации (в зависимости от категории доступа к ней) на общедоступную информацию и информацию, доступ к которой ограничен федеральными законами (Ст. 5).

5).

В той же статье информация классифицируется по способу распространения. Важным здесь является обособление информации, которая в соответствии с федеральными законами подлежит предоставлению или распространению. Т.е. доступ к этой информации ограничивать… противозаконно. О какой информации идет речь:

Информация, к которой нельзя ограничивать доступ

Перечень сведений, доступ к которым не может быть ограничен, указан в Ст.10 того же ФЗ РФ от 27 июля 2006 г. N 149 “Об информации…”:

Эта “иная информация” устанавливается в федеральных законов, касающихся некоторых специфических сфер деятельности, например, в законах о благотворительной деятельности и некоммерческих организациях или в законах об акционерных обществах ( пример для акционерных обществ ).

Государственная тайна

Регулирование вопросов, связанных с этим видом тайн возложено на Закон РФ от 21 июля 1993 г. N 5485-I ” О государственной тайне “. Перечень сведений составляющих государственную тайну определен в Ст. 5, где они сгруппированы по следующим направлениям:

5, где они сгруппированы по следующим направлениям:

Конфиденциальная информация

Перечень сведений конфиденциального характера опубликован в Указе Президента РФ от 6 марта 1997 г. N 188 « Об утверждении перечня сведений конфиденциального характера ». К видам конфиденциальной информации, согласно этому указу относятся:

На самом деле зачастую одни и те же сведения могут относится к различным категориям тайн. Например, сведения составляющие врачебную тайну, наверняка являются чьими-то персональными данными. Некоторые виды тайн, определенных в федеральных законах РФ будут расписаны ниже.

Виды тайн в российском законодательстве

(по материалам Алексея Лукацкого)

Коммерческая тайна

Сведения любого характера (производственные, технические, экономические, организационные и другие), в том числе о результатах интеллектуальной деятельности в научно-технической сфере, а также сведения о способах осуществления профессиональной деятельности, которые имеют действительную или потенциальную коммерческую ценность в силу неизвестности их третьим лицам, к которым у третьих лиц нет свободного доступа на законном основании и в отношении которых обладателем таких сведений введен режим коммерческой тайны.

- N 98-ФЗ ” О коммерческой тайне “

Банковская тайна (тайна банковских вкладов)

Сведения об операциях, счетах и вкладах ее клиентов и корреспондентов, а также об иных сведениях, устанавливаемых кредитной организацией

- ФЗ 395-1 ” О банках и банковской деятельности “

- 857 ГК РФ

- Таможенный кодекс РФ

- ФЗ “О реструктуризации кредитных организаций”

Служебная тайна

Служебные сведения, доступ к которым ограничен органами государственной власти в соответствии с Гражданским кодексом Российской Федерации и федеральными законами

- Указ Президента от 6.03.1997 №188

- 139 ГК РФ

- ФЗ “Об основах государственной службы Российской Федерации”

- Постановление Правительства РФ от 3.11.94г. № 1233

Тайна кредитной истории

Информация, которая характеризует исполнение заемщиком принятых на себя обязательств по договорам займа (кредита) и хранится в бюро кредитных историй

- 218-ФЗ ” О кредитных история “

Тайна страхования

Сведения о страхователе, застрахованном лице и выгодоприобретателе, состоянии их здоровья, а также об имущественном положении этих лиц

- 946 ГК РФ

Тайна завещания

Сведения, касающиеся содержания завещания, его совершения, изменения или отмены

- 1123 ГК РФ

Налоговая тайна

Любые полученные налоговым органом,органами внутренних дел, органом государственного внебюджетного фонда и таможенным органом сведения о налогоплательщике (за рядом исключением)

- 146-ФЗ “Налоговый кодекс РФ”

Тайна усыновления ребенка

Судьи, вынесшие решение об усыновлении ребенка, или должностные лица, осуществившие государственную регистрацию усыновления, а также лица, иным образом осведомленные об усыновлении, обязаны сохранять тайну усыновления ребенка.

- 223-ФЗ Семейный кодекс Р

Врачебная тайна

Сведения о наличии у гражданина психического расстройства, фактах обращения за психиатрической помощью и лечении в учреждении, оказывающем такую помощь, а также иные сведения о состоянии психического здоровья

- 117-ФЗ “О психиатрической помощи и гарантиях прав граждан при ее оказании”

Медицинская тайна

Информация о факте обращения за медицинской помощью, состоянии здоровья гражданина, диагнозе заболевания, иные сведения, полученные при обследовании и лечении гражданина, а также сведения о проведенных искусственном оплодотворении и имплантации эмбриона, а также о личности донора. Результаты обследования лица, вступающего в брак.

- Основы законодательства РФ обохране здоровья граждан

- 223-ФЗ Семейный кодекс РФ

Тайна переписки, телефонных переговоров, почтовых, телеграфных или иных сообщений

На территории Российской Федерации гарантируется тайна переписки, телефонных переговоров, почтовых отправлений, телеграфных и иных сообщений, передаваемых по сетям электросвязи и сетям почтовой связи

- 176-ФЗ “О почтовой связи”

- 126-ФЗ “О связи”

- УПК РФ

Тайна частной жизни (личная тайна)

Право на неприкосновенность частной жизни означает предоставленную человеку и гарантированную государством возможность контролировать информацию о самом себе, препятствовать разглашению сведений личного, интимного характера.

- Конституция РФ

- 150 ГК РФ

Аудиторская тайна

Любые сведения и документы, полученные и (или) составленные аудиторской организацией и ее работниками, а также индивидуальным аудитором и работниками, с которыми им заключены трудовые договоры, при оказании услуг (за рядом исключений)

- 307-ФЗ “Об аудиторской деятельности”

Тайна судопроизводства (тайна следствия и судопроизводства)

Данные предварительного расследования не подлежат разглашению… могут быть преданы гласности лишь с разрешения прокурора, следователя, дознавателя и только в том объеме, в каком ими будет признано это допустимым, если разглашение не противоречит интересам предварительного расследования и не связано с нарушением прав и законных интересов участников уголовного судопроизводства. Разглашение данных о частной жизни участников уголовного судопроизводства без их согласия не допускается

- 241 УПК РФ

- 10 ГПК РФ

- 11 АПКРФ

- 166 УПК РФ

- Указ Президентаот 6.

03.1997 №188

03.1997 №188

Адвокатская тайна (тайна судебного представительства)

Любые сведения, связанные с оказанием адвокатом юридической помощи своему доверителю

- 63-ФЗ “Об адвокатской деятельности и адвокатуре в РФ”

Тайна нотариальных действий (нотариальная тайна)

Нотариус обязан хранить в тайне сведения, которые стали ему известны в связи с его профессиональной деятельностью. Суд может освободить нотариуса от этой обязанности сохранения тайны, если против него возбуждено уголовное дело в связи с совершением нотариального действия. Поскольку нотариусы предоставляют информацию о совершенных ими нотариальных действиях нотариальным палатам, должностные лица этих палат также обязаны сохранять нотариальную тайну.

- Основы законодательства Российской Федерации о нотариате

Тайна исповеди

Священнослужитель не может быть привлечен к ответственности за отказ от дачи показаний по обстоятельствам, которые стали известны ему из исповеди.

- 125-ФЗ “О свободе совести и о религиозных объединениях”

Тайна голосования

Подсчет избирательных бюллетеней проводится таким образом, чтобы не нарушалась тайна голосования.

- 51-ФЗ “О выборах депутатов Государственной Думы Федерального Собрания РФ”

- 19-ФЗ “О выборах Президента РФ”

- 67-ФЗ “Об основных гарантиях избирательных прав и права на участие в референдуме граждан РФ”

Тайна сведений о мерах безопасности в отношении должностного лица правоохранительного или контролирующего органа

Разглашение сведений о мерах безопасности, применяемых в отношении судьи, присяжного заседателя или иного лица, участвующего в отправлении правосудия, судебного пристава, судебного исполнителя, потерпевшего, свидетеля, других участников уголовного процесса, а равно в отношении их близких, если это деяние совершено лицом, которому эти сведения были доверены или стали известны в связи с его служебной деятельностью

- 311 УК РФ

Журналистская (редакционная) тайна

Редакция не вправе разглашать в распространяемых сообщениях и материалах сведения, предоставленные гражданином с условием сохранения их в тайне. Редакция обязана сохранять в тайне источник информации и не вправе называть лицо, предоставившее сведения с условием неразглашения его имени, за исключением случая, когда соответствующее требование поступило от суда в связи с находящимся в его производстве делом. Редакция не вправе разглашать в распространяемых сообщениях и материалах сведения, прямо или косвенно указывающие на личность несовершеннолетнего, совершившего преступление либо подозреваемого в его совершении, а равно совершившего административное правонарушение или антиобщественное действие, без согласия самого несовершеннолетнего и его законного представителя.

Редакция обязана сохранять в тайне источник информации и не вправе называть лицо, предоставившее сведения с условием неразглашения его имени, за исключением случая, когда соответствующее требование поступило от суда в связи с находящимся в его производстве делом. Редакция не вправе разглашать в распространяемых сообщениях и материалах сведения, прямо или косвенно указывающие на личность несовершеннолетнего, совершившего преступление либо подозреваемого в его совершении, а равно совершившего административное правонарушение или антиобщественное действие, без согласия самого несовершеннолетнего и его законного представителя.

- 2124-1-ФЗ “О средствах массовой информации”

Тайна вероисповедания

Сведения об отношении к религии, к исповеданию или отказу от исповедания религии, об участии или неучастии в богослужениях, других религиозных обрядах и церемониях, о деятельности в религиозных объединениях, об обучении религии

- 125-ФЗ “О свободе совести и о религиозных объединениях”

Тайна сведений о военнослужащих внутренних войск МВД

Сведения о местах дислокации или о передислокации соединений и воинских частей внутренних войск, а также сведения о военнослужащих внутренних войск,принимавших участие в пресечении деятельности вооруженных преступников, незаконных вооруженных формирований и иных организованных преступных групп, а также сведений о членах их семей

- 27-ФЗ “О внутренних войсках МВД РФ”

Другие виды тайн

Вообще Лукацкий нашел целых 65 видов тайн в нашем законодательстве. Проблема в том, что некоторые из них означают одно и то же понятие, некоторые являются частными случаями других (или пересекаются), а другие вообще рудиментарны…

Проблема в том, что некоторые из них означают одно и то же понятие, некоторые являются частными случаями других (или пересекаются), а другие вообще рудиментарны…

Коммерческая тайна

Мир сходит с ума, но еще не поздно все исправить. Подпишись на канал SecLabnews и внеси свой вклад в предотвращение киберапокалипсиса!

Руководство по классификации данных — Управление информационной безопасности — Вычислительные услуги

Этот документ содержит следующие разделы:

- Цель

- Применимо к

- Определения

- Классификация данных

- Сбор данных

- Реклассификация

- Расчетная классификация

- Приложение

- История изменений

Просмотрите рабочий процесс классификации данных, чтобы определить, как классифицировать данные. Вы также можете посетить доступную версию рабочего процесса классификации данных.

Цель

Целью настоящего Руководства является создание основы для классификации институциональных данных на основе их уровня конфиденциальности, ценности и критичности для Университета в соответствии с требованиями Политики информационной безопасности Университета. Классификация данных поможет в определении базовых мер безопасности для защиты данных.

Применяется к

Настоящая Политика применяется ко всем преподавателям, сотрудникам и сторонним агентам Университета, а также к любым другим аффилированным лицам Университета, которым разрешен доступ к Институциональным данным. В частности, это Руководство применяется к тем, кто отвечает за классификацию и защиту Институциональных данных, как это определено ролями и обязанностями в области информационной безопасности.

Определения

Конфиденциальные данные — это обобщенный термин, который обычно представляет данные, классифицируемые как ограниченные, в соответствии со схемой классификации данных, определенной в данном Руководстве. Этот термин часто используется взаимозаменяемо с конфиденциальными данными.

Этот термин часто используется взаимозаменяемо с конфиденциальными данными.

Распорядитель данных — это старший сотрудник Университета, который контролирует жизненный цикл одного или нескольких наборов институциональных данных. Дополнительные сведения см. в разделе Роли и обязанности в области информационной безопасности.

Институциональные данные определяется как все данные, принадлежащие Университету или лицензированные им.

Непубличная информация определяется как любая информация, которая классифицируется как конфиденциальная или ограниченная информация в соответствии со схемой классификации данных, определенной в настоящем Руководстве.

Конфиденциальные данные — это обобщенный термин, который обычно представляет данные, классифицируемые как Ограниченные, в соответствии со схемой классификации данных, определенной в данном Руководстве. Этот термин часто используется как синоним конфиденциальных данных.

Классификация данных

Классификация данных в контексте информационной безопасности — это классификация данных на основе уровня их конфиденциальности и воздействия на Университет в случае раскрытия, изменения или уничтожения этих данных без разрешения. Классификация данных помогает определить, какие базовые меры безопасности подходят для защиты этих данных. Все институциональные данные должны быть отнесены к одному из трех уровней чувствительности или классификаций:

Классификация данных помогает определить, какие базовые меры безопасности подходят для защиты этих данных. Все институциональные данные должны быть отнесены к одному из трех уровней чувствительности или классификаций:

| Классификация | Определение |

| Ограничено | Данные должны классифицироваться как «Ограниченные», если несанкционированное раскрытие, изменение или уничтожение этих данных может создать значительный уровень риска для Университета или его аффилированных лиц. Примеры данных с ограниченным доступом включают данные, защищенные государственными или федеральными правилами конфиденциальности, а также данные, защищенные соглашениями о конфиденциальности. К данным с ограниченным доступом следует применять самый высокий уровень контроля безопасности. |

| Частный | Данные должны классифицироваться как частные, если несанкционированное раскрытие, изменение или уничтожение этих данных может привести к умеренному уровню риска для Университета или его аффилированных лиц. По умолчанию все Институциональные данные, которые явно не классифицированы как Ограниченные или Общедоступные данные, должны рассматриваться как Частные данные. К частным данным следует применять разумный уровень контроля безопасности. По умолчанию все Институциональные данные, которые явно не классифицированы как Ограниченные или Общедоступные данные, должны рассматриваться как Частные данные. К частным данным следует применять разумный уровень контроля безопасности. |

| Общедоступный | Данные должны быть классифицированы как общедоступные, если несанкционированное раскрытие, изменение или уничтожение этих данных приведет к незначительному или отсутствию риска для Университета и его филиалов. Примеры общедоступных данных включают пресс-релизы, информацию о курсах и исследовательские публикации. Несмотря на то, что для защиты конфиденциальности общедоступных данных требуется незначительный контроль или его отсутствие, требуется некоторый уровень контроля для предотвращения несанкционированного изменения или уничтожения общедоступных данных. |

Классификация данных должна выполняться соответствующим распорядителем данных. Data Stewards — это сотрудники высшего звена Университета, которые контролируют жизненный цикл одного или нескольких наборов институциональных данных. Дополнительную информацию о роли Data Steward и связанных с ней обязанностях см. в разделе Роли и обязанности в области информационной безопасности.

Дополнительную информацию о роли Data Steward и связанных с ней обязанностях см. в разделе Роли и обязанности в области информационной безопасности.

Посетите рабочий процесс классификации данных, чтобы узнать, как классифицировать данные.

Наборы данных

Распорядители данных могут пожелать присвоить единую классификацию набору данных, которые являются общими по назначению или функциям. При классификации набора данных следует использовать наиболее ограничительную классификацию любого из отдельных элементов данных. Например, если сбор данных состоит из имени, адреса и номера социального страхования учащегося, этот сбор данных следует классифицировать как ограниченный, даже если имя и адрес учащегося могут считаться общедоступной информацией.

Реклассификация

Периодически важно пересматривать классификацию Институциональных данных, чтобы гарантировать, что присвоенная классификация по-прежнему соответствует требованиям на основе изменений юридических и договорных обязательств, а также изменений в использовании данных или их ценности для университет. Эта оценка должна проводиться соответствующим распорядителем данных. Рекомендуется проводить оценку на ежегодной основе; однако распорядитель данных должен определить, какая частота является наиболее подходящей, исходя из доступных ресурсов. Если распорядитель данных определяет, что классификация определенного набора данных изменилась, следует провести анализ мер безопасности, чтобы определить, соответствуют ли существующие меры безопасности новой классификации. Если обнаружены пробелы в существующих мерах безопасности, их следует своевременно исправить, соразмерно уровню риска, представляемого пробелами.

Эта оценка должна проводиться соответствующим распорядителем данных. Рекомендуется проводить оценку на ежегодной основе; однако распорядитель данных должен определить, какая частота является наиболее подходящей, исходя из доступных ресурсов. Если распорядитель данных определяет, что классификация определенного набора данных изменилась, следует провести анализ мер безопасности, чтобы определить, соответствуют ли существующие меры безопасности новой классификации. Если обнаружены пробелы в существующих мерах безопасности, их следует своевременно исправить, соразмерно уровню риска, представляемого пробелами.

Расчет классификации

Целью информационной безопасности, как указано в Политике информационной безопасности университета, является защита конфиденциальности, целостности и доступности Институциональных данных. Классификация данных отражает уровень воздействия на Университет в случае нарушения конфиденциальности, целостности или доступности.