Специальность “Информационная безопасность”. Колледж IThub

ПРИХОДИ НА ДЕНЬ ОТКРЫТЫХ ДВЕРЕЙ В ITHUB COLLEGE

Записаться

Выбираешь специальность?

Отправь заявку и получи консультацию приемной комиссии.

Имя

Сколько классов ты закончил?7 классов8 классов9 классов10 классов11 классовДругое

Телефон

Эл. почта

Нажимая кнопку “Отправить” вы принимаете условия Политики приватности

Заявка успешно отправлена!

Как мы учимся

В колледже IThub ты не просто получишь профессию, а освоишь бизнес-роль!

Бизнес-роль — это набор компетенций успешного специалиста. Что должен уметь, к примеру, специалист по защите информации? Ответ знают практикующие специалисты, стейкхолдеры ведущих IT-компаний. Эксперты комплексно работают над бизнес-ролью: создают учебные программы и знакомят ребят с работодателями.

Эксперты комплексно работают над бизнес-ролью: создают учебные программы и знакомят ребят с работодателями.

На специальности 2 бизнес-роли: «Специалист по защите информации» и «Специалист по этичному хакингу».

Специалист по защите информации

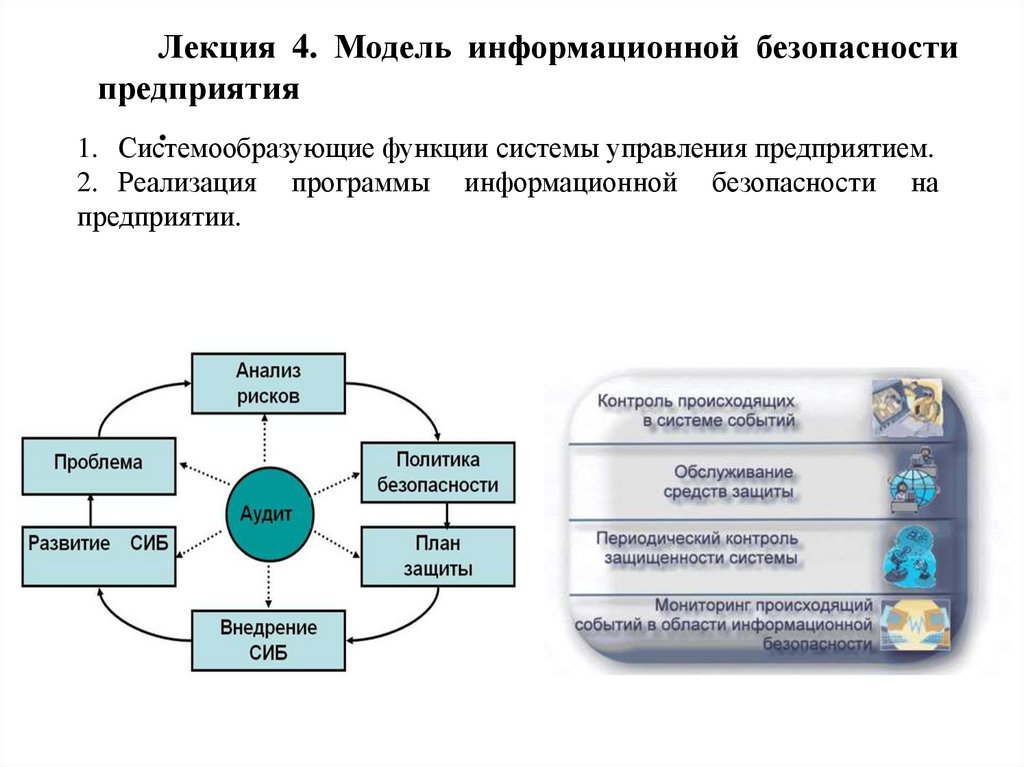

Разрабатывает системы защиты информации, проводит их аудит и мониторинг, анализирует информационные риски.

>> Программа на базе 9 класса

>> Программа на базе 11 класса

Специалист по этичному хакингу

Внедряет и поддерживает защиту систем от несанкционированного доступа, участвует в тестировании на уязвимости и проводит аудит информационной безопасности.

>> Программа на базе 9 класса

>> Программа на базе 11 класса

Факты о специальности

Спрос превышает предложение

В российских компаниях в 9 случаях из 10 не хватает специалистов по кибербезопасности! Для тех, кто работает в отрасли, предлагаются привлекательные условия и интересные задачи.

Учимся на практике

У нас есть свой киберполигон и своя лаборатория информационной безопасности. Проводим киберучения онлайн!

Учимся у лучших

Студенты проходят практику и стажировку в компаниях Инфотекс, Код безопасности, Перспективный мониторинг, InfoWatch. Там ребята практикуются как помощники специалистов, выполняют задания и набираются опыта!

Делимся опытом

Ребята-кибербезопасники регулярно проводят мастер-классы для школьников: про угрозы от взлома Wi-Fi, аудит безопасности информационных систем, хранение паролей и многое другое.

Команда специальности

Введение в информационную безопасность

Алексей Бок

Криптографические средства защиты информации

Кирилл Вышинский

Правовое обеспечение кибербезопасности

Оксана Докучаева

Основы кибербезопасности

Екатерина Старостина

Объектно-ориентированное проектирование

Владимир Иванов

Тестирование ПО, Penetration Test

Андрей Сухов

Администрирование ОС Linux

Тимофей Курилин

Сетевое и системное администрирование

Никита Коптев

Инструментальные средства разработки ПО

Александр Кистенев

Основы ОС и сред

Алексей Нестеркин

Образовательная онлайн-платформа

Освой бизнес-роль

Программы и задания формируются экспертами из отрасли и ежегодно обновляются.

Учись в своём темпе

Можешь пройти тему позже и совмещать работу с учёбой.

Собирай портфолио

Все проекты, компетенции и сертификаты оцифрованы — останется только показать работодателю!

Диплом и сертификаты

По окончании колледжа ты получишь диплом государственного образца, удостоверение о повышении квалификации по выбранной бизнес-роли и международные сертификаты Microsoft, EC-Council и др.* У тебя будет самое заметное резюме!

* В настоящий момент в программы обучения входит только подготовка к сертификации. Международные экзамены не проводятся в связи с приостановкой деятельности компании Certiport в России.

Диплом государственного образца

Диплом о среднем профессиональном образовании

Квалификация: техник по защите информации

Партнёры кафедры

Выбери специальностьАддитивные технологииРазработчик веб и мультимедийных приложенийИнформационная безопасностьКоммерция в ITПрограммированиеМедиа и PRСетевое и системное администрированиеФинансовые технологииДизайн среды (Архитектура)Цифровой дизайнНе определилсяСколько классов ты закончил?7 классов8 классов9 классов10 классов11 классовДругоеИнформационная безопасность вооруженных сил РФ

Гибридные способы ведения современных войн делают крайне важным обеспечение информационной безопасности вооруженных сил России. На смену войне горячего типа, предусматривающей прямые военные столкновения, приходит война гибридного характера, имеющая своей основной целью развитие гражданских войн и создание управляемого информационного хаоса на территории противника. Для этого используются все возможности – от хакерских атак на важнейшие системы жизнеобеспечения государства до целенаправленной работы СМИ.

На смену войне горячего типа, предусматривающей прямые военные столкновения, приходит война гибридного характера, имеющая своей основной целью развитие гражданских войн и создание управляемого информационного хаоса на территории противника. Для этого используются все возможности – от хакерских атак на важнейшие системы жизнеобеспечения государства до целенаправленной работы СМИ.

Создание глобального пространства существенно усилило угрозы применения стратегическим противником или мировым терроризмом мер информационного характера как при разворачивании отдельных военно-политических операций, так и для развития своего стратегического потенциала в целом.

Защиту от угроз подобного характера требуют и сами вооруженные силы, и их личный состав, работа с которым средствами гибридной войны ведется в первую очередь.

Повышается и ценность информации. Степень ее защиты от преступных посягательств становится все выше, а возможностей по ее получению – все больше.

Управлять данными в информационной системе организации помогает DLP-система. «СёрчИнформ КИБ» реагирует на несоблюдение политик безопасности – правил обработки и использования конфиденциальной информации.

Типичные угрозы и их происхождение

Информационная безопасность вооруженных сил как важнейшего государственного института является и гарантией безопасности самого государства. Защита информационных ресурсов войск должна стать приоритетной задачей для специалистов по безопасности. Чтобы нейтрализовать угрозы наилучшим способом, необходимо их выявить и классифицировать по происхождению, характеру воздействия, степени опасности. Специалисты подразделяют виды источников угроз на две группы:

- внутренние;

- внешние.

Иногда в одном явлении можно обнаружить и внешние, и внутренние источники угроз. Это может происходить в случае, когда направленное воздействие, имеющее внешний источник происхождения, транслируется через операторов, находящихся в стране. Сегодня такие подразделения имеют в своем распоряжении серьезные электронные средства распространения информационных потоков, иногда они привлекают к работе и профессиональных хакеров, и волонтеров из числа российских граждан.

Это может происходить в случае, когда направленное воздействие, имеющее внешний источник происхождения, транслируется через операторов, находящихся в стране. Сегодня такие подразделения имеют в своем распоряжении серьезные электронные средства распространения информационных потоков, иногда они привлекают к работе и профессиональных хакеров, и волонтеров из числа российских граждан.

Внутренние источники угрозы

Одним из основных источников угроз информационного характера является напряжение или дестабилизация социально-политической обстановки в местах расположения вооруженных сил. Создание искусственно накаленной атмосферы, провокация конфликтов личного состава с местным населением, иногда даже беспорядки, вызванные направленным информационным воздействием, становятся серьезными угрозами стабильности ситуации в военной части и в войсках в целом. Такие ситуации происходили и происходят на Кавказе, на российских базах, находящихся в странах СНГ, в других регионах.

Важной угрозой является направленное воздействие на моральный дух войск путем фальсификации фактов военной истории, усиления социального напряжения, попытка задействовать личный состав в развитии политических конфликтов. Виновником возникновения таких угроз информационного характера наиболее часто становятся средства массовой информации, нацеленные на создание напряженной обстановки. В ряде случаев даже контакты личного состава с представителями прессы могут стать способом специальной обработки, которая приведет к возможной потере боевого духа.

Иногда мерами подобного воздействия достигаются не только психологические срывы, которые приводят к воинским преступлениям или дезертирству, но и создание групп внутри войск, имеющих своей целью намеренный подрыв обороноспособности страны.

Политику безопасности для организаций военного сектора важно составлять с учетом актуальных угроз. Например, «СёрчИнформ КИБ» можно настроить на поиск в переписке, документах и браузерной истории ключевых слов, указывающих на интерес определенных сотрудников к экстремизму и терроризму.

Технические угрозы информационного характера касаются как работы используемых в войсках информационных систем, включая системы управления, так и сохранности конфиденциальной информации, передаваемой по каналам военной связи. Виды технических угроз деятельности Вооруженных сил могут носить различный характер: от намеренного повреждения систем и похищения информации до халатности отдельных сотрудников. Мерами защиты в этом случае станут и наращивание уровня защищенности систем автоматизированного управления, и обучение личного состава необходимым требованиям, связанным с защитой информации. Стандарты безопасности определяются ГОСТами и другими методиками, разрабатываемыми и утверждаемыми на государственном уровне, но часто на практике происходит задержка с внедрением новых программных и технических средств, которые могут противостоять угрозам со стороны противника. Такая задержка обусловлена особенностями функционирования системы государственных заказов и сама по себе становится угрозой безопасности.

Виды технических угроз деятельности Вооруженных сил могут носить различный характер: от намеренного повреждения систем и похищения информации до халатности отдельных сотрудников. Мерами защиты в этом случае станут и наращивание уровня защищенности систем автоматизированного управления, и обучение личного состава необходимым требованиям, связанным с защитой информации. Стандарты безопасности определяются ГОСТами и другими методиками, разрабатываемыми и утверждаемыми на государственном уровне, но часто на практике происходит задержка с внедрением новых программных и технических средств, которые могут противостоять угрозам со стороны противника. Такая задержка обусловлена особенностями функционирования системы государственных заказов и сама по себе становится угрозой безопасности.

В рамках этого типа атак может быть рассмотрено и намеренное повреждение оборудования и линий связи, иногда возникающее и по вине личного состава, и по вине местного населения, и в результате направленной деятельности противника.

Крайне важной становится и угроза внедрения ложной информации в системы отслеживания вероятного нападения. Риск срабатывания систем ПВО на ложную информацию, посланную противником намеренно, сохраняется. Мнимые угрозы в прошлом едва не привели к началу атомной войны, сейчас этот риск снижен, но он сохраняется.

Серьезной проблемой на сегодняшний день является и недостаточная разработка нормативно-правовой базы, касающейся защиты информации и работы с новыми угрозами. Большое количество явлений информационного пространства еще не было классифицировано и отражено в нормативных актах, в связи с чем затруднено применение мер ответственности за реализацию каких-либо действий или организацию деятельности, которая может нанести урон информационной безопасности вооруженных сил и военнослужащих. Но эти направления развиваются, принимаются нормативно-правовые акты, законодательно регламентирующие допустимость применения той или иной техники иностранного производства, например чипов, в оборудовании, которое поставляется в войска. Доктрина информационной безопасности России, принятая в этом году, оценила и описала все возможные типы угроз, теперь на ее основе создаются новые нормативные акты, разработанные правительством.

Внешние угрозы

К внешним источникам угроз следует отнести те, чье место дислокации находится вне территории России или ее союзников. Этот тип угроз отличается разнообразием, новые меры информационно-психологического воздействия на личный состав разрабатываются и применяются противником регулярно. При этом уже достаточно реальной угрозой становится использование новых видов информационного оружия, часть из которых направлена на выведение из строя информационных систем, а часть – на прямое психологическое воздействие на личный состав. При этом механизм действия такого оружия, по данным аналитиков, основан на применении ультразвука, электромагнитных полей, микроволн различного характера. Не исключено и использование медицинских и химических средств, которые помогут целенаправленно действовать на поведение военнослужащих в мирной и боевой обстановке. Такие средства ведения психологических операций могут быть применены в тех местах, где вооруженные силы России участвуют в текущих конфликтах. Пресса называет большое количество типов психологического оружия, но пока нет официального подтверждения их применения.

Этот тип угроз отличается разнообразием, новые меры информационно-психологического воздействия на личный состав разрабатываются и применяются противником регулярно. При этом уже достаточно реальной угрозой становится использование новых видов информационного оружия, часть из которых направлена на выведение из строя информационных систем, а часть – на прямое психологическое воздействие на личный состав. При этом механизм действия такого оружия, по данным аналитиков, основан на применении ультразвука, электромагнитных полей, микроволн различного характера. Не исключено и использование медицинских и химических средств, которые помогут целенаправленно действовать на поведение военнослужащих в мирной и боевой обстановке. Такие средства ведения психологических операций могут быть применены в тех местах, где вооруженные силы России участвуют в текущих конфликтах. Пресса называет большое количество типов психологического оружия, но пока нет официального подтверждения их применения.

Не секрет, что в составе вооруженных сил стратегического противника или организаций мирового терроризма есть специальные подразделения информационно-психологического воздействия. Их деятельность изучается на уровне специализированных НИИ, и меры борьбы с новыми угрозами разрабатываются и активно внедряются в практику.

Их деятельность изучается на уровне специализированных НИИ, и меры борьбы с новыми угрозами разрабатываются и активно внедряются в практику.

Часто применение целенаправленного информационного воздействия заранее тщательно подготавливается работой средств массовой информации. Военнослужащие обязаны уметь классифицировать и выявлять такие угрозы, для чего необходимо проводить соответствующую подготовку.

Серьезнейшей проблемой для безопасности становятся социальные сети, с помощью которых военнослужащие могут случайно выдать важную информацию. Одной из основных задач по защите безопасности государства должно стать выявление таких угроз и своевременное их устранение.

IMController – модуль «СёрчИнформ КИБ», который отслеживает переписку в социальных сетях и мессенджерах.

Меры по обеспечению информационной безопасности

Меры, которые могут быть применены в целях защиты информации и обеспечения безопасности, также делятся на две группы:

- защита информационных систем от повреждения и информации от утечки и перехвата;

-

защита психики личного состава от намеренного информационно-психологического воздействия.

Эти меры должны приниматься в совокупности, опираясь на все новейшие научные разработки и программные продукты.

Первая группа мер:

- защита объектов дислокации войск и расположенных в них АСУ и элементов компьютерной техники от огневого поражения или иного намеренного выведения из строя;

- защита систем от удаленного проникновения в них противника, в частности с установлением программных продуктов, обеспечивающих полную защиту периметра от проникновений, например, DLP-систем и SIEM-систем;

- защита информации, носящей характер государственной или военной тайны, от утечек или намеренного похищения;

- радиоэлектронная защита;

- использование защищенных моделей компьютеров и программных средств, которые не могут быть повреждены заранее созданными проблемами в их кодах;

- развитие средств электронной разведки;

- использование социальных сетей для намеренного дезинформационного воздействия на противника;

-

защита систем связи.

Ко второй группе мер относится:

- предохранение психики войск от намеренного психологического воздействия;

- корректировка информации, транслируемой потенциальным противником.

Для разработки и реализации комплекса этих мер необходимо создание отдельных подразделений, действующих в сфере информационной безопасности.

Защита личного состава войск от направленного психологического воздействия

Морально-психологическое обеспечение войск включает в себя применение комплекса мероприятий, направленных на блокирование мер, применяемых в ходе гибридной войны. Сегодня существуют институты и мозговые центры, направившие все свои усилия на разработку различных способов воздействия на морально-психологическое состояние войск. В рамках этих исследований изучаются психология, психотроника, безопасность психоэнергетической деятельности.

Противостоять направленному информационно-психологическому воздействию командование Вооруженных сил предполагает следующими способами:

- проведение исследований способов направленного воздействия на психику;

- использование всех доступных видов психологической работы с военнослужащими,

-

проведение целенаправленных защитных мероприятий.

Все эти меры нужны для того, чтобы создать устойчивую защиту от информационного воздействия и готовность военнослужащего отсечь информацию, несущую признаки направленного воздействия в целях дестабилизации его морально-психологического состояния. Нападение противника не должно становиться причиной снижения боеспособности войск, их мотивации, подавления воли. Важным будет и проведение воспитательной работы, организация досуга войск.

Особенно важным становится контроль над теми военнослужащими, в чью зону ответственности входит работа со средствами связи, АСУ, передачей информации. Они наиболее вероятно станут мишенями для разработки противником.

Для контроля за доступом к секретным сведениям в «СёрчИнформ КИБ» предусмотрено разграничение ролей. Руководитель службы внутренней безопасности может ограничить доступ рядовых ИБ-сотрудников к определенным функциям системы, например, к просмотру отчетов.

Меры превентивного воздействия

Предполагая, какой именно комплекс мер будет использовать потенциальный противник, необходимо применять и средства нападения, чтобы блокировать его возможности. Могут быть произведены такие действия, как:

Могут быть произведены такие действия, как:

- намеренное введение противника в заблуждение касательно предполагаемых мер и способов борьбы с угрозами информационной безопасности;

- уничтожение средств связи и информационных систем;

- внесение намеренных искажений в работу информационных систем противника;

- выявление точек поддержки противника, действующих на территории России, и их уничтожение;

- получение конфиденциальной информации о намерениях противника по снижению степени безопасности войск и использование этих сведений для формирования стратегий защиты;

- использование средств морально-психологического подавления информационных войск противника.

Информационное оружие

Как отдельное направление стратегии защиты рассматривается и разработка информационного оружия. Оно должно быть призвано не только отражать угрозы, но и предвосхищать их. Противник использует информационное оружие достаточно эффективно, как можно наблюдать на примере стран, охваченных военными конфликтами. Оружие применяется не только в зонах военных действий, но и в тех регионах, которым только предстоит стать очагами дестабилизации. Такой же и больший уровень действенности должно показать и аналогичное отечественное оружие. Возможность его использования не исключена и в ближайшем будущем.

Противник использует информационное оружие достаточно эффективно, как можно наблюдать на примере стран, охваченных военными конфликтами. Оружие применяется не только в зонах военных действий, но и в тех регионах, которым только предстоит стать очагами дестабилизации. Такой же и больший уровень действенности должно показать и аналогичное отечественное оружие. Возможность его использования не исключена и в ближайшем будущем.

Практически каждый объект армии сейчас находится в зоне возможного поражения, поэтому необходимо комплексно подходить к защите его безопасности. Решением этих задач государство занимается неуклонно и наращивает защитный потенциал. Разработка собственного программного обеспечения помогает избежать системных рисков, возникших, например, в Иране, когда программы, которые должны были управлять системами ПВО, отказались функционировать при начале военных действий. В них был заложен изначально неверный код.

Также собственные каналы передачи данных в Интернете должны обеспечить возможность коммуникации при нарушении архитектуры Всемирной сети.

Проекция задач на общество

Дополнительно следует учитывать, что меры защиты военной информации не всегда применяются при формировании документации, на базе которой создаются массивы данных военного ведомства. Утечки могут происходить на уровне транспортных компаний, научных институтов, сервисных служб. Поэтому безопасность в полном объеме должна создаваться и на этих этапах. Отсутствие должного контроля над поставщиками и подрядчиками приводит к тому, что в войска поставляется оборудование, которое допускает удаленный доступ со стороны потенциального противника. О таких ситуациях уже писала пресса. В ряде случаев использование таких устройств запрещено законодательно, но пока не все техническое оснащение армии было модернизировано.

Серьезная уязвимость систем АСУ армии возникает и из-за передачи информации закрытого характера по открытым линиям связи, что иногда позволяют себе гражданские специалисты. Эта угроза должна быть устранена максимально оперативно.

Угрозы возникают и при распространении частными лицами случайно полученных ими сведений в социальных сетях. Такие риски блокируются только разъяснительной работой с населением, так как ситуации с возбуждением уголовных дел по статье «Государственная измена» за пост в Сети не являются достойной превентивной мерой.

Комплексный подход к обеспечению информационной безопасности Вооруженных сил и личного состава должен обеспечить укрепление обороноспособности России. Опираясь на Доктрину информационной безопасности, можно разрабатывать новые комплексные способы борьбы с нарастающими угрозами.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Тестировать 30 дней бесплатно

404 Cтраница не найдена

Размер:

AAA

Изображения Вкл. Выкл.

Обычная версия сайта

К сожалению запрашиваемая страница не найдена.

Но вы можете воспользоваться поиском или картой сайта ниже

|

|

Введение в информационную безопасность | Основы информационной безопасности

Информационная безопасность Основные Навыки Вы узнаете- Управление безопасности и управлением рисками

- Архитектура безопасности активов.

управление доступом

управление доступом - Оценка и тестирование безопасности

- Безопасность разработки программного обеспечения

Просмотр Подробнее

, которые должны выучить Основы информационной безопасности- Специалисты по безопасности ИТ

- Консультанты по безопасности

- ИТ -директора

- Аудиторы безопасности

- Система безопасности. Менеджеры

- ИТ-менеджеры

Подробнее

Что вы узнаете в Основах информационной безопасностиCISSP® – Сертифицированные информационные системы Профессионал безопасности

Урок 01 – Введение курса

07:28Урок 02 – Домен One: Безопасность и управление рисками

01:48:49- 8 1,0118 1,0118 1,018 1,0118 1,0118 01:13

1.02 Введение в безопасность и управление рисками

04:391.03 Понимание, соблюдение и продвижение профессиональной этики

01:439.

04 Проверка знаний0069

04 Проверка знаний00691.05 Понимание и применение концепций безопасности

02:011,06 Оценка и применение Принципов управления безопасности

03:541,07 Цели, миссия и цели

02:40 9009

1.08. Осторожность и комплексная проверка

03:591.09 Проверка знаний

1.10 Определение соответствия и других требований

01:341.11 Понимание правовых и нормативных вопросов в контексте

01:371.12 Типы интеллектуальных свойств (IP) Закон

04:521.13 Принципы ОЭСР, ГДРР и Принципы защиты данных

03:061.14

1.15 Понимание требований для типов исследований

05:101.16 Проверка знаний

1.17 Разработка, документирование и внедрение политики безопасности, стандартов, процедур и руководств

04:021,18 Проверка знаний

1.19 Необходимость планирования непрерывности бизнеса (BCP)

02:061.

20 Фаза Планирования непрерывности бизнеса 01:28

20 Фаза Планирования непрерывности бизнеса 01:281.21 Анализ бизнес -удара

03:291.21 Анализ бизнес -удара

03:291.21. Определение превентивных мер контроля

03:401.23 Проверка знаний

1.24 Внесение и обеспечение соблюдения политик и процедур безопасности персонала

05:231.25 Введение в концепции управления рисками0069 02:34

1,26 Анализ риска

01:581.27 Анализ и оценка риска

04:361.28 Выбор для противодействия

01:481,28 РИСКА

1.30 Оценка управления безопасностью (SCA)

02:001.31 Мониторинг риска и непрерывное улучшение

03:411.32 Проверка знаний

1.33 Понимание и применение0069 02:13

1.34 Шаги моделирования угроз

04:431,35 Оценки страхов

02:091,36 Проверка знаний

1.

37 Применяйте управление цепочкой поставок (SCRM) Conscepts 9009

37 Применяйте управление цепочкой поставок (SCRM) Conscepts 90091.38 Управление сторонними организациями и риски

02:471.39 Жизненный цикл управления сторонними рисками

05:511.40 Проверка знаний

Обучение, осведомленность и осведомленность 4 Образование, осведомленность и создание1. Программа 04:28

1.37.

1,42 Эффективность программы: оценка

01:491.43 Проверка знаний

1,44 Краткий рекап : Безопасность активов

51:322.01 Введение

01:152.02 Введение в безопасность активов

05:322.03 Идентификация и классификация информации и активов

01:582.04 Цели классификации информации

04:582.05 Проверка знаний

2,06. 2.08 Управление жизненным циклом данных

02:382.09 Жизненный цикл данных: создание, хранение и использование

04:012.

10 Жизненный цикл данных: обмен, архивирование и уничтожение 03:38

10 Жизненный цикл данных: обмен, архивирование и уничтожение 03:382.11 Остаток данных и разрушение данных

03:592.12 Проверка знаний

2,13 Убедитесь, что соответствующие управления активами

02:492.14 Data Data Data Data Data Data.

2.15 Как выбрать элементы управления

03:142.16 Управление цифровыми правами (DRM)

00:442.17 Предотвращение потери данных (DLP)

06:510 01:102.19 Проверка знаний

Урок 04 – Домен Три: Архитектура безопасности и инженерия

02:05:313,01 Введение

01:28- 9008 3,02. 01:16

3.03 Исследование, внедрение и управление технологическими процессами с использованием

02:463.04 Доверяйте, но проверяйте и не доверяйте

01:413.05 Конфиденциальность по замыслу

02:403.

06 Проверка знаний

06 Проверка знаний3.07 Понимание основных концепций моделей безопасности

01:0831

3.09 Типы моделей безопасности

06:453.10 Теории композиции, скрытые каналы, открытые и закрытые системы

03:343.11 Проверка знаний 9006

3,12 Выберите элементы управления на основе требований безопасности системы

00:523.13. ОБСЛУЖИВАНИЯ ПОМОЩЕСТВЕННЫХ СИСТЕМ. 19

3.16 SCADA

02:393.17 Проблемы безопасности ICS

04:013.18 Облачные вычисления

9009 01:58 9001Категоризация Cloud 03:173.20 Интернет вещей

06:333.21 FOG и Edge Computing

03:373,22 Проверка знаний

3,23 SELECT и определение CRYPTERAPTION.

3,24 Элементы криптосистемы

05:323,25 Методы шифрования

04:273,26 Стандарты шифрования данных

03:283,27.

0069 02:28

0069 02:283.28 Advanced Encryption Standards

04:163.29 Asymmetric Cryptography

07:253.30 Public Key Infrastructure

02:123.31 PKI Certificate and Processes

02:363.32 Процесс PKI: шаги

01:093.33 Хэширование, MAC и цифровые подписи

04:153.34 Принципы управления ключами

02:28 Проверка знаний 9.3509 3 9 3.34 Принципы управления ключами0069

3,36 Методы криптаналитических атак

04:443.37 Проверка знаний

3,38 Применить принципы безопасности к объекту и объекту.

3.40 Средства контроля доступа персонала

02:413.41 Средства контроля экологической безопасности

01:553.42 Классы пожарной безопасности

02:45 3 Другие средства управления00069 03:313.44 HVAC, Power Supply, and Training

01:503.

45 Knowledge Check

45 Knowledge Check3.46 Quick Recap

02:133.47 Knowledge Check

Lesson 05 – Четвертая область: связь и безопасность сети

01:27:314.01 Введение

01:244.02 Введение в связь и безопасность сети

01:584.03 Оценка безопасности0069 03:17

4.04 Physical Layer and Data Link Layer

04:334.05 Network Layer

05:104.06 Transport Layer

06:034.07 Session Layer and Presentation Layer

01: 544.08 Площади и протоколы приложений

03:484.09 Проверка знаний

4.10 IP -адреса

04:58.00094.12 Проверка знаний

4.13 Протокол безопасности Интернета (IPSEC)

02:324.14 Протоколы безопасности IPSEC

03:474.15 Secure Access Protocols

02:39AR 90094.

15 Secure Accept Applicols 02:39AR 9009

15 Secure Accept Applicols 02:39AR 90094.15. , оптоволоконные каналы и микросегментация

02:514.17 SDN и беспроводные технологии

03:444.18 Сотовая сеть и CDN

03:388 4.17Проверка знаний

4.20 Безопасные сетевые компоненты

04:164.21 Понять контроль доступа к сети (NAC) и безопасность конечной точки

04:424.22 Проверка знаний

4.23 Реализация. 27

4.24 Термины «Шлюз уровня приложений», «Шлюз уровня канала» и «Безопасность сети»

02:254.25 Технологии удаленного доступа

02:074.26 VPN Protocols

01:404.27 VPN Protocols: Comparison

04:384.28 Multimedia Collaboration, Network Function Virtualization, and Network Attacks

04:044.29 Quick Recap

01:544.30 Проверка знаний

Урок 06 – Video Spotlight Video One

10:50CISSP Spotlight One

10:50

Урок 07 – Domain Five: Идентификация и управление доступом (IAM)0069 46:03

5.

01 Introduction 00:57

01 Introduction 00:575.02 Introduction to Identity and Access Management (IAM)

01:355.03 Control Physical and Logical Access to Assets

01:325.04 Manage Идентификация и аутентификация людей Устройства и сервисы

03:535.05 Биометрия и измерение точности

02:085.06 Пароли и их типы

03:39- 069 05:26

5.08 Федеративное управление идентификацией (FIM) и система управления учетными данными

02:365.09 Единый вход (SSO) и JIT

03:07Проверка знаний

5.11 Федеративная идентификация со сторонней службой

01:485.12 Внедрение механизмов авторизации и управление ими

03:005.14 Проверка знаний

5.15 Управление идентификацией и предоставлением доступа к жизненному циклу

02:185.16 Эскалация привилегии

02:335.

17 Реализация Attepent 02:33

17 Реализация Attepent 02:335.17 Реализация Autpentiation

02:335.17 Реализация.

02:335.17.

5.18_kerberos и его шаги, Radius, Tacacs и Tacacs Plus

03:425.19 Быстрое резюме

01:525.20 Проверка знаний

Урок 08 -Домен.

01:01:186.01 Introduction

01:046.02 Introduction to Security Assessment and Testing

00:496.03 Design and Validate Assessment, Test, and Audit Strategies

05:126.04 Отчеты SOC и оценки безопасности

05:286.05 Внутренний аудит и оценка

03:436.06 Внешний аудит и оценка

02:159-я сторона и оценка 6.070069 02:57

6.08 Проверка знаний

6.09 Оценка уязвимости

01:456.10 Scan Discovery Discovery Scan

01:206.

11 Scan Scan и Web Scan Scan и Web Scan Scan

11 Scan Scan и Web Scan Scan и Web Scan Scan- 9006 9006

6.11. 6.12 Тестирование на проникновение

01:00 6.13 Процесс тестирования на проникновение и типы тестирования

03:276.14 Управление журналом и просмотр

05:11 LC8 Тестирование безопасности в SD0069 03:32

6.16 Обзор и тестирование кода

01:416.17 Методы тестирования

05:416.18. Данные

03:116.21 Процесс KPI

02:366.22 Проверка знаний

6.23. Анализ теста и генерируйте отчет

03:096.24.0069 01:20

6.25 Проверка знаний

Урок 09 – Домен Семь: Операции безопасности

01:34:047,01 Введение

01:08- 9008 7.01 ВОЗВОД о ЗЕРОВНЕ 51

7.

03 Понимание и соблюдение расследований 03:39

03 Понимание и соблюдение расследований 03:397.04 Цифровая судебная криминала

03:317.05 Понимание цифровых доказательств

04:347.06.0069

7.07. Проведение регистрации и мониторинга. 34

7.11 Проверка знаний

7.12 Выполнение управления конфигурацией

01:537.13 Применение базовых принципов работы системы безопасности

01:157.14 Управление идентификацией и доступом с различными типами учетных записей

01:557.15 Применение защиты ресурсов

01:557.16 Управление для защиты активов

02:347.17. Проведение управления инцидентами

02:347.17. Проведение управления инцидентами

02:177.18 Понимание жизненного цикла реагирования на инциденты

03:367.19 Проверка знаний

7.20 Применение и поддержание мер по обнаружению и предупреждению

03:267.

21 Понимание систем защиты от вредоносных программ, искусственного интеллекта, машинного обучения и глубокого обучения 03:23

21 Понимание систем защиты от вредоносных программ, искусственного интеллекта, машинного обучения и глубокого обучения 03:237.22 Внедрение и поддержка исправлений и управления уязвимостями

04:07- 9006 Понимание процессов и участие в них : 51

7.24. Реализация стратегии восстановления

02:377.25 Типы восстановления

02:377.26 Оперативное восстановление

02:167.27 Воспользовательский партнер.0069 01:56

7.28 РЕГКАЗКА И ТОРЕТЬСЯ ДОЛЖЕНИЯ

04:497.29 Проверка знаний

7.30. Реализация Disaster Recovery (DR). Планы аварийного восстановления (DRP)

03:077.33 Проверка знаний

7.34 Участие в планировании и учениях по обеспечению непрерывности бизнеса (BC)

03:217.35 Внедрение и внедрение0069 04:55

7.36 Важность освещения в управлении безопасностью

00:587.

37 Контроль доступа 04:52

37 Контроль доступа 04:527.38 Проверка знаний

7.39. Адресные персонал и безопасность.

7.40 Краткий обзор

01:267.41 Проверка знаний

Урок 10. Домен 8. Безопасность разработки программного обеспечения

01:00:088 Введение0069 01:03

8.02 Введение в разработку программного обеспечения. Модель

01:288.06 DevOps и DevSecOps

02:448.07 CMM и SAMM

02:238.08 Управление изменениями и интегрированная группа продуктов

02:498.09 Проверка знаний

8.10 Управление безопасности в разработке программного обеспечения Ecosystems

04:588.11. Другие контроли безопасности в разработке программного обеспечения Ecosystems

03:218.12 Управление программным обеспечением SCM).

04:258.13 Среды баз данных и хранилищ данных

03:278.

14 Проверка знаний

14 Проверка знаний8.15 Оценка эффективности защиты программного обеспечения

02:208.16 Безопасность и гарантия программного обеспечения: гранулярность средств контроля и разделение сред

02:188.17 Безопасность и гарантия программного обеспечения: TOC или TOU, предотвращение социальной инженерии, резервное копирование, криминалистика программного обеспечения, криптография

02 :518.18 Безопасность и гарантия программного обеспечения: защита паролем, элементы управления мобильным режимом и песочница

01:418.19 Безопасность и гарантия программного обеспечения: поддержка сильных языков, XML и SAML

01:128.20. :13

8.24_Проверка знаний

8.25 Определение и применение правил и стандартов безопасного кодирования

04:318.26 Среда веб-приложений

8.27 Knowledge Check

8.

28 Quick Recap 01:28

28 Quick Recap 01:288.29 Knowledge Check

Lesson 11 – Spotlight Video Two

11:51Spotlight Two

11:51

в кибербезопасности к 2021 году

282 млрд. Долл. США. Проектированные

Глобальный рынок кибербезопасности к 2024 г.

Карьеру

Специалист по безопасности ИТ

$ 110K -122K PERMAL

долл.

Инженер по ИТ-безопасности

Средняя заработная плата

$73–130 000 в год

Компании по найму

Администратор безопасности

Средняя заработная плата

$43 000–93 000 в год

Компании по найму

Каковы требования для изучения программы «Введение в информационную безопасность»?

Специалистам рекомендуется иметь опыт работы в таких областях, как безопасность и управление рисками, безопасность активов, инженерия безопасности или в других смежных областях, прежде чем проходить эту программу «Введение в информационную безопасность».

Как новички изучают основы CISSP?

Информационная безопасность является одним из лучших вариантов карьеры в ИТ-индустрии, и крайне важно изучить эту область с ее основ. Simplilearn поможет вам изучить основы CISSP, предлагая различные статьи, видео на YouTube и учебные пособия, которые подходят для начинающих.

Сколько времени нужно, чтобы изучить информационную безопасность?

Информационная безопасность — это обширная область, включающая различные аспекты, с которых вы можете начать. Наши 18 часов подробных видеолекций, представленных в этой программе «Введение в информационную безопасность», дадут вам идеальное начало, и вы сможете изучать ее в своем собственном темпе.

Что я должен изучить в первую очередь в программе «Введение в информационную безопасность»?

Эта программа «Введение в информационную безопасность» начинается с обзора таких тем, как «Безопасность и управление рисками», «Управление и управление информационной безопасностью», «Архитектура и проектирование сети».

Легко ли освоить программу CISSP?

Если у вас нет предварительных знаний в области информационной безопасности, вам может быть немного сложно понять концепции, охватываемые этой программой. Однако вы можете обратиться к нашим поддерживаемым статьям и учебным пособиям по информационной безопасности, чтобы правильно понять основы.

Каковы основы программы обучения «Введение в информационную безопасность»?

В этой учебной программе «Введение в информационную безопасность» рассматриваются основы безопасности, конфиденциальности, управления третьими лицами, предотвращения потери данных, обеспечения безопасности, криптоанализа и IP-адресации.

Для чего используется информационная безопасность?

Информационная безопасность — это практика защиты информационных активов организации от всех видов угроз. Это гарантирует, что несанкционированные физические или юридические лица не получат доступ к системам, серверам и другим активам компании для манипулирования конфиденциальной информацией, которую они хранят.

Почему информационная безопасность так популярна?

Утечки данных растут быстрыми темпами, и компании осознали необходимость обеспечения безопасности своих систем, сетей и конфиденциальных данных и предотвращения доступа к ним хакеров. В результате спрос на информационную безопасность резко вырос как для крупных компаний, так и для стартапов. Обеспечение информационной безопасности означает эффективную борьбу с хакерами и предотвращение любой возможной кибератаки на активы компании.

Могу ли я пройти эту программу «Введение в информационную безопасность» за 90 дней?

Да, концепции, рассматриваемые в этой программе «Введение в информационную безопасность», довольно просты, и вы можете пройти курс в течение 90 дней.

Каковы мои следующие лучшие варианты обучения после завершения этой программы CISSP?

После завершения этой учебной программы CISSP вы можете перейти к другим курсам, таким как программа магистратуры по кибербезопасности или программа последипломного образования по кибербезопасности.

Каковы возможности карьерного роста в области информационной безопасности?

Компании как никогда нуждаются в специалистах по информационной безопасности в связи с тревожным ростом числа кибератак и финансовых потерь, которые они приносят организации. Такие должности, как аналитик по информационной безопасности, консультант по безопасности, архитектор по безопасности и судебный компьютерный аналитик, являются популярными карьерными возможностями в этой области.

Получу ли я сертификат после прохождения бесплатного курса CISSP®?

Да, после прохождения бесплатного курса CISSP® вы получите сертификат об окончании курса от SkillUp. Вы можете разблокировать его, войдя в свою учетную запись SkillUp. Как только сертификат будет разблокирован, вы получите письмо со ссылкой на вашу учебную панель SkillUp на ваш зарегистрированный почтовый адрес. Щелкните ссылку, чтобы просмотреть и загрузить сертификат. Вы даже можете добавить сертификат в свое резюме и поделиться им в социальных сетях.

Посмотреть больше

Введение в кибербезопасность: что нужно знать новичкам

В Интернете информация широко распространена, и бизнес-операторы одинаково рискуют украсть данные. С каждым годом технологии усложняются, как и кибератаки. Мир цифровой преступности обширен, и он не ограничивается какой-либо конкретной платформой, доступной через Интернет. Настольные компьютеры, смартфоны и планшеты могут иметь определенную степень цифровой защиты, но у каждого из них есть присущие им «слабые места», к которым хакеры приспособились.

К счастью, некоторые инструменты и службы цифровой безопасности работают параллельно с их злонамеренными техническими аналогами. Несмотря на то, что сложность нашего цифрового ландшафта скрывает сложные угрозы, большинство из них могут использовать сетевые атаки с помощью цифровых инструментов предотвращения катастроф.

Прежде чем мы углубимся в эти распространенные угрозы, давайте углубимся в краеугольные камни цифровой безопасности. Поскольку сегодняшние цифровые угрозы существуют не только на аппаратном уровне, определение риска требует другого подхода, который ставит безопасность контролируемой сети выше всего остального.

Поскольку сегодняшние цифровые угрозы существуют не только на аппаратном уровне, определение риска требует другого подхода, который ставит безопасность контролируемой сети выше всего остального.

Когда на ум приходит термин «кибербезопасность», мы склонны предполагать, что он охватывает все аспекты современных технологий. Это понятно, так как это технически точно. Цифровые инструменты безопасности стали невероятно гибкими, они были приняты во многих отраслях промышленности с множеством конструкций.

Таким образом, движущий фактор, стоящий за этой формальностью, немного легче понять:

Большинство устройств, включая навигационные приложения, игровые приложения и социальные сети, всегда подключены к Интернету. Точно так же и настольные компьютеры. Независимо от того, просматриваете ли вы магазин или слушаете музыку, скорее всего, вы участвуете в этой всеобъемлющей среде, которая требует современных определений кибербезопасности.

рабочих мест в области кибербезопасности сегодня занимаются цифровой защитой информации, отправляемой и получаемой между цифровыми устройствами; по сути, сетевая защита. Он включает в себя защиту хранения информации, выявление вторжений, реагирование на кибератаки и, в худшем случае, восстановление ценной, часто личной информации, которая была украдена. Понятно, что сфера кибербезопасности довольно велика, и зарплата специалистов по кибербезопасности тоже немалая. Однако нишевый подход кибербезопасности к цифровой безопасности сразу же вызывает вопросы:

Что включает в себя сама кибербезопасность?

Безопасность сети В то время как кибербезопасность в основном сосредоточена на передаче и хранении данных, безопасность сети немного шире. Согласно своему названию, сетевая безопасность включает в себя защиту, обслуживание и восстановление сетей в целом. Он охватывает кибербезопасность как своего рода защитный зонтик, защищающий всех пользователей сети от всех цифровых угроз, даже если у данного кибер-злоумышленника есть намерения, отличные от использования данных.

Чтобы защитить целостность, безопасность и устойчивость пользователей сети, специалисты по сетевой безопасности, как правило, сосредотачиваются на конфиденциальности подключения. Это предпочтение является синонимом практики кибербезопасности, в результате чего эти два термина часто используются как синонимы.

При этом средства служб сетевой безопасности также включают антивирусное программное обеспечение, средства обнаружения вредоносных программ, обновления брандмауэров, виртуальные частные сети (VPN) и другие программы безопасности. Таким образом, даже несмотря на то, что специалисты по сетевой безопасности и кибербезопасности часто охватывают схожие области, они расходятся в точках пересечения, где такие вещи, как данные хранение и данные отслеживания должны перекрываться.

Конечно, эти перекрестки также, как правило, обслуживаются дополнительными поставщиками услуг безопасности, каждый из которых прибывает со своих собственных специализированных путей управления цифровыми рисками. Хотя эти дополнительные защитники от киберпреступлений предоставляют жизненно важные услуги, они не так далеко идущие, как сетевая безопасность или даже кибербезопасность, если уж на то пошло.

Хотя эти дополнительные защитники от киберпреступлений предоставляют жизненно важные услуги, они не так далеко идущие, как сетевая безопасность или даже кибербезопасность, если уж на то пошло.

Из-за этого специалистов по уменьшению киберугроз можно рассматривать как своего рода зонтичную «иерархию»: сетевая безопасность в большинстве случаев так или иначе распространяется на каждую из этих сфер, зонтик. Впоследствии кибербезопасность определяет основную заботу пользователей о защите данных. Он «охватывает» или касается трех других сфер управления структурой кибербезопасности: информационной безопасности, операционной безопасности и безопасности приложений.

Информационная безопасность Большинство, если не все, коммерческих предприятий используют сети для синхронизации всех аспектов повседневных операций. Они управляют входами пользователей в систему, инструментами управления расписанием, проектным программным обеспечением, телекоммуникациями и т. д., что требует найма тех, кто способен держать все это вместе:

д., что требует найма тех, кто способен держать все это вместе:

Группа безопасности информационных технологий.

Их непрерывный мониторинг обеспечивает безопасность передаваемой по сети информации, гарантируя, что только авторизованные пользователи могут получить доступ к ее услугам. Однако важно отметить их отличие от профессионалов в области кибербезопасности, поскольку их цели легко спутать. Кибербезопасность относится к защите ценных данных, таких как номера социального страхования, журналы бизнес-транзакций и сохраненные данные инфраструктуры. Информационная безопасность, тем временем, защищает цифровой трафик.

Несмотря на то, что ценные данные действительно могут быть извлечены из этого трафика, что приводит к еще одному перекрытию служб, специалисты по информационной безопасности являются непосредственными ответчиками. Эта область работы охватывает планирование аварийного восстановления: процессы, реализуемые посредством тщательной оценки рисков, отработанных стратегий реагирования и конкретных планов долгосрочной защиты.

Операционная безопасность, также известная как OPSEC, обычно высоко ценится за ее модульную структуру как процесс управления рисками. Это побуждает группы управления компании смотреть на свои коммерческие операции с внешней точки зрения, чтобы выявлять потенциальные недостатки в общей безопасности. В то время как компаниям часто удается управлять связями с общественностью без риска, похитители данных могут по-прежнему собирать подтекстовую информацию повсюду. В этом сценарии риск кражи данных становится намного выше, поскольку проанализированные данные, собранные в полезную информацию, извне ускользают от стандартных протоколов безопасности за стенами бизнеса.

OPSEC можно разделить на пять отдельных этапов:

Один: определение потенциально уязвимых данных

Операционная безопасность уделяет большое внимание изучению каждого сценария, в котором кибер-злоумышленник может извлечь значимые данные. Как правило, этот шаг включает анализ результатов поиска продуктов, финансовых отчетов, интеллектуальной собственности и общедоступной информации о сотрудниках.

Как правило, этот шаг включает анализ результатов поиска продуктов, финансовых отчетов, интеллектуальной собственности и общедоступной информации о сотрудниках.

Два: выявление потенциальных угроз

Для каждого идентифицированного источника данных, считающегося конфиденциальным, группы оперативной безопасности тщательно изучают потенциальные угрозы. В то время как сторонние поставщики обычно анализируются в первую очередь из-за их близости, также рассматриваются внутренние угрозы. Небрежные или иным образом недовольные сотрудники действительно могут представлять угрозу целостности данных компании — намеренно или случайно.

Три: анализ серьезности риска

Поскольку ценность данных сильно различается, в интересах бизнеса определить степень ущерба, который могут нанести потенциальные эксплойты. Ранжируя уязвимости на основе вероятности атаки, команда может даже определить вероятность различных кибератак.

Четыре: обнаружение слабых мест в системе безопасности

Команды оперативного управления также являются высококвалифицированными операторами информационной безопасности. Оценивая текущие меры безопасности и выявляя любые лазейки в системе, они могут обнаружить слабые места задолго до того, как они будут использованы. Эту информацию также можно сравнить с информацией, полученной на предыдущих трех этапах, чтобы получить более четкое представление об угрозе.

Оценивая текущие меры безопасности и выявляя любые лазейки в системе, они могут обнаружить слабые места задолго до того, как они будут использованы. Эту информацию также можно сравнить с информацией, полученной на предыдущих трех этапах, чтобы получить более четкое представление об угрозе.

Пять: план контрмер

И снова превентивные методы имеют первостепенное значение для тех, кто занимается цифровой безопасностью. Этот последний шаг OPSEC служит для снижения рисков до того, как устранение рисков станет неизбежным подходом. Пятый шаг обычно включает в себя обновление оборудования, инициирование новых цифровых политик для защиты данных и обучение сотрудников новейшим мерам безопасности.

Безопасность приложений Несмотря на то, что коммерческие сети работают на специализированных программных платформах, все еще существуют угрозы для конкретных приложений. Безопасность приложений — это инициирование защитных мер на уровне приложений. Это включает в себя как программную, так и аппаратную безопасность для минимизации угроз эксплуатации, которые часто возникают из-за устаревшей прошивки и устаревших платформ.

Это включает в себя как программную, так и аппаратную безопасность для минимизации угроз эксплуатации, которые часто возникают из-за устаревшей прошивки и устаревших платформ.

Команды безопасности приложений предотвращают взлом кода приложения, реализуя несколько мер безопасности, ориентированных на брандмауэр, наряду с модификациями программного обеспечения и шифрованием. Поскольку многие из современных приложений основаны на облаке, доступ к сети остается потенциальной угрозой. К счастью, многие специалисты по безопасности приложений являются экспертами в устранении уязвимостей на уровне приложений и сетей.

В целом безопасность на уровне приложений приносит пользу всем сферам цифровой защиты компании. Большинство реализаций безопасности приложений вращаются вокруг проверки подлинности программного обеспечения, интенсивного ведения журналов и постоянных проверок авторизации в унисон, чтобы быть всегда надежными. Управление кибербезопасностью зависит от сети. Тем не менее виртуальные среды выполнения являются стабильным краеугольным камнем, на котором могут развиваться надежные и адекватные меры безопасности, особенно когда они поддерживаются обновлениями общих правил защиты данных.

За прошедшие годы известные организации, такие как Национальный институт стандартов и технологий или NIST, значительно укрепили экономическую безопасность в различных отраслях. Между тем, три основных элемента информационной безопасности — триада ICA или Целостность, Конфиденциальность и Доступность — информируют общественность о самых последних в мире крайне опасных цифровых атаках.

Несмотря на общую осведомленность общественности о шпионском и рекламном ПО, потенциальная угроза, исходящая от вредоносных скриптов, ботов и вредоносных модификаций пользовательского интерфейса, как правило, упускается из виду. В последние годы фишинг и программы-вымогатели продемонстрировали редкую распространенность, присущую цифровой неуловимости. Их точная идентификация, время от времени обнаруживаемая, также подтверждает, что профессиональные приемы унаследовали наши инструменты, недавно заточенные для использования цифровых исключений в условиях работы самых мощных современных брандмауэров.

Похоже, киберпреступники переняли и умело изучили все тонкости современных ведущих информационных систем: инновации, которыми в противном случае овладели бы их соответствующие создатели и управленческие команды.

Цели остаются четко определенными, и пока не видно никаких отклонений от них. Объекты с обширным набором данных — коммерческая недвижимость — всегда в яблочко. Но теперь, похоже, общая цель разрушения цифровой защиты вполне может иметь разрушительные последствия. Хранилища коммерческих данных высоко ценятся ворами не за их оперативную ДНК, а за цифровые следы их клиентов.

Идентификация кибератаки Понимание режима работы вредоносного цифрового объекта значительно повышает безопасность — как в сети, так и в автономном режиме. Эти гнусные инструменты, несомненно, представляют собой серьезные угрозы, но их модели цифрового следа дали нам ценные знания, чтобы избежать их или даже устранить их, если они встречаются. Однако никогда не следует переставать быть осторожным, поскольку они неуловимы по замыслу.

Мы часто слышим слово «хак». Можно разумно предположить, что взлом — это действие, направленное на то, чтобы обойти обычные входные барьеры — какими бы они ни были. Это правильно. Когда дело доходит до цифровых сред, хакерство — это общий термин, используемый для описания практики компрометации цифровых устройств. Не все взломы являются вредоносными, поскольку разработчики систем часто используют взломы для проверки безопасности системы. Тем не менее, большинство взломов проводится как незаконная деятельность.

Взлом определяет прямые попытки взлома протоколов безопасности платформы с помощью реализованных сценариев. Однако он также может быть пассивным — например, создание и тщательное размещение опасных вредоносных программ. Давайте подробнее рассмотрим наиболее распространенные на сегодняшний день цифровые атаки с этой точки зрения, при этом каждое вредоносное действие, указанное ниже, независимо от соответствующих инструментов, попадает в категорию хакерских атак.

, но его хитросплетения обычно удивляют людей. Большинство просто считают вредоносное ПО безобидной, хотя и более неудобной версией рекламного ПО. Хотя они похожи, вредоносное ПО может быть гораздо более опасным, если его не идентифицировать, поместить в карантин и удалить.

Название вредоносного ПО, «вредоносное программное обеспечение», является общим термином, который охватывает различные вирусы и трояны. Инструменты реализуют атаки с использованием цифрового кода для обезвреживания или обхода архитектуры безопасности системы. Предварительно заданные места назначения вредоносных программ, конечно же, представляют собой каталоги, известные тем, что хранят жизненно важные компоненты операционной системы.

Вредоносное ПО идентифицируется по способу его распространения: вирусы и трояны, несмотря на то, что оба являются «вредоносными программами», по-разному воздействуют на целевую систему. Вирус содержит небольшую строку компьютерного кода, которая помещается в файл, обычно представляемый как доброкачественная загрузка. Код предназначен для саморепликации в операционной системе, «перескакивая» с хоста программы на хост программы. Найдя программу, достаточно гибкую для управления, вирус берет на себя управление, заставляя его выполнять вредоносные действия против пользователей системы. Иногда это проявляется в простых неудобствах, таких как программы, которые постоянно запускаются, переключаются как процессы запуска или не могут быть удалены из фоновых процессов.

Вирус содержит небольшую строку компьютерного кода, которая помещается в файл, обычно представляемый как доброкачественная загрузка. Код предназначен для саморепликации в операционной системе, «перескакивая» с хоста программы на хост программы. Найдя программу, достаточно гибкую для управления, вирус берет на себя управление, заставляя его выполнять вредоносные действия против пользователей системы. Иногда это проявляется в простых неудобствах, таких как программы, которые постоянно запускаются, переключаются как процессы запуска или не могут быть удалены из фоновых процессов.

Однако иногда хост вредоносного ПО является целью, связанной с внешними финансовыми счетами, ценной информацией о файлах или ключами реестра.

Популярными инструментами кибератак также являются трояны. Часто спрятанные в загружаемых программах, трояны технически не могут самовоспроизводиться — по крайней мере, изначально. Вместо этого они должны быть запущены пользователем в первую очередь. Однако после запуска трояны могут распространяться по системе гораздо быстрее, чем вирусы, захватывая многие места в поисках информации, системных инструментов и подключений к ценным внешним учетным записям.

Как и вредоносное ПО, фишинг заключается в том, чтобы обманом заставить пользователей обратиться к онлайн-сервису. Однако уникальность фишинга заключается в том, что он направлен не на взлом системы пользователя, а на отслеживание его для получения ценной информации. Фишеры обычно вступают в контакт с пользователями по электронной почте, поскольку этот процесс порождается прямым обманом. Фишеры притворяются людьми, которыми они не являются, особенно теми, кто гипотетически мог бы служить заметной авторитетной фигурой.

Фишеры обычно маскируются под сотрудников банковских учреждений, страховых агентов и специалистов по обслуживанию счетов. Используя мошенническую контактную информацию и имитацию дизайна электронной почты, фишер в конечном итоге хочет, чтобы получатель щелкнул какую-либо ссылку. Как правило, кибер-злоумышленник призывает их перейти по ссылке, чтобы получить доступ к одной из своих учетных записей или связаться с другим представителем.

Как можно догадаться, эти вредоносные ссылки могут запускать строки кода при нажатии, что немедленно ставит под угрозу цифровую безопасность жертвы. Большинство фишеров используют вредоносное ПО в качестве предпочтительного оружия на основе ссылок. При этом известно, что продвинутые фишеры запускают гораздо более сложные и чрезвычайно опасные сценарии.

Программы-вымогатели

Кроме того, в сфере кибератак с прямой связью используется программа-вымогатель. Программа-вымогатель, согласно своему названию, представляет собой вредоносное ПО, основанное на денежном требовании или выкупе. В то время как некоторые кибератаки мотивированы, направлены и выполняются для кражи данных для продажи, использование программ-вымогателей гораздо более прямое.

Программа-вымогатель основана на использовании программного обеспечения для шифрования. Этот тип вредоносного ПО, который обычно проникает на компьютер жертвы так же, как фишинговые скрипты, служит для «блокировки» цифровых активов жертвы, а не для их кражи. Хотя эта информация действительно может быть важной информацией, такой как данные финансового счета, ее, как правило, можно использовать для шантажа.

Хотя эта информация действительно может быть важной информацией, такой как данные финансового счета, ее, как правило, можно использовать для шантажа.

В частности, киберпреступники-вымогатели нацелены на корпоративные секреты, дизайн продуктов или любую информацию, которая может нанести ущерб деловой репутации. Вскоре после этого объявляется выкуп, при этом злоумышленник требует прямых средств для безопасного возврата недоступных и украденных информационных активов жертвы.

Социальная инженерияИногда цифровые приложения не нужны для использования ценной информации. Социальная инженерия стала довольно популярной среди эксплуататоров онлайн-мира, делая беззащитными даже некоторые из самых безопасных пользовательских платформ. Он не требует никаких инструментов в качестве средства онлайн-общения, поскольку он вращается вокруг психологических уловок и не более того.

Атаки с использованием социальной инженерии происходят, когда злоумышленник начинает исследовать свою предполагаемую жертву для получения справочной информации и информации о текущих привычках человека в области цифровой безопасности. После этого злоумышленник устанавливает контакт — часто по электронной почте. С информацией, проанализированной ранее, злоумышленник может эффективно притвориться доверенной, а иногда даже авторитетной фигурой.

После этого злоумышленник устанавливает контакт — часто по электронной почте. С информацией, проанализированной ранее, злоумышленник может эффективно притвориться доверенной, а иногда даже авторитетной фигурой.

Большинство атак социальной инженерии преследуют ценную информацию через произнесенное слово. Даже простое словесное изложение потенциального слабого места цифровой безопасности может привести злоумышленника к нужной ему информации — учетным данным доступа к ценным учетным записям.

Другие угрозы для незащищенных платформ Вышеупомянутые цифровые атаки не являются наиболее опасным кибероружием, которое может использовать интернет-злоумышленник, но они, как правило, являются наиболее распространенными. Хотя мощные хакерские программы, инструменты дешифрования и сложные сценарии, способные взламывать сети с высоким уровнем безопасности, действительно существуют, они, как правило, встречаются реже, поскольку их использование требует как высокого уровня цифровых знаний, так и криминальных ноу-хау, чтобы избежать обнаружения.

Другие «уловки хакеров», как правило, связаны с межсайтовым скриптингом, когда цифровой код вставляется в уязвимые пользовательские интерфейсы и веб-приложения: наиболее популярными целями являются JavaScript, CSS и ActiveX. Это называется «внедрение CSS». Его можно использовать для чтения источников HTML, содержащих конфиденциальную дату. Понятно, что активные XSS-атаки могут использоваться для отслеживания действий пользователя в Интернете и даже для добавления в смесь совершенно отдельных вредоносных веб-сайтов.

Спуфинг DNSДействие по внедрению мошеннических и часто опасных веб-сайтов в безопасную среду называется спуфингом DNS. Это делается путем замены IP-адресов DNS-сервера собственными, тем самым маскируя его под URL-адресом, по которому пользователи могут щелкнуть. Замаскированное назначение веб-сайта часто создается так, чтобы напоминать его реальный аналог.

Вскоре после прибытия пользователям предлагается войти в свои учетные записи. Если они это сделают, их учетные данные для входа будут сохранены и сохранены злоумышленником: скоро появятся инструменты для выдающейся цифровой эксплуатации.

Если они это сделают, их учетные данные для входа будут сохранены и сохранены злоумышленником: скоро появятся инструменты для выдающейся цифровой эксплуатации.

Наши новые запасы цифровой защиты содержат мощные инструменты безопасности. Даже простая защита мобильных устройств в виде двухфакторной идентификации резко снижает вероятность успешных атак. Рабочие, работающие с инструментами кибербезопасности, всегда должны быть проинформированы о новых тенденциях в области взлома.

Что касается других инструментов, тем, кто заботится о своей онлайн-безопасности, есть из чего выбрать. Однако более важными, чем сами инструменты, являются методы их использования.

Управление идентификацией Управление идентификацией, также называемое «Управление идентификаторами», включает использование авторизации. Эта практика гарантирует, что нужные люди получат доступ к нужным частям системы и точно в нужное время. Поскольку цифровые права пользователей и тесты идентификации зависят от специфики пользователя, они иногда выполняют двойную функцию в качестве инструментов защиты данных.

Поскольку цифровые права пользователей и тесты идентификации зависят от специфики пользователя, они иногда выполняют двойную функцию в качестве инструментов защиты данных.

Приложения для смартфонов, мобильные веб-сервисы и микропрограммы в определенной степени обеспечивают цифровую безопасность, но интеллектуальные устройства по-прежнему чаще всего получают передовые программные средства защиты. Это не обязательно потому, что они не защищены, а из-за их положения в данной сети.

А именно, конечные точки системы.

В то время как настольные компьютеры могут быть концентраторами USB, мобильные устройства по своей конструкции просто автономны. Из-за этого они в основном являются цифровыми дверями для целых сетевых архитектур. Чтобы держать эти дверные проемы закрытыми — как для безопасности устройства, так и для виртуальной целостности сети — технические команды часто используют наборы инструментов для мониторинга и управления.

Они могут выполнять ручные исправления устройств, службы мониторинга в реальном времени, автоматические сценарии и фундаментально превращать простые мобильные устройства в полноценные карманные комплекты безопасности.

Конечный пользователь и облачная безопасностьИногда поставщики услуг безопасности и конечные пользователи компании используют одни и те же инструменты для своей защиты. Одним из таких инструментов является облачная безопасность. Организации могут расширять средства корпоративной безопасности, способные быстро обнаруживать, реагировать и удалять объекты кибертеррор.

Облачные среды безопасности могут быть беспрепятственными с точки зрения доступности, но их высокотехнологичные стандарты шифрования делают их практически непроницаемыми. Их набор функций подходит для большинства рабочих мест в области кибербезопасности, обеспечивая безопасность сотрудников независимо от их местонахождения.

Дополнительные сведения о сетевой безопасности Чтобы оставаться в безопасности в онлайн-мире, пользователь должен постоянно обновлять свои отраслевые знания. Однако вам не обязательно нужна степень кибербезопасности. Информация широко доступна в Интернете, и многие эксперты по кибербезопасности предлагают сертификаты кибербезопасности за пределами классной комнаты.

Однако вам не обязательно нужна степень кибербезопасности. Информация широко доступна в Интернете, и многие эксперты по кибербезопасности предлагают сертификаты кибербезопасности за пределами классной комнаты.

Несмотря на то, что в Интернете есть риски, многие онлайн-пользователи вообще никогда не сталкиваются со злонамеренными хакерами. К счастью, современные технологии цифровой безопасности — как аппаратные, так и программные — столь же продвинуты. Благодаря интегрированным в платформу комплектам безопасности, шифрованию, брандмауэрам, VPN и антитрекинговым надстройкам современных интернет-браузеров пассивная безопасность, несомненно, возможна.

В любом случае лучше не рисковать, так как ощутимо незначительные цифровые угрозы могут эволюционировать, превратившись в полноценное цифровое оружие, способное взламывать данные с несколькими устройствами. Независимо от вашего ежедневного использования Интернета, карьерных вычислительных ресурсов или приложений для мобильных устройств — профилактическое обслуживание является вашим самым большим преимуществом.

Чтобы развивать этот актив, стремитесь к новым знаниям всякий раз, когда можете — профессионально или нет. Вы можете сделать первый шаг на нашем курсе Cybersecurity Professional Bootcamp. Получите практический опыт благодаря симуляционному обучению под руководством действующих отраслевых экспертов и индивидуальному профессиональному коучингу. Менее чем за год вы можете стать всесторонне развитым профессионалом, готовым к первому рабочему дню.

Заполните форму ниже, чтобы запланировать свой первый звонок, или свяжитесь с нашей приемной комиссией по телефону (734)-707-9985, чтобы начать уже сегодня!

Введение в учебный курс по кибербезопасности

Этот вводный сертификационный курс — самый быстрый способ освоить информационную безопасность. Этот курс начального уровня, написанный и преподаемый опытными ветеранами безопасности, охватывает широкий спектр тем безопасности и изобилует примерами из реальной жизни. Сбалансированное сочетание технических и управленческих вопросов делает этот курс привлекательным для слушателей, которым необходимо понимать важные аспекты основ информационной безопасности и основ управления рисками. Организации часто обращаются к человеку, не прошедшему обучение по информационной безопасности, и говорят: «Поздравляю, теперь вы офицер службы безопасности». Если вам нужно быстро набрать скорость, Security 301 рулит!

Организации часто обращаются к человеку, не прошедшему обучение по информационной безопасности, и говорят: «Поздравляю, теперь вы офицер службы безопасности». Если вам нужно быстро набрать скорость, Security 301 рулит!

Авторы курса:

Чему вы научитесьУчебный планСертификацияПредварительные требованияТребования к ноутбукуЗаявление автораОтзывыОбучение и цены

Чтобы определить, подходит ли вам курс SANS SEC301, задайте себе пять простых вопросов: к основам?

Если вы ответите утвердительно на любой из этих вопросов, учебный курс SEC301: Introduction to Cyber Security создан для вас. Повысьте свои знания в области безопасности, получая информацию и инструкции от реальных экспертов по безопасности по важным вводным темам, которые имеют основополагающее значение для кибербезопасности.

Повысьте свои знания в области безопасности, получая информацию и инструкции от реальных экспертов по безопасности по важным вводным темам, которые имеют основополагающее значение для кибербезопасности.

Этот пятидневный всеобъемлющий курс охватывает все: от базовой терминологии до того, как работают компьютеры и сети, политики безопасности, управление рисками, новый взгляд на пароли, принципы шифрования, сетевые атаки и вредоносное ПО, безопасность беспроводной сети, брандмауэры и многое другое. технологии безопасности, веб-безопасность и безопасность браузера, резервное копирование, виртуальные машины и облачные вычисления. Все темы изложены на простом для понимания вводном уровне.

Этот курс предназначен для тех, кто имеет очень мало знаний о компьютерах и технологиях, но не имеет предварительных знаний о кибербезопасности. Практический, пошаговый подход к обучению позволяет вам усвоить всю представленную информацию, даже если некоторые темы являются новыми для вас. Вы изучите основы кибербезопасности в реальном мире, которые послужат основой ваших профессиональных навыков и знаний на долгие годы.

Вы изучите основы кибербезопасности в реальном мире, которые послужат основой ваших профессиональных навыков и знаний на долгие годы.

Написанный профессионалом в области кибербезопасности с более чем 35-летним опытом работы как в государственном, так и в частном секторах, SEC301 обеспечивает бескомпромиссное понимание реального мира от начала до конца. Курс подготовит вас к сертификационному тесту по основам глобальной информационной безопасности (GISF), а также подготовит вас к следующему учебному курсу. Он также выполняет обещание SANS: «Вы сможете использовать знания и навыки, полученные в SEC301, как только вернетесь к работе».

Вы сможете

- Уверенно общаться по темам, терминам и концепциям информационной безопасности

- Понимать и применять Принципы наименьших привилегий

- Понимать и применять Конфиденциальность, целостность и доступность (CIA) для определения приоритетов критически важных ресурсов безопасности

- Создавайте более надежные пароли, которые будут более безопасными, а также их будет легче запомнить и набрать

- Поймите основные криптографические принципы, процессы, процедуры и приложения

- Понимать, как работает компьютер

- Понимать основы компьютерных сетей

- Иметь базовое представление о любом количестве технических сокращений: TCP/IP, IP, TCP, UDP, MAC, ARP, NAT, ICMP и DNS, а также список продолжается.

- Используйте встроенные инструменты Windows для просмотра сетевых настроек

- Знайте и обсуждайте различные технологии безопасности, включая защиту от вредоносных программ, брандмауэры, системы обнаружения вторжений, снифферы, этический взлом, активную защиту и поиск угроз.

- Понимание беспроводных технологий, включая Wi-Fi, Bluetooth, мобильные телефоны и Интернет вещей (IoT)

- Объяснение различных частых атак, таких как социальная инженерия, загрузка с диска, атака водопоя, боковое перемещение и другие атаки

- Разбираться в различных типах вредоносных программ

- Разбираться в вопросах безопасности браузера и конфиденциальности, связанных с просмотром веб-страниц

- Объяснять усиление защиты системы

- Обсуждать исправление системы

- Понимание виртуальных машин и облачных вычислений

- Понимание резервного копирования и создание плана резервного копирования для вашей личной жизни, который практически гарантирует, что вам никогда не придется платить выкуп за доступ к вашим данным

В этом курсе вы получите следующее:

- Электронное программное обеспечение курса на каждый день обучения, которое включает в себя слайды и примечания для их объяснения, а также электронную лабораторную рабочую тетрадь с объяснением практических лабораторных работ

- Доступ к веб-сайту SEC301.

com, содержащему викторины для каждого модуля, видеоролики автора, выполняющего каждую лабораторную работу и дополнительные полезные материалы

com, содержащему викторины для каждого модуля, видеоролики автора, выполняющего каждую лабораторную работу и дополнительные полезные материалы - Пять дней высококачественных инструкций и объяснений

- Аудиофайлы в формате MP3 с полной лекцией курса

САНС видео

Скачать PDF

Обзор

Каждый хороший специалист по безопасности и каждая хорошая программа безопасности начинается с одной и той же мантры: изучить основы. SEC301 начинается с ознакомления с основными терминами и принципами безопасности.

К тому времени, когда вы покинете класс после первого дня, вы полностью поймете принцип наименьших привилегий и почему он определяет все решения по безопасности. Вы знаете метод Конфиденциальности, Целостности и Доступности (CIA) для определения приоритетов вашей программы безопасности. Вы понимаете основы управления рисками, политики безопасности и аутентификации/авторизации/подотчетности (AAA).

К тому времени, когда вы покинете класс после первого дня, вы полностью поймете принцип наименьших привилегий и почему он определяет все решения по безопасности. Вы знаете метод Конфиденциальности, Целостности и Доступности (CIA) для определения приоритетов вашей программы безопасности. Вы понимаете основы управления рисками, политики безопасности и аутентификации/авторизации/подотчетности (AAA).Упражнения

- Лаборатория. Знакомство с лабораторной средой, используемой на протяжении всего курса. Мы гарантируем, что каждый студент может получить доступ к лабораторной среде. Необходимо иметь возможность отключить любое программное обеспечение VPN в вашей системе, чтобы получить доступ к среде в классе. Мы гарантируем, что каждый студент знает, как использовать лабораторную среду, чтобы он успешно выполнял лабораторные работы на протяжении всего курса. Мы также представляем викторины, которые студенты могут пройти на веб-сайте SEC301.com. На этом сайте также есть видеоролики, в которых автор курса выполняет каждую лабораторную работу с полным объяснением шагов, почему вы их делаете, что может означать любой вывод на экран и так далее.

- ПРИМЕЧАНИЕ. Мы не выделяем время в классе для просмотра видео или прохождения викторин. Это дополнительные, внеклассные мероприятия. Если вы считаете, что хотите просмотреть видео во время урока (например, во время перерыва), возьмите с собой наушники-вкладыши или наушники, чтобы звук не отвлекал других учащихся.

- Лаборатория – Создание лучших паролей: Мы будем использовать инструмент, который показывает, сколько времени требуется для компрометации различных паролей с помощью атаки грубой силы. Основное внимание в лаборатории уделяется тому, как помочь себе, своим пользователям, своей семье и своим друзьям выбрать лучшие, надежные и простые в использовании пароли.

- Лаборатория. Знакомство с лабораторной средой, используемой на протяжении всего курса. Мы гарантируем, что каждый студент может получить доступ к лабораторной среде. Необходимо иметь возможность отключить любое программное обеспечение VPN в вашей системе, чтобы получить доступ к среде в классе. Мы гарантируем, что каждый студент знает, как использовать лабораторную среду, чтобы он успешно выполнял лабораторные работы на протяжении всего курса. Мы также представляем викторины, которые студенты могут пройти на веб-сайте SEC301.com. На этом сайте также есть видеоролики, в которых автор курса выполняет каждую лабораторную работу с полным объяснением шагов, почему вы их делаете, что может означать любой вывод на экран и так далее.

Обзор

Если вы собираетесь защитить компьютер или сеть, вы должны иметь хотя бы базовые знания о том, как они работают. Каждая атака использует что-то, что существует по вполне уважительным причинам, и использует это недопустимым злонамеренным образом.